目次

コンテナで機密データはどのように扱う?Kubernetesの基礎を解説

デジタル時代の進展と共に、アプリケーションにおけるセキュリティの重要性が高まっています。特に、アプリケーションから機密性の高いデータを安全に扱うことは、企業や組織の信頼性とビジネスにも直結する重要な課題です。

本記事では、 Kubernetes Secret の基本的な役割と概念、その必要性、そして具体的な実装方法に焦点を当てていきます。Secretのセキュリティベストプラクティス、データ保護、暗号化、アクセス制御の方法、そしてトラブルシューティングに至るまで、幅広く解説します。

1. Kubernetes Secretとは

クラウド・オンプレミスを問わず柔軟に展開可能で、大規模なシステムにおいて広く利用されているKubernetesですが、 Kubernetes Secret とはどのようなものでしょうか。まず Kubernetes Secret の概要と役割、仕組みについて解説します。

Kubernetes Secretの概要と役割

Secret は、クラウドネイティブなアプリケーション環境において、機密データを安全に管理するために設計された Kubernetes のリソースです。パスワード、トークン、鍵、証明書などの機密データを Kubernetes にて安全に保管し、必要に応じてアプリケーションが利用できるようにする機能を提供します。

Secret により、機密データをコードやテキストで直接記述する必要がなくなり、アプリケーションにおけるセキュリティリスクを最小限に抑える重要な役割を果たします。

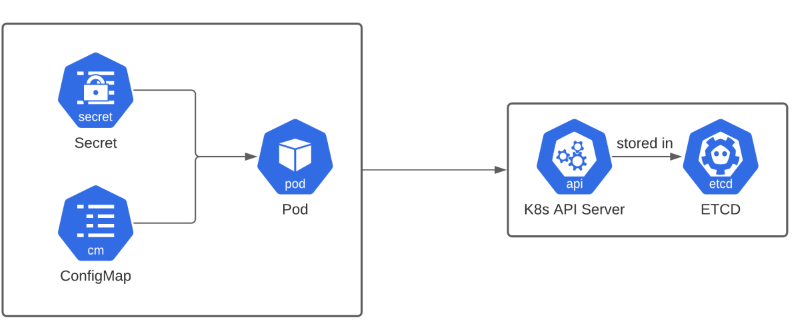

Kubernetes Secretの基本的な仕組み

図版出典:IN4IT

データの格納と暗号化

Secret は、パスワードやトークン、鍵、証明書といった機密データを格納するために使用されるリソースです。これらの機密データは Base64 エンコーディング形式でエンコードされ、 Kubernetes の etcd と呼ばれるデータストア( key-value-store )に保存されます。なお、 etcd に保存する前に、 API サーバーによってデータを暗号化することも可能です。

データへのアクセス

Secretに格納されたデータにアクセスするには、通常、アプリケーションが動作している Pod ( Kubernetes アプリケーションの最小単位)が必要です。 Pod の定義に Secret を参照することで、アプリケーションが機密データに安全にアクセスすることができるようになります。

アクセス管理

Secret のアクセスは、 RBAC ( Role-Based Access Control )というアクセス制御方式によって制御されます。 RBAC はユーザーの役割( Role )に応じてアクセス権限を割り当てます。 RBAC により、特定のユーザーやグループのみが Secret にアクセスできるようになります。

2. Kubernetes Secretのメリットと重要性

アプリケーションのセキュリティ向上に役立つ Secret ですが、改めてメリットと重要性について見ていきます。

Kubernetes Secretのメリット

Secret を使用するメリットは下記の通りです。

機密データ中央管理

Secret を使用することで、パスワード、トークン、鍵などの機密情報を一箇所で管理することができます。機密データの分散配置を避け、それに伴うセキュリティリスクを低減することが可能です。

データの暗号化と保護

Secret は、データを Base64 エンコーディング形式で保存し、オプションで etcd データベース内での暗号化をサポートしています。これにより、機密情報が不正アクセスやデータ漏えいから保護できます。

機密情報のコードからの分離

Secret を使用することで、機密データをアプリケーションのコードや設定ファイルから完全に分離することができます。誤って機密情報が Github 等、 Web 上の公開リポジトリソースコードリポジトリなどに公開されるリスクを軽減できます。

Kubernetes Secret の重要性

Secret は、クラウドネイティブな環境における機密データの管理において不可欠な役割を果たしています。機密データを安全に格納し、アプリケーションが必要に応じてアクセスできるようにします。

Secret を利用することで、これらの機密情報がプレーンテキストやソースコード内で直接管理されるリスクを回避し、セキュリティを強化できます。

また、 Secretはアクセス制御とデータの暗号化機能も提供しています。アプリケーション開発におけるコンプライアンス要件を満たすことにも役立ちます。

これらの特性により、 Secret は、機密データを扱う現代のアプリケーションにとって必要不可欠なツールとなっています。

3. Kubernetes Secretの使用方法とベストプラクティス

Secret の基本的な使用方法、管理方法およびセキュリティベストプラクティスについて解説します。

Kubernetes Secretの使用方法

Secret の基本的な使用方法、管理方法は下記の通りです。

Kubernetes Secretの作成

Secret は、kubectlコマンド(Kubernetesクラスタ操作コマンド)または YAML ・ JSON 形式の、アプリケーションの設定や構成をまとめたマニフェストファイルを介して作成することができます。作成後はkubectlコマンドを使用して正しく作成できていることを確認・検証します。

PodでのSecretの使用

Pod では、環境変数やボリュームマウントを通じて、 Secret に格納されているデータにアクセスすることができます。たとえば、環境変数を使用して Secret のキーを Pod 内の特定の変数に結び付けることができます。また、ボリュームとしてマウントすることで、ファイルシステム内で Secret のデータを利用することも可能です。

データの更新とローテーション

Secret のデータは動的に更新することができます。 Secret を更新すると、それを使用するPodに新しいデータが自動的に反映されます。これにより、定期的なデータの更新やローテーションが容易になります。

Kubernetes Secretのベストプラクティス

Secret を適切に使用するためのベストプラクティスは下記の通りです。最小特権の原則(PoLP)

Secret へのアクセスは、必要なサービスやユーザーに限定するべきです。RBACの設定で最小限の特権アクセスを構成することが推奨されています。 PoLP に基づいてアクセス権限を付与するシステムを構築することで、攻撃の影響範囲を制限することができます。

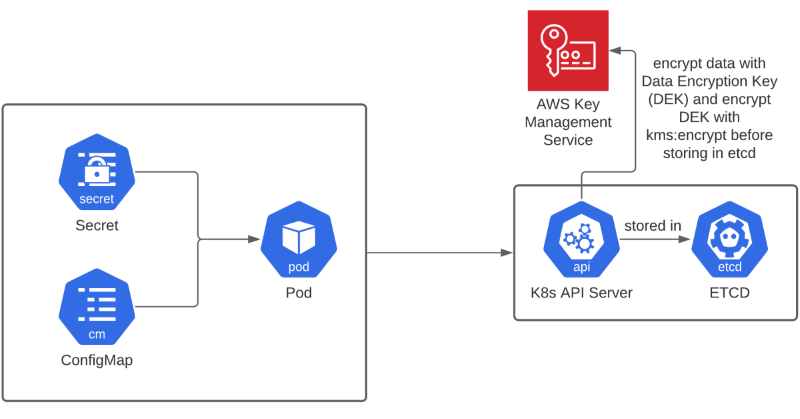

データの暗号化設定

図版出典:IN4IT

Secret オブジェクトは etcd に保存される際、デフォルトでは、暗号化されません。セキュリティを高めるためには、 etcd 内の機密データを暗号化するように構成することが推奨されています。

etcd の管理ポリシーの改善

使用しなくなった場合は、 etcd が使用する永続ストレージを削除することが推奨されています。また、複数の etcd インスタンスがある場合、通信を暗号化された SSL/TLS 通信に設定して通信経路を通る機密データを保護することが推奨されています。

アプリケーション処理側のデータ保護

アプリケーションは、環境変数やボリュームから機密データを読み取り後も、その値を保護する必要があります。 例えば、アプリケーションは機密データを暗号化せずにログに記録したり、信頼性の低い第三者に送信したりしないように取り決めることが推奨されています。

4. まとめ

Kubernetes Secret の概要と基本的な仕組み、メリットと重要性、そしてベストプラクティスついて解説しました。 Secret を使用することで、セキュアなアプリケーションを開発することが可能になります。ぜひ専門家の支援を受けながら使用を検討してみてください。

Kubernetes の運用を相談したい

Tag: Kubernetes Secret

Contactお問い合わせ

お見積もり・ご相談など、お気軽にお問い合わせください。

03-5946-8400

03-5946-8400