目次

メリット、導入手順、ベストプラクティスについて

近年、オンプレミス環境とクラウド環境が混在しており、このような混在環境においても一貫性のある管理、セキュリティ対策の強化が求められるようになりました。この課題に対して、 Hybrid Microsoft Entra Join が有効です。

本記事ではHybrid Microsoft Entra Join の機能、導入手順、運用のベストプラクティスについて解説します。

1. Hybrid Microsoft Entra Joinとは

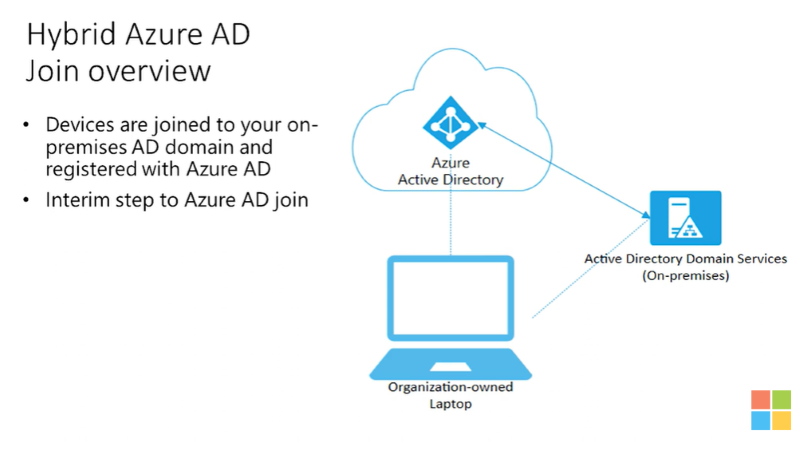

Hybrid Microsoft Entra Join とは、オンプレミスの AD とクラウド上の Microsoft Entra ID の両方にデバイスを参加させることによって AD 間でデバイス情報を連携させ、シームレスな運用を実現する機能です。

Hybrid Microsoft Entra Joinの主な特徴

主な特徴について重要なものを紹介します。

セキュリティ機能の強化・拡張

オンプレミスとクラウドの両方のリソースに対して Microsoft Entra ID がもつシングルサインオン( SSO )や、条件付きアクセスポリシーなど様々なセキュリティ機能を利用でき、それぞれの環境に拡張して適用することが可能です。

管理の一元化

Intune をデプロイすることで、オンプレミスとクラウドのデバイスの両方を一元管理、セキュリティポリシーを両方の環境に適用するなどができるようになります。

※参考:id を安全に管理し、アプリを管理し、デバイスを管理するMicrosoft Intune

クラウド移行の支援

企業が完全にクラウドへ移行する前の中間的なステップとして活用できます。

AVD 環境においてHybrid Microsoft Entra Join を利用するメリット

Microsoft Entra ID はシングルサインオン( SSO )、マルチファクタ認証( MFA )、グループポリシー( GPO )、条件付きアクセス制御などのセキュリティ機能が充実しており、これらの機能を AVD 環境でも容易に利用することができるようになります。

またオンプレミス環境にあるあらゆるデバイスも Hybrid Microsoft Entra Join の統合認証を利用することで、 AVD へ安全にアクセスでき、リモートワークなどのフレキシブルな環境を実現することができます。

2. Hybrid Microsoft Entra Join の導入手順

ここまで紹介したメリットを実現するために、 AVD と Hybrid Microsoft Entra Join に関連する手順を紹介します。

図版出典:Configuring Hybrid Entra ID Join Devices in a Managed Domain

AVD+Hybrid Microsoft Entra Join利用のための前提条件

まずは前提となる条件です。ここでは重要なポイントを絞って紹介します。詳細の要件はマイクロソフト公式サイトにてご確認ください。

※参考:Microsoft Entra ハイブリッド参加の実装を計画する

- オンプレミス AD側に Microsoft Entra Connectが実装されている

- 必要な権限にアクセスできる( Microsoft Entraには[ Global Administrator ]、オンプレミスAD には[ Enterprise Administrator ]とそれぞれの権限が必要)

- AVD のセッションホストが Microsoft Entra に同期されている

- オンプレミス AD 側のドメイン名が Microsoft Entra側にカスタムドメインとして登録されている(デフォルトの onmicrosoft.com ではなく企業ドメインであること)

以上が前提条件です。

以下記事にて AVD 環境を Microsoft Entra Join させる手順を紹介していますので、こちらも参考にご覧ください。

本記事では Hybrid Microsoft Entra Join に必要な手順及び、 Hybrid Microsoft Entra Join させることで、利用可能となる機能に注目した手順を紹介します。

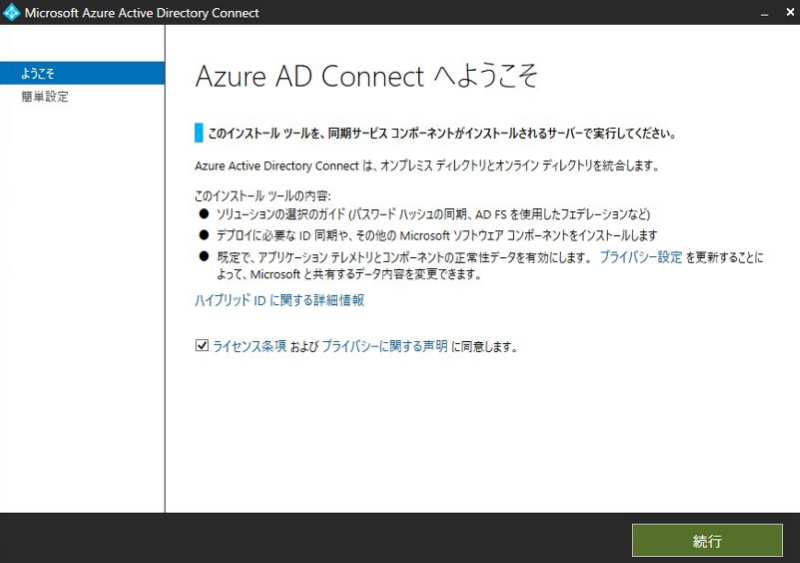

Microsoft Entra Connect設定手順

まずはクラウド環境とオンプレミス環境の同期をとるために、オンプレミス AD 側に「 Microsoft Entra Connect 」をインストールします。

①以下のマイクロソフト公式サイトより「 AzureADConnect.msi 」をダウンロードし、実行します。

※参考:https://www.microsoft.com/en-us/download/details.aspx?id=47594

②「ライセンス条項 および プライバシーに関する声明 に同意します。」にチェックし、「続行」を選択します。

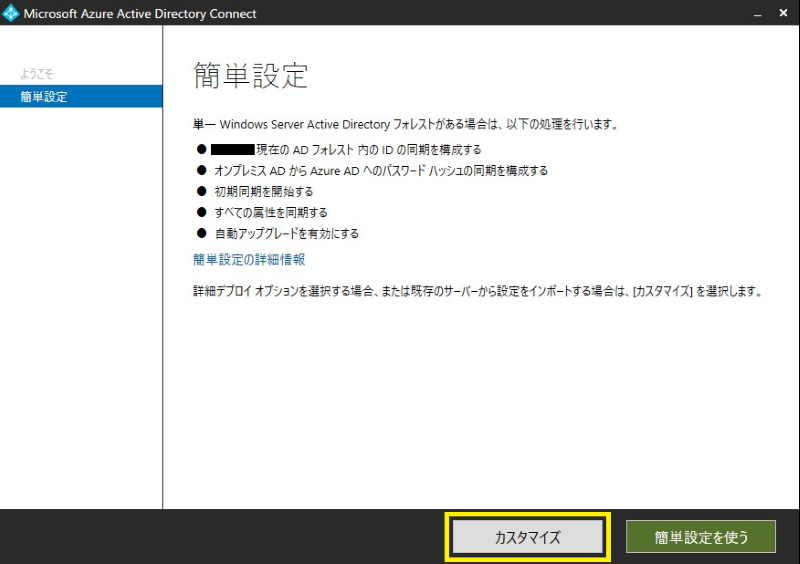

③「カスタマイズ」を選択します。

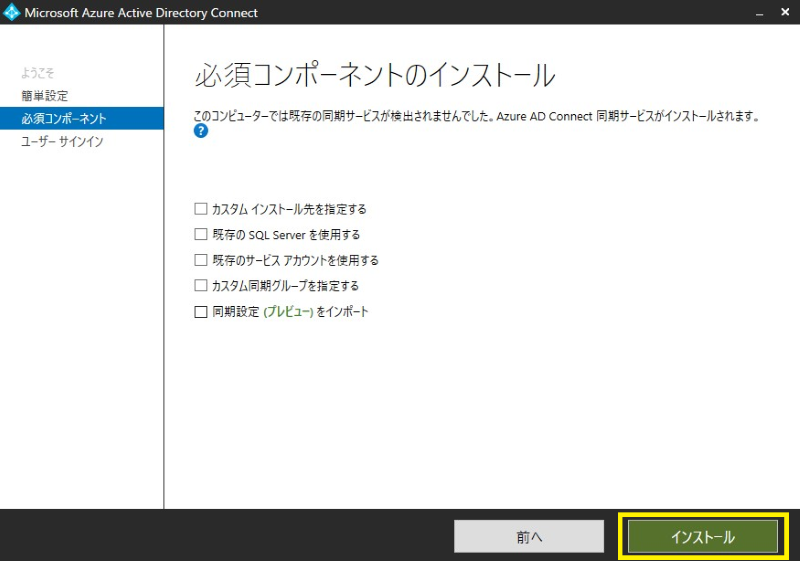

④必要に応じて必須コンポーネントを選択し、「インストール」を選択します。

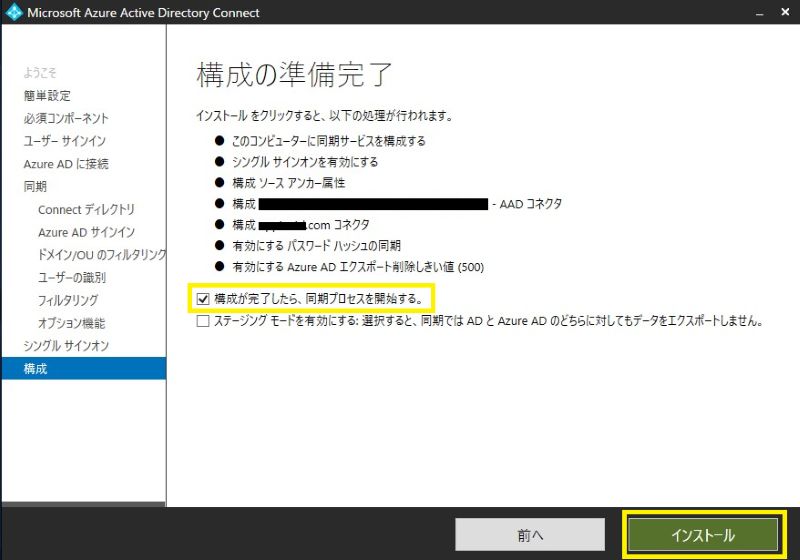

⑤以下はウィザードに沿って、同期させたいオンプレミス AD と、 Microsoft Entra ID の情報を入力していきます。「構成が完了したら、同期プロセスを開始する。」にチェック後、「インストール」を選択します。

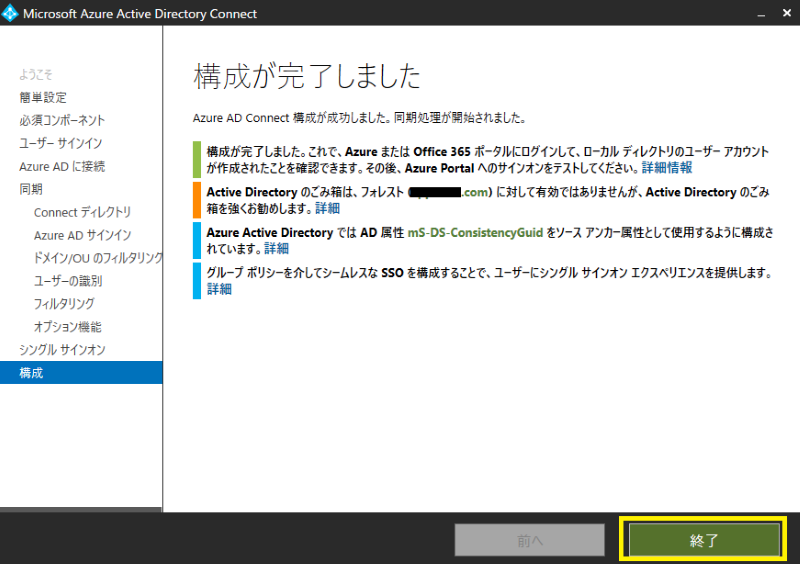

⑥インストール完了後、「終了」を選択します。

同期後の状態確認手順などは、以下のマイクロソフト公式サイトを参考に行ってください。

※参考:Microsoft Entra Connect と Microsoft Entra Connect Health のインストール ロードマップ

図版出典:NOBTAの気ままにITブログ

Hybrid Microsoft Entra JoinでのGPOによるIntune自動登録設定

一元管理を実現するために必要となる、 Intune によるグループポリシー( GPO )の設定手順を紹介します。

①Azure Portal の「 Microsoft Entra ID 」-「モビリティ ( MDM および MAM )」-「 Microsoft Intune 」をクリックします。

②「 MDM ユーザースコープ」が設定されていることを確認します。

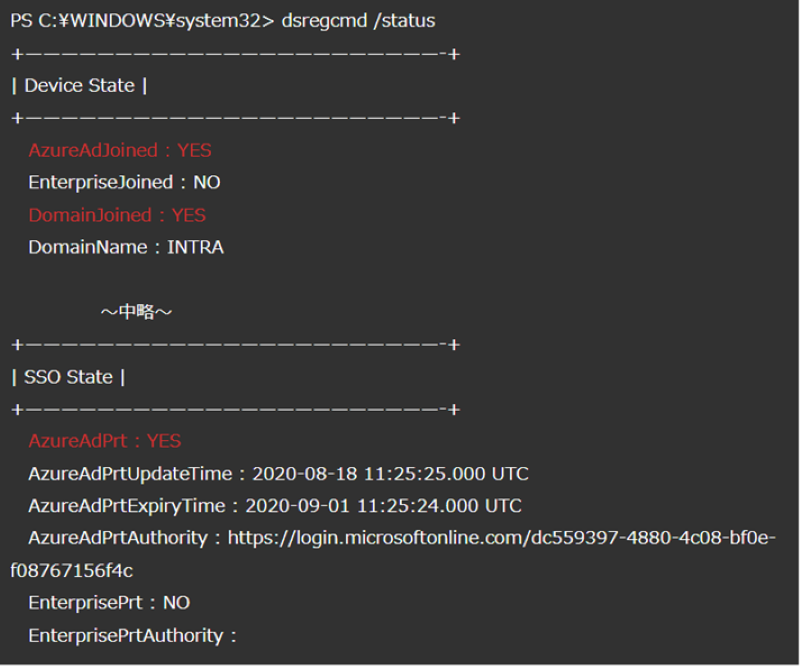

③対象のデバイスで下記のコマンドを実行し「 AzureAdJoined 」、「 DomainJoined 」、「 AzureAdPrt 」が「 YES 」になっていることを確認します。

④Intune 登録用の管理用テンプレートをダウンロードして利用します。テンプレートのダウンロードについては以下のマイクロソフト公式サイトをご参照ください。

※参考:Windows でグループ ポリシー管理用テンプレート用のセントラル ストアを作成および管理する方法

⑤「グループポリシーの管理」を起動し、以下の「既定の Microsoft Entra 資格情報を使用して自動の MDM 登録を有効にします」を開きます。

⑥設定を有効にし、「ユーザー資格情報」を選択します。

⑦作成したポリシーを対象のデバイスに適用後、再サインインを実施することで Intune 登録が開始されます。再サインイン実行後、エンドポイントマネージャー管理センターで Intune に登録されたことを確認します。

AVDのHybrid Microsoft Entra Join 構成におけるシングルサインオン(SSO)

AVD 環境における Hybrid Microsoft Entra Join のメリットである、 SSO を活用した認証の簡略化手順を紹介します。

①Azure AD Kerberos の作成のために、 Azure AD ハイブリッド認証管理 PowerShell モジュールをインストールします。

[管理者として実行] オプションを使用して、 PowerShell プロンプトを開き以下のコマンドを実行します。

Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber

②引き続き PowerShell にて信頼されたドメインオブジェクトを作成します。

$domain = “localad.com“ ←オンプレドメイン名を入力

$cloudCred = Get-Credential ←AAD GlobalAdminsを入力

$domainCred = Get-Credential ←AD DomainAdminsを入力

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred

③AD 配下にコンピューターオブジェクト、及びユーザーが作成されていることを確認します。

④ホストプールで[ RDP プロパティ]-[接続情報]-[ RDPはサインインするために Azure AD 認証を使用しようとします]を選択し SSO の設定を行います。

以上の設定により AVD 環境にログインするパスワード入力は不要です。(オンプレミス AD 参加デバイスの場合、 Microsoft Entra ID アカウントとパスワードの入力のみ必要です。)

AVD へログインすると、デスクトップが表示され、 Teams を実行すると、サインイン済み状態で起動します。

※参考:Azure AD Kerberos 信頼されたドメイン オブジェクトの作成と構成

3. Hybrid Microsoft Entra Join運用におけるベストプラクティス

AVD 環境における Hybrid Microsoft Entra Join を利用する際のベストプラクティスについて紹介します。

セキュリティ機能の適用

オンプレミス環境も含め、すべてのユーザーに対して多要素認証( MFA )、条件付きアクセスポリシーなどセキュリティ機能の利用を要求するように設定しましょう。

デバイスのコンプライアンスポリシーの設定

Intune を使用して、すべてのデバイスが特定のセキュリティ要件を満たしているか監視し、満たしていないデバイスからのアクセスを制限しましょう。

監査ログとモニタリングの有効化

Microsoft Entra Join の監査ログを有効にして、デバイスやユーザーのアクティビティを追跡できるように設定しましょう。そのことですべての環境に対する不正アクセスや不審な活動を検出することが可能です。

4. まとめ

Hybrid Microsoft Entra Join は物理的なパソコンから AVD セッションホスト、セッションホスト内のアプリケーションまでシームレスな対応を実現できるオンプレミス環境とクラウド環境が混在する現代において重要なソリューションと言えるでしょう。

Azure の導入を相談したい

資料ダウンロード

課題解決に役立つ詳しいサービス資料はこちら

-

-

Azure導入支援・構築・運用サービス総合カタログ

Microsoft Azure サービスの導入検討・PoC、設計、構築、運用までを一貫してご支援いたします。

Azure導入・運用時のよくあるお悩み、お悩みを解決するためのアールワークスのご支援内容・方法、ご支援例などをご確認いただけます。

-

Microsoft Azureを利用したシステムの設計・構築を代行します。お客様のご要件を実現する構成をご提案・実装いたします。

Contactお問い合わせ

お見積もり・ご相談など、お気軽にお問い合わせください。

03-5946-8400

03-5946-8400