目次

JPCERT/CCレポートから見るセキュリティ被害の傾向

企業の情報資産の保護は重要性を増しつつあります。安全に情報資産を守るためにはまず、どのようなサイバー攻撃が多く起こっているのか、JPCERT/CC インシデント報告対応レポートから紐解いてみます。

JPCERTコーディネーションセンター(JPCERT/CC)は、インターネットを介して発生す る侵入やサービス妨害等のコンピュータセキュリティインシデント*1(以下、インシデント) について、日本国内に関するインシデント等の報告の受け付け、対応の支援、発生状況の把握、手口の分析、再発防止のための対策の検討や助言などを、技術的な立場から行なっています。特定の政府機関や企業からは独立した中立の組織として、日本における情報セキュリティ対策活動の向上に積極的に取り組んでいます。

JPCERT/CCでは、毎年3か月毎に「JPCERT/CCインシデント報告対応レポート」を発行・公開しています。

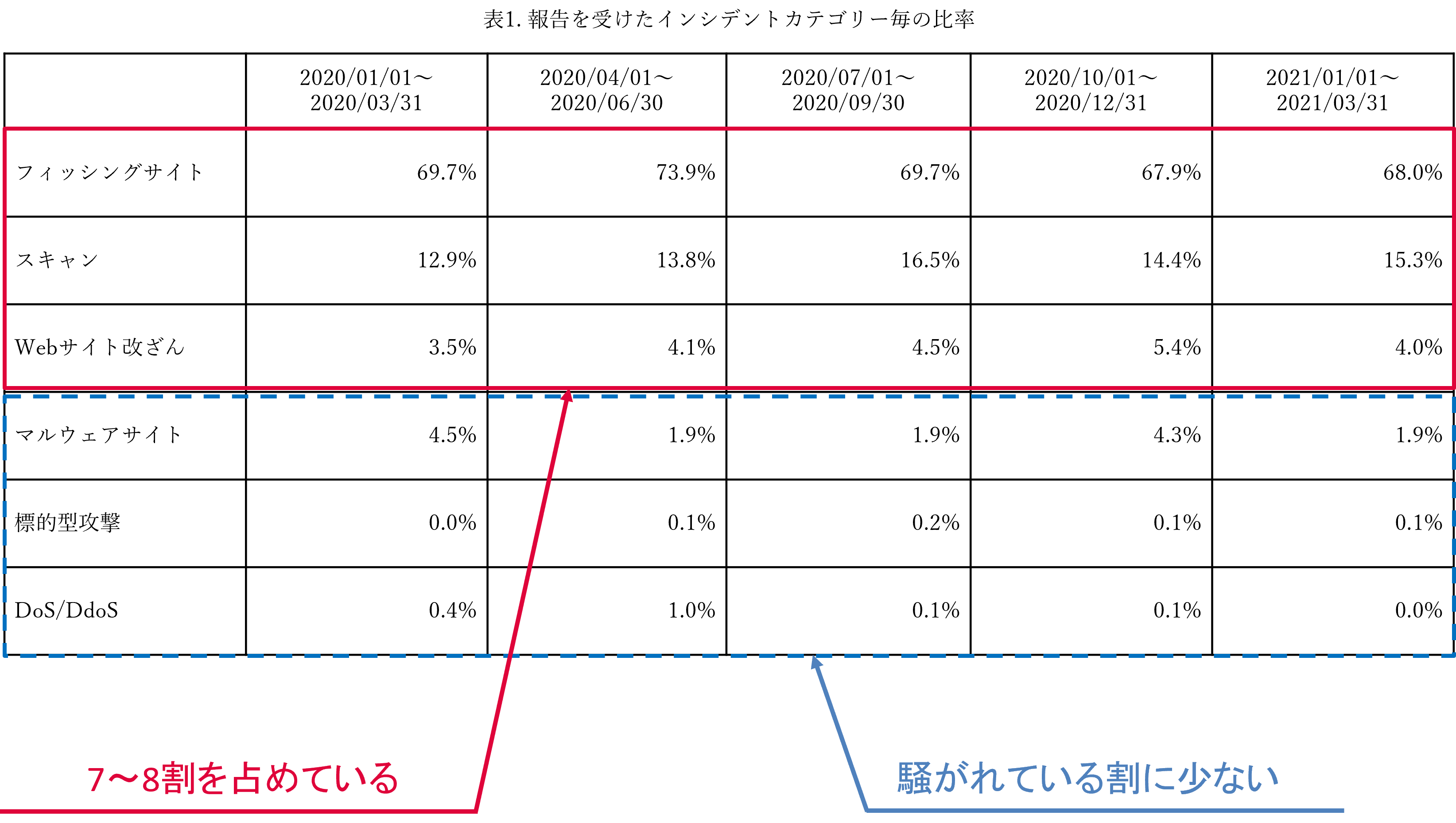

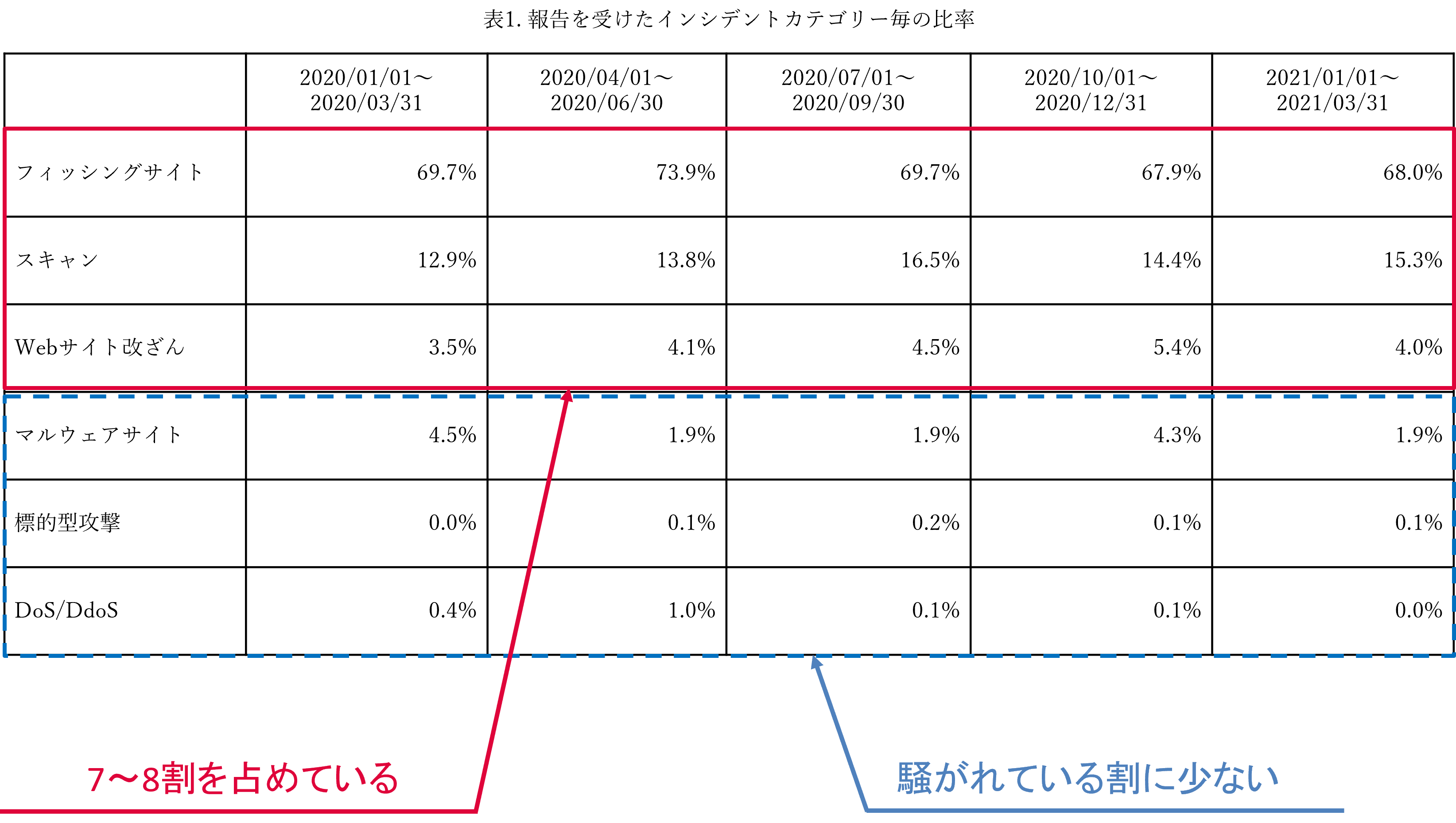

表1に2020年1月から2021年3月までの間にJPCERT/CCが報告を受けたインシデントをカテゴリ別に分類したものを記載します。

表1を見ると「フィッシングサイト」が大半を占めていることがわかります。

JPCERT/CCの分析によると、2021年3月のフィッシングサイトに関する報告では、フィッシングサイトのうち、国外ブランドでは E コマースサイトを装ったものが 75.8%、国内ブランドでは金融機関のサイトを装ったものが50.9%とのことです。また、昨年は新型コロナウイルス感染症対策における特別定額給付金の給付を騙ったフィッシングサイトの報告が多数寄せられており、これは特別給付金に関する特別サイトが開設されたという内容のメールでフィッシングサイトへ誘導し、個人情報やクレジットカード情報を入力させるだけではなく、運転免許証やパスポートなどの本人確認書類のコピーをアップロードさせようとするものだそうです。 このフィッシングサイトの URL には総務省の Web サイトに似せた kyufukin.soumu.go.jp や soumugo-jp などの文字列が使われ、一見しただけでは偽物かどうかの判断に迷うようなものが多く見受けられているということです。

フィッシングサイトに誘導されないためには、「標的型攻撃メール」を疑似訓練するサービスを利用することで、“不審なメールを開かない”よう社員に意識付けすることが有効です。

次に、スキャンとWebサイト改ざんが多い傾向になっています。「スキャン」と「Webサイト改ざん」を合わせて見ているのは、「スキャン」自体が対象サイトに脆弱性があるかどうかの確認行為であり、脆弱性があると確認されれば当然システムの改ざんに繋がることから、この2つはセットと考えたほうが良いです。

そして標的型攻撃やDDOSなど良く耳にする攻撃ですが、実は騒がれているわりに少なく、近年もその傾向は変わっていないようです。

以上、JPCERT/CCの分析結果を見て行きましたが、ここで言える重要なポイントは以下の通りです。

- ここ何年かはインシデントの上位は変わっていない

- スキャンは官公庁や大企業だけが狙われるのではない

- 公開サイトであれば、企業規模などお構いなしに実行されている

「自社はメジャー企業じゃないから大丈夫」というのは大きな間違いです。サイトが改ざんされると、詐欺サイトやウイルス感染などを引き起こすサイトへ誘導されることがあり、これにより顧客情報や発注元・発注先企業に影響を与えることは十分に考えられます 。そのためにも、Webサイトが改ざんされないための仕組みを考え・導入する必要があります。

サイバーセキュリティ経営ガイドラインに新たに「検知」と「復旧」カテゴリが追加

経済産業省では、独立行政法人情報処理推進機構(IPA)とともに、大企業及び中小企業(小規模事業者を除く)のうち、ITに関するシステムやサービス等を供給する企業及び経営戦略上ITの利活用が不可欠である企業の経営者を対象に、経営者のリーダーシップの下で、サイバーセキュリティ対策を推進するため、「サイバーセキュリティ経営ガイドライン」を策定しました。サイバー攻撃から企業を守る観点で、経営者が認識する必要のある「3原則」、及び経営者が情報セキュリティ対策を実施する上での責任者となる担当幹部(CISO等)に指示すべき「重要10項目」をまとめています。

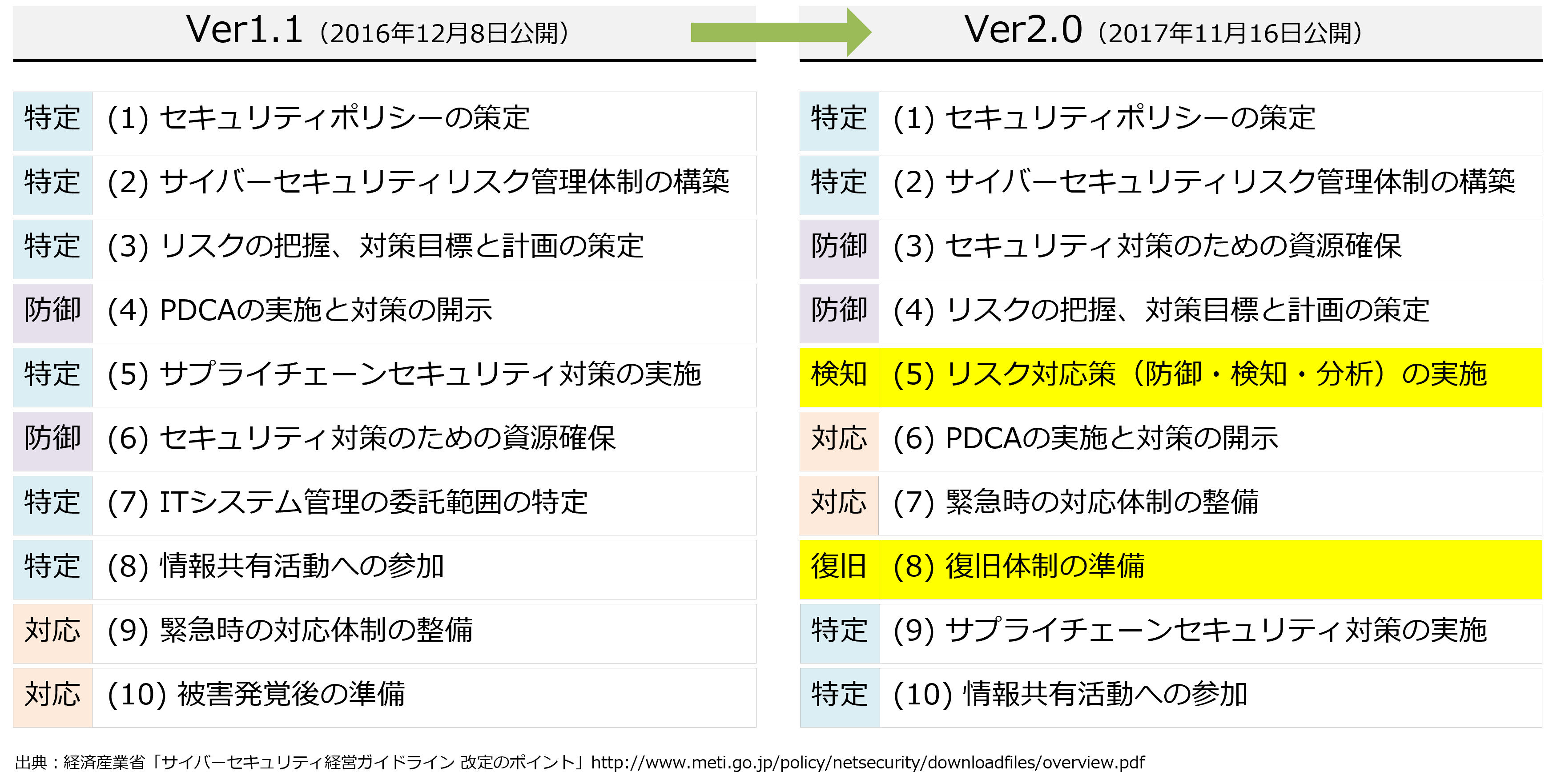

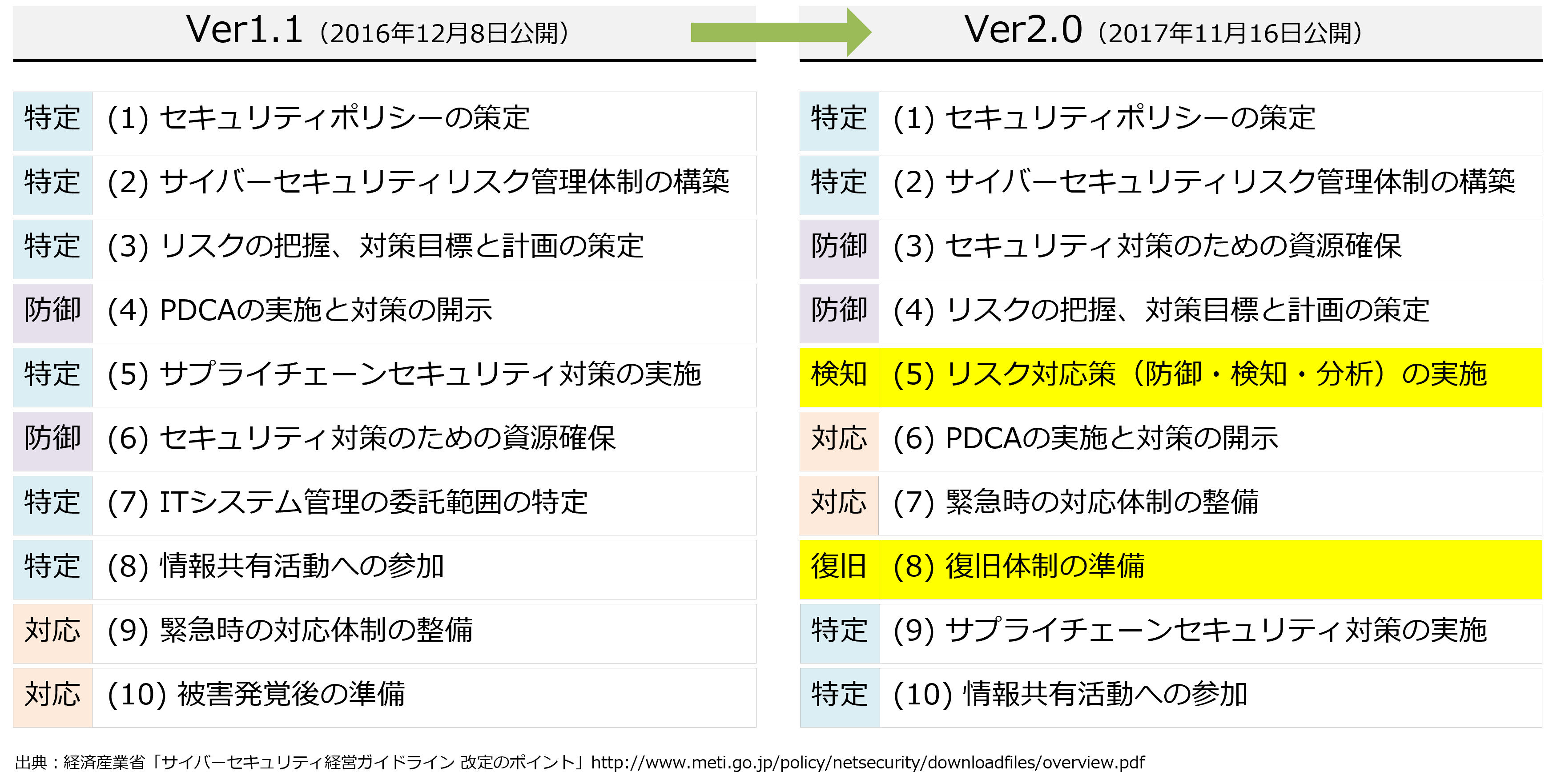

以下は、「サイバーセキュリティ経営ガイドライン」の10個の指示です。2016年12月にVer1.1が出され、2017年11月に改訂されました。

Ver2.0を簡単に説明すると以下の通りです。

- 指示1(特定) : サイバーセキュリティリスクの認識、組織全体での対応方針の策定

- 指示2(特定) : サイバーセキュリティリスク管理体制の構築

- 指示3 (防御): サイバーセキュリティ対策のための資源(予算、人材等)確保

- 指示4 (防御): サイバーセキュリティリスクの把握とリスク対応に関する計画の策定

- 指示5 (検知): サイバーセキュリティリスクに対応するための仕組みの構築

- 指示6(対応) : サイバーセキュリティ対策における PDCA サイクルの実施

- 指示7(対応) : インシデント発生時の緊急対応体制の整備

- 指示8 (復旧): インシデントによる被害に備えた復旧体制の整備

- 指示9(特定):ビジネスパートナーや委託先等を含めたサプライチェーン全体の対策及 び状況把握

- 指示10(特定):情報共有活動への参加を通じた攻撃情報の入手とその有効活用及び提供

Ver1.1からVer2.0にどのように変わったかというと、新たに「検知」と「復旧」という2つのカテゴリの対策が加わっています。

攻撃されてしまった後にどうするべきか? 事後対応はどうすべきか? についても企業で考えておきましょうということになります。そのために、「検知」ではセキュリティリスクの把握、対策目標と計画の策定だけではなく、リスク対策(防御・検知・分析)を図るための仕組みを構築し、「復旧」ではインシデントによる被害に備えた復旧体制を整備することが求められています。

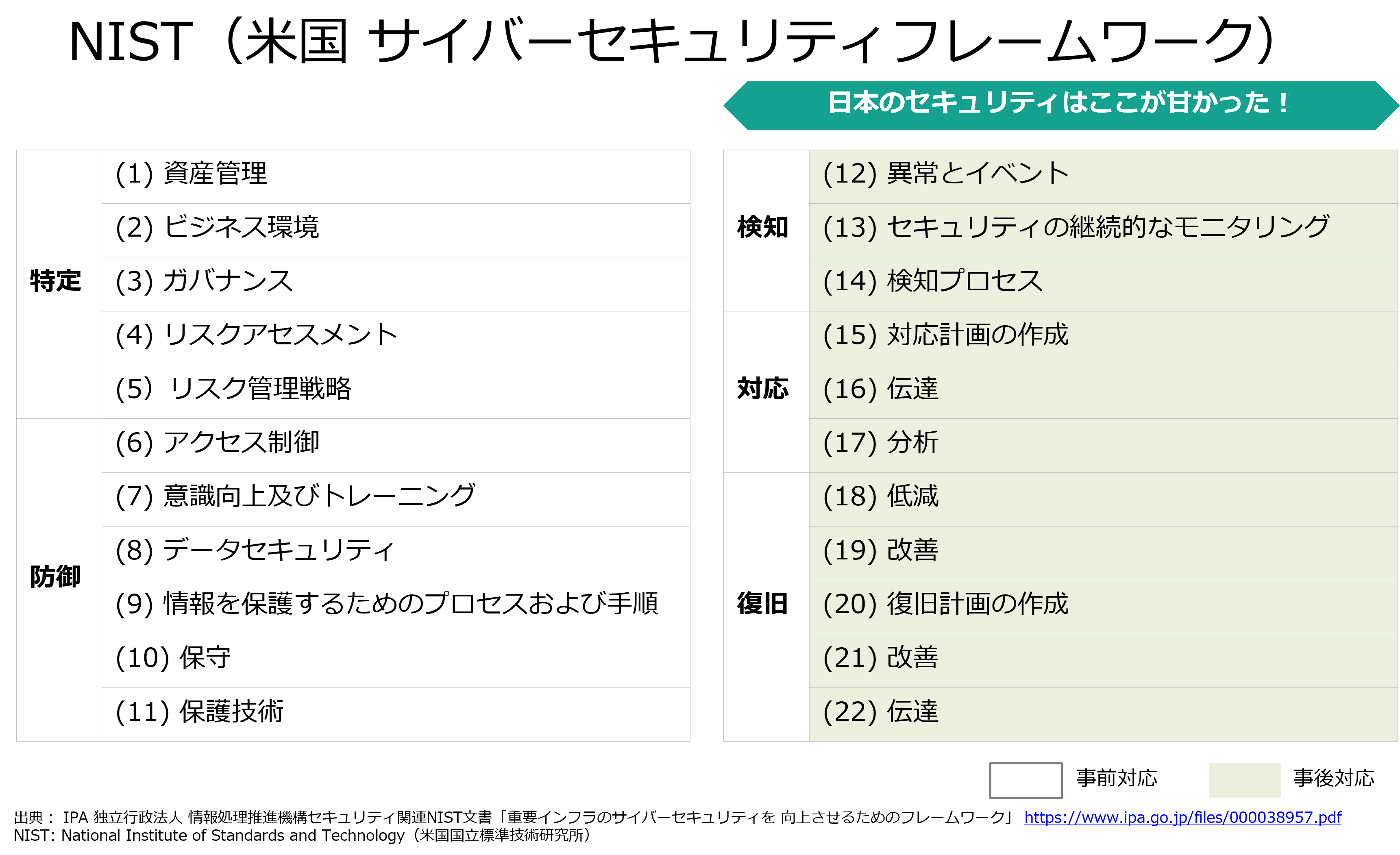

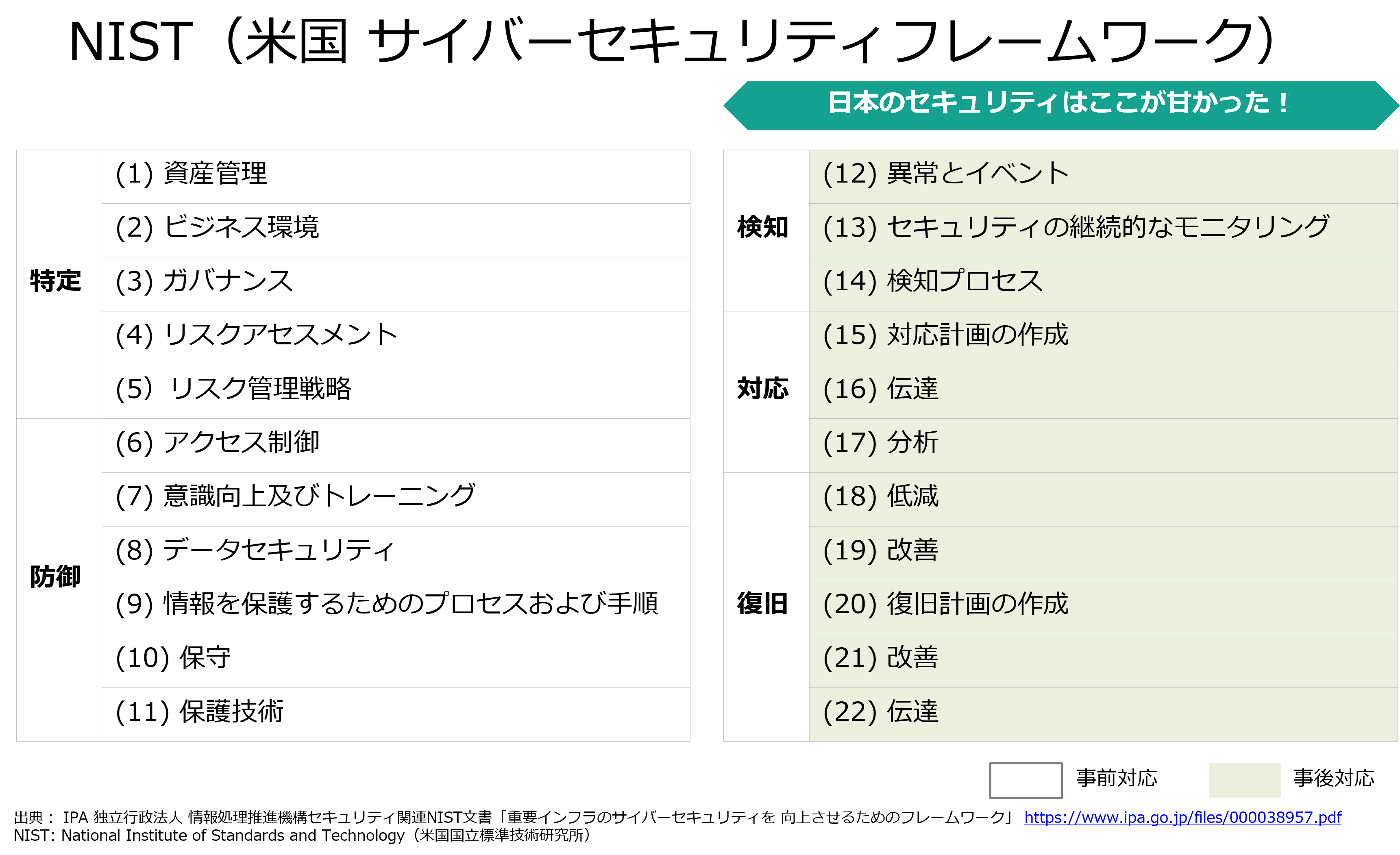

米国サイバーセキュリティフレームワークで重視される「Resilience(回復力)」という考え方

続いて、アメリカ国立標準技術研究所(NIST)が出しているセキュリティのフレームワークについて見ていきます。NISTは日本ではあまり知られていませんが、グローバルではISOに次いでセキュリティ対策の指標になっているスタンダードな指標です。

以下のフレームワークは、大統領令に基づき、NISTが政府や民間機関からセキュリティ対策についての意見を集め作成したものです。CSF(Cyber Security Frameworks)と言います。セキュリティ系のフレームワークというとISMSやPCI DSSなどがありますが、NIST CSFはサイバーセキュリティ対策に特化したフレームワークです。

フレームワークの中には、「特定」「防御」「検知」「対応」「復旧」とあって、「特定」「防御」が事前対応、「検知」「対応」「復旧」が事後対応です。サイバーセキュリティ経営ガイドライン バージョン1.1 と比較して事後対応が充実していることが見て取れます。

グローバルではずいぶん前から”セキュリティの防御は突破されるもの”という前提の上、「事後対応」にも焦点をあてた対策指標があったということです。逆に日本のセキュリティはこの事後対応が甘かったので、サイバーセキュリティ経営ガイドライン バージョン2.0でこの部分を補填したものと思われます。

「レジリエンス」6つの基本原則

そしてもう1つお伝えしておきたいキーワードが、「Resilience(回復力)」というものです。 これは、これまでメインの対策としてきた「防御」系のセキュリティ強化は、ある程度攻撃の手口が分かったうえでとれる対策であり、新たな手口の攻撃には弱い。よって「攻撃はされるもの」「被害は発生するもの」という前提に立って、であれば「検知」や「復旧」の速度に重点を置いて実害を低減しましょうという考え方が注目されています。

ガードナーは「レジリエンス」というキーワードで6つの基本原則を提唱しています。

レジリエンスを高め、未知なる脅威に対抗するための「6つの基本原則」

- 「チェックリスト点検」から「リスクベース思考」へ転換する

- インフラではなく「ビジネス」を守る

- セキュリティリーダーは「ディフェンダー」ではなく「ファシリテーター」になる

- 情報フローを「制御」するのではなく「理解」する

- セキュリティ技術の限界を理解する

- セキュリティ被害は避けられないと認める

主旨をまとめると

- 「教科書通りの対策を通り一遍にやるのではなく、自分たちがリアルに実効できる対策をとる」

- 「セキュリティリーダーは、広範囲の関係者と話す必要があるため技術用語を避けてビジネスの言葉で語らなければならない一方、外部の専門家と会話が成り立つ技術の知識やスキルを併せ持つファシリテータ(円滑に進める進行役)が重要」

- 「攻撃される・侵入される前提でビジネスをどう守るかを考える」

ということになります。

まとめ

以上、JPCERT/CC、サイバーセキュリティ経営ガイドライン、NISTについて記載してきましたが、ガードナーの提言にもある「セキュリティ被害は避けられないと認める」を十分理解したうえで、攻撃される・侵入される前提でビジネスをどう守るかを考えて行かなければなりません。

Tag: セキュリティ

Contactお問い合わせ

お見積もり・ご相談など、お気軽にお問い合わせください。

03-5946-8400

03-5946-8400