目次

はじめに

「セキュリティ被害は避けられない。ビジネスを守るセキュリティ対策、レジリエンスの考え方」では、JPCERT/CCレポート、サイバーセキュリティ経営ガイドライン、NISTの情報などから、セキュリティ被害の傾向を把握し、攻撃を受ける前提で「検知」「復旧」対策を立てること、とくに「レジリエンス」という考え方の重要性を確認しました。

今回は、「Webサイト改ざん」に焦点を当て、「侵入攻撃は受けるもの」、「被害は発生するもの」という前提に立って、どのように「検知」や「復旧」を行えばよいのか見ていきます。

レジリエンスとは

これまでメインの対策としてきた「防御」系のセキュリティ強化は、ある程度攻撃の手口が分かったうえでとれる対策であり、新たな手口の攻撃には弱い。「攻撃はされるもの」、「被害は発生するもの」という前提に立って、であれば「検知」や「復旧」の速度に重点を置いて実害を低減しましょう、という考え方が「レジリエンス」であり、アメリカ国立標準技術研究所(NIST)が出しているセキュリティのフレームワークの中で挙げられている考え方です。

あわせて読む:米国サイバーセキュリティフレームワークで重視される「Resilience(回復力)」という考え

侵入された場合の対処方法

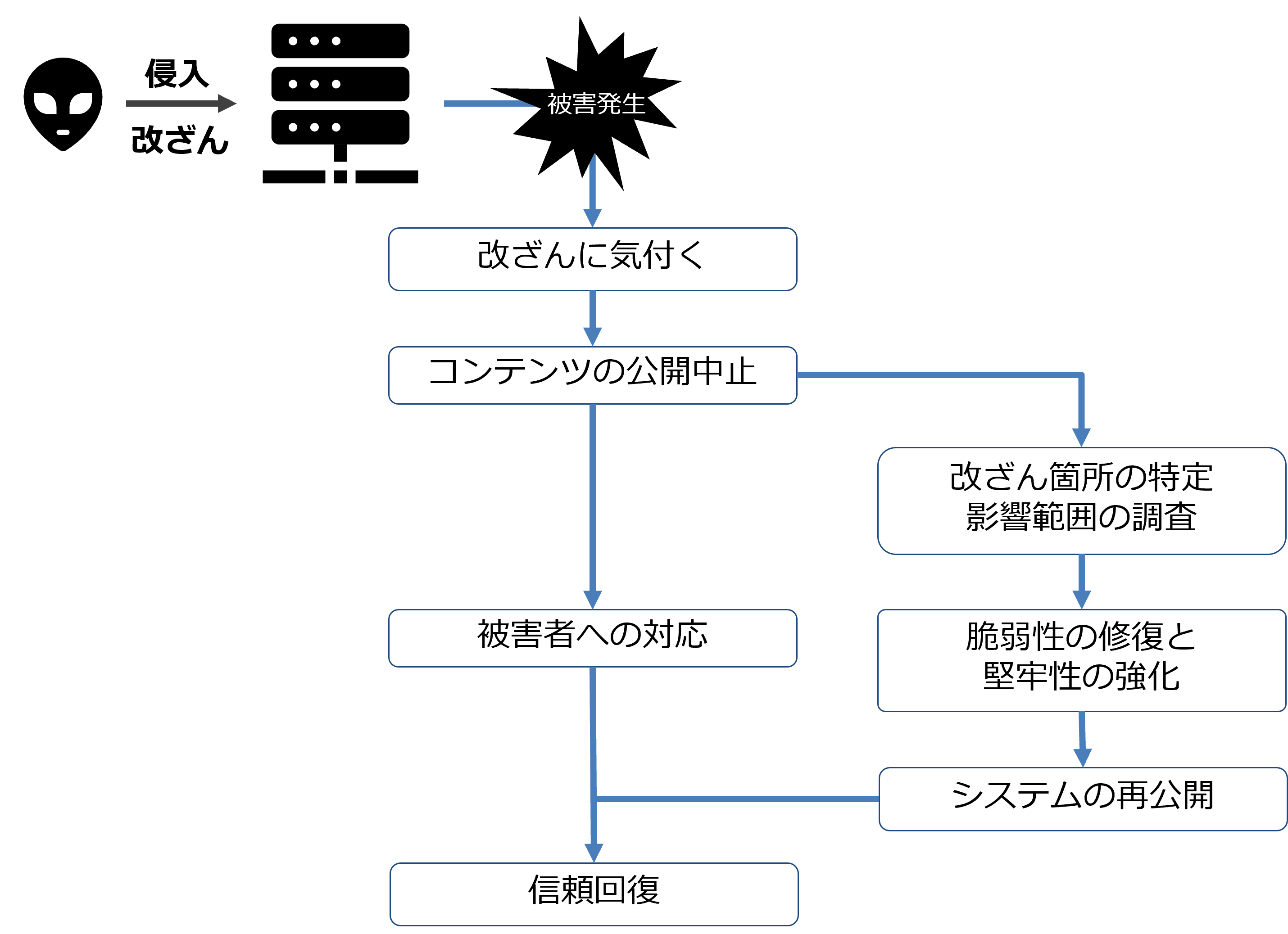

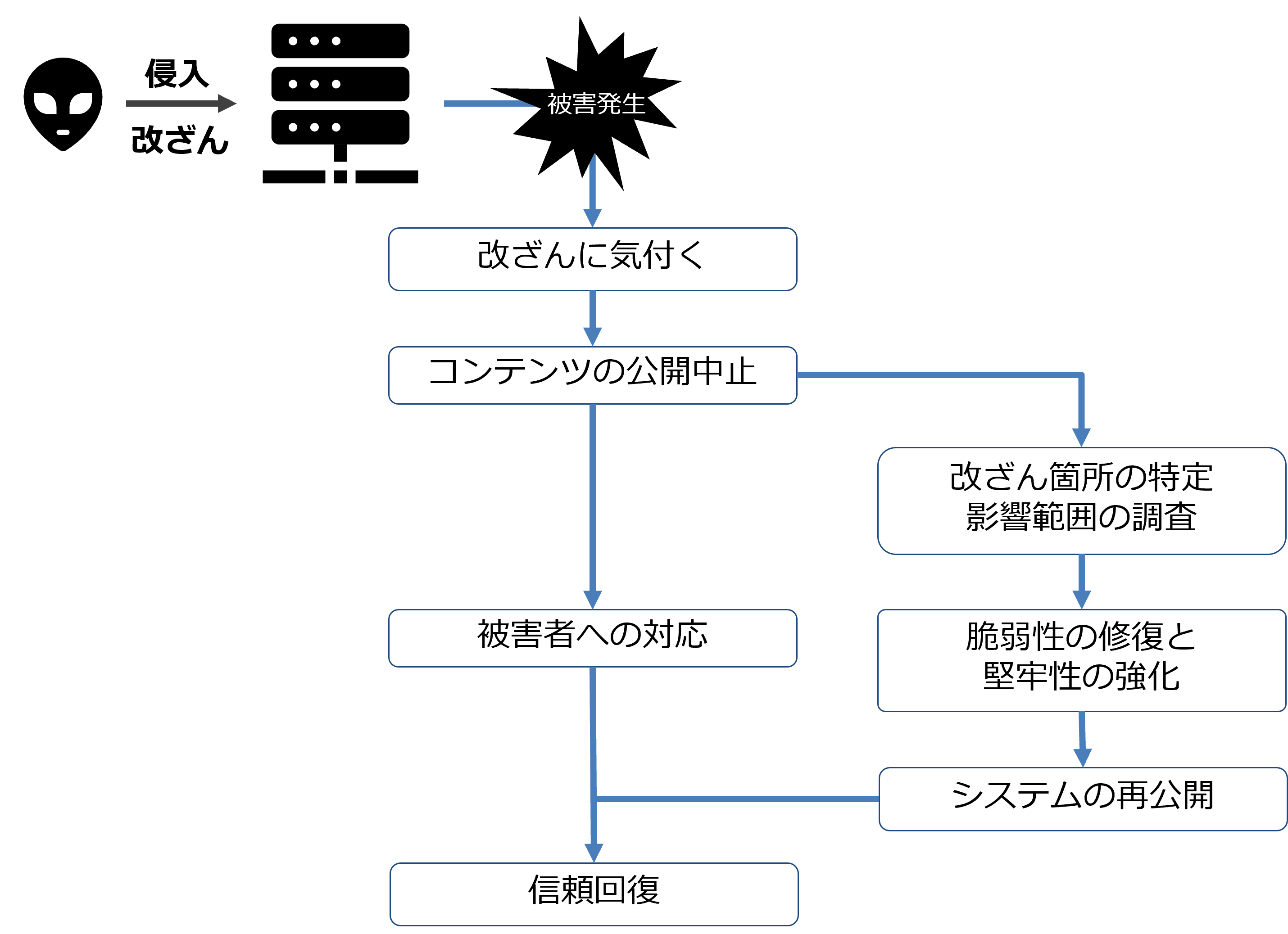

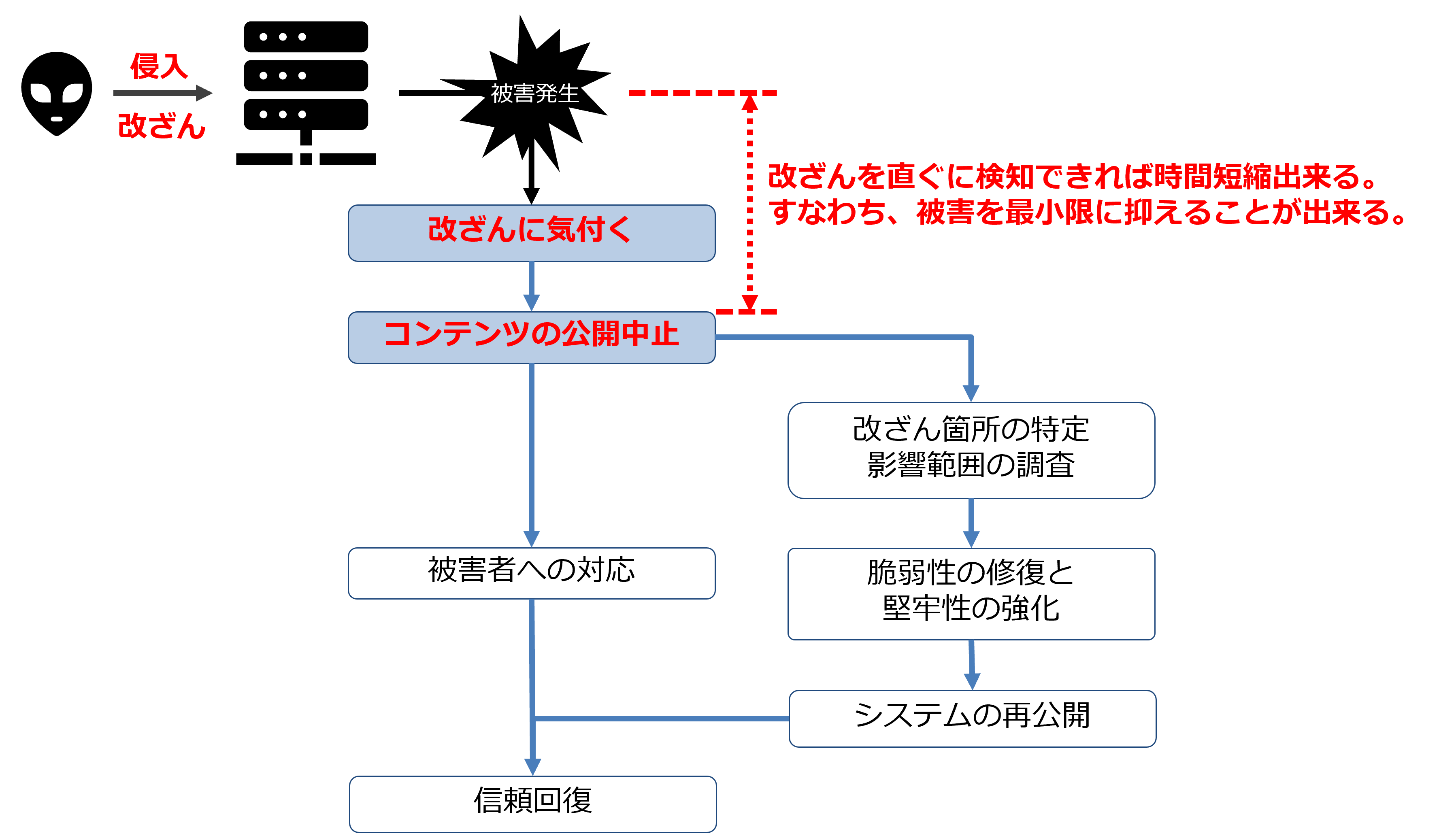

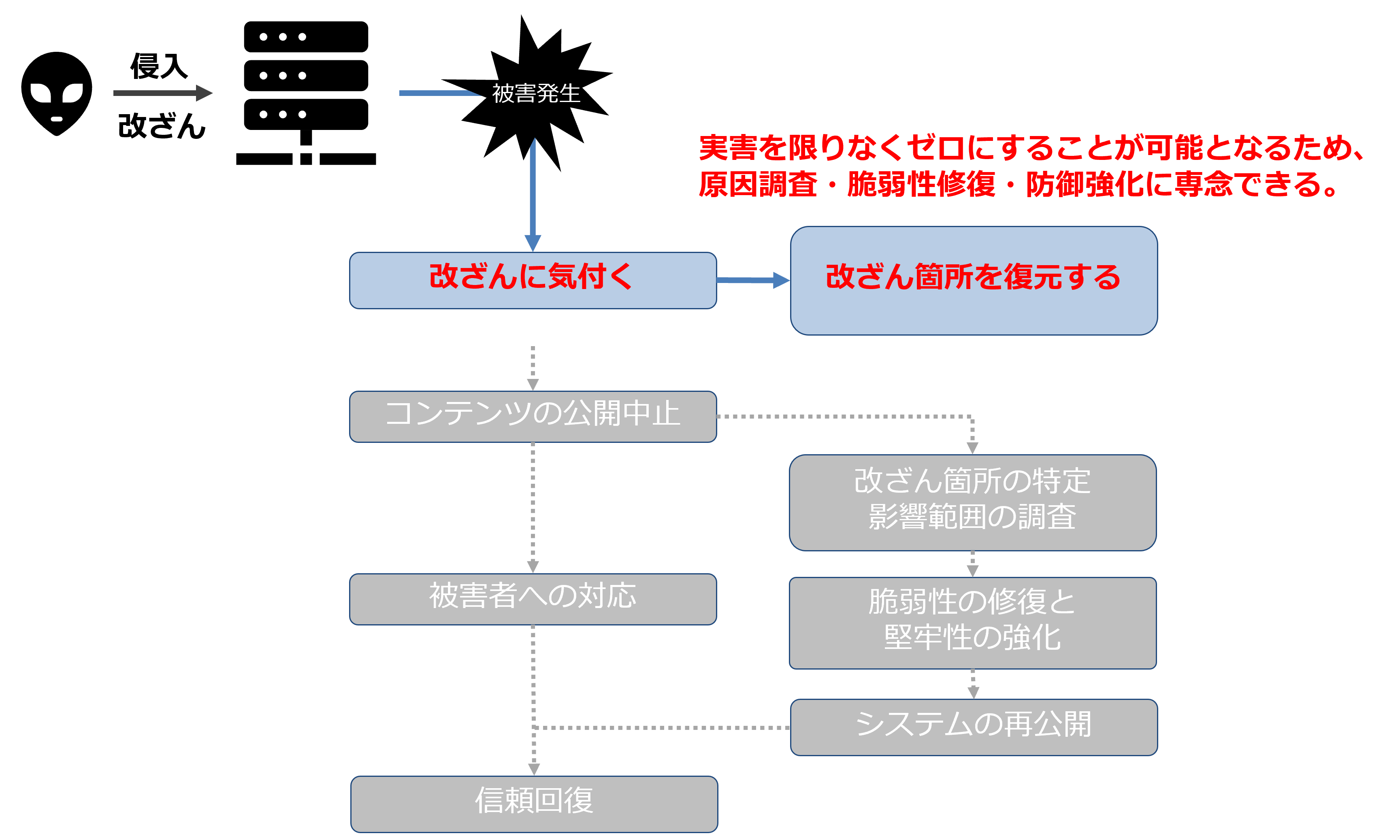

侵入されることを前提としたうえでのレジリエンスの重要性について見て行きたいと思います。まずは、改ざんの被害にあった場合、その影響を払拭させるまでどのようなステップを踏んでいくのかを以下に示します。

侵入攻撃への対策を講じていなかった場合の復旧までの流れ

改ざんに気付く

システムが改ざんされれば、誰かが改ざんに気が付くことになります。最初に気が付くのは、改ざんされたシステムを運用している自社もしくは委託先か、そのシステムを利用している顧客か、もしくは誰も気が付かず例えば情報を全て搾取されてから気が付く ということも考えられます。いずれにせよ、可及的速やかに改ざんに気が付く仕組みが必要です。

コンテンツの公開中止

改ざんされたことにより誤った情報が発信されてしまいます。また、営業情報や顧客情報の流出が発生する(している)可能性もあります。速やかにインターネット側との通信を遮断し公開を停止する必要があります。システム改ざんにより情報が漏えいしたなど社会的影響力がある場合は速やかに現況を公開するとともに、対策を含め影響度、影響範囲などを逐次公開して行く必要があります。

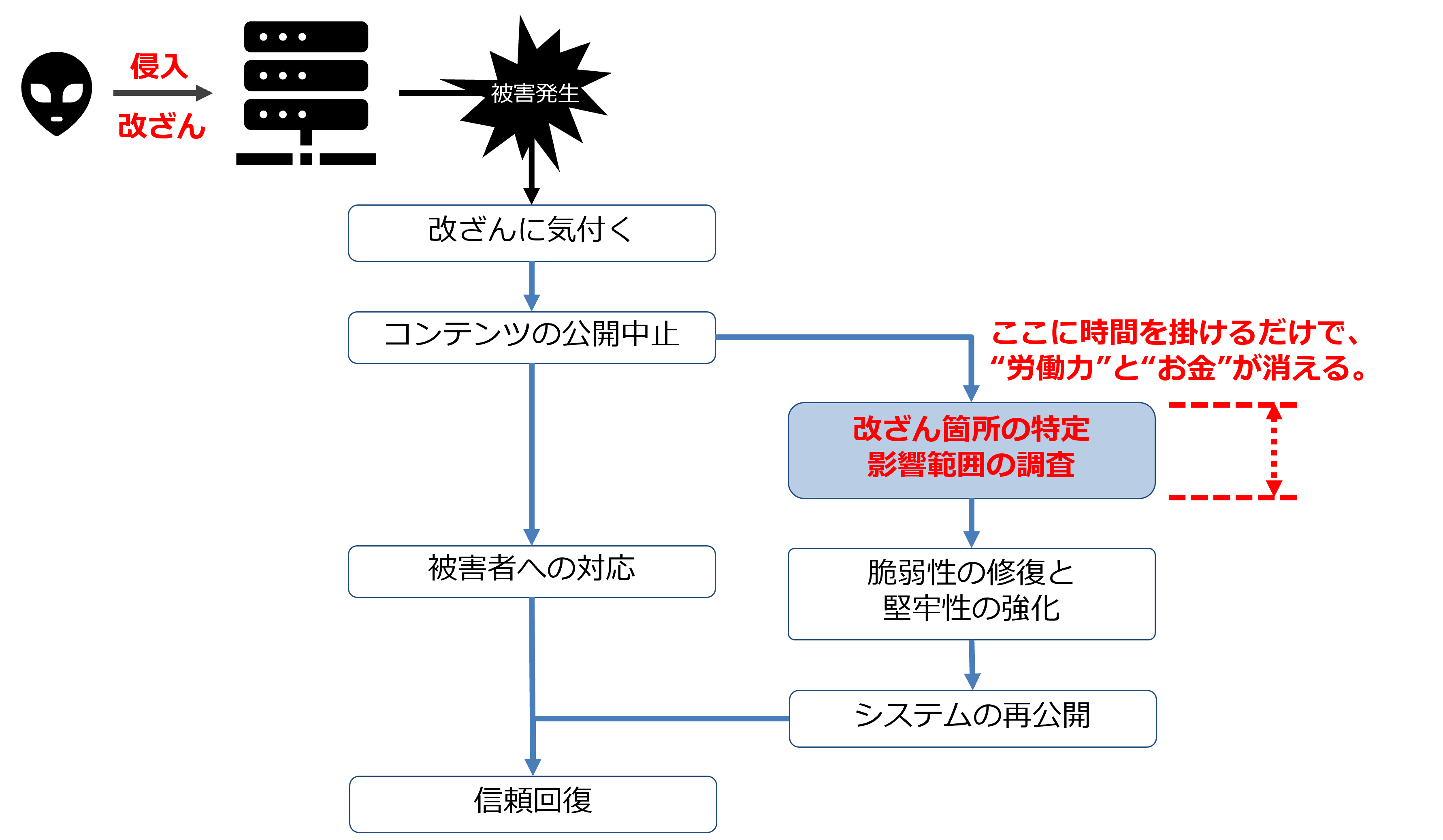

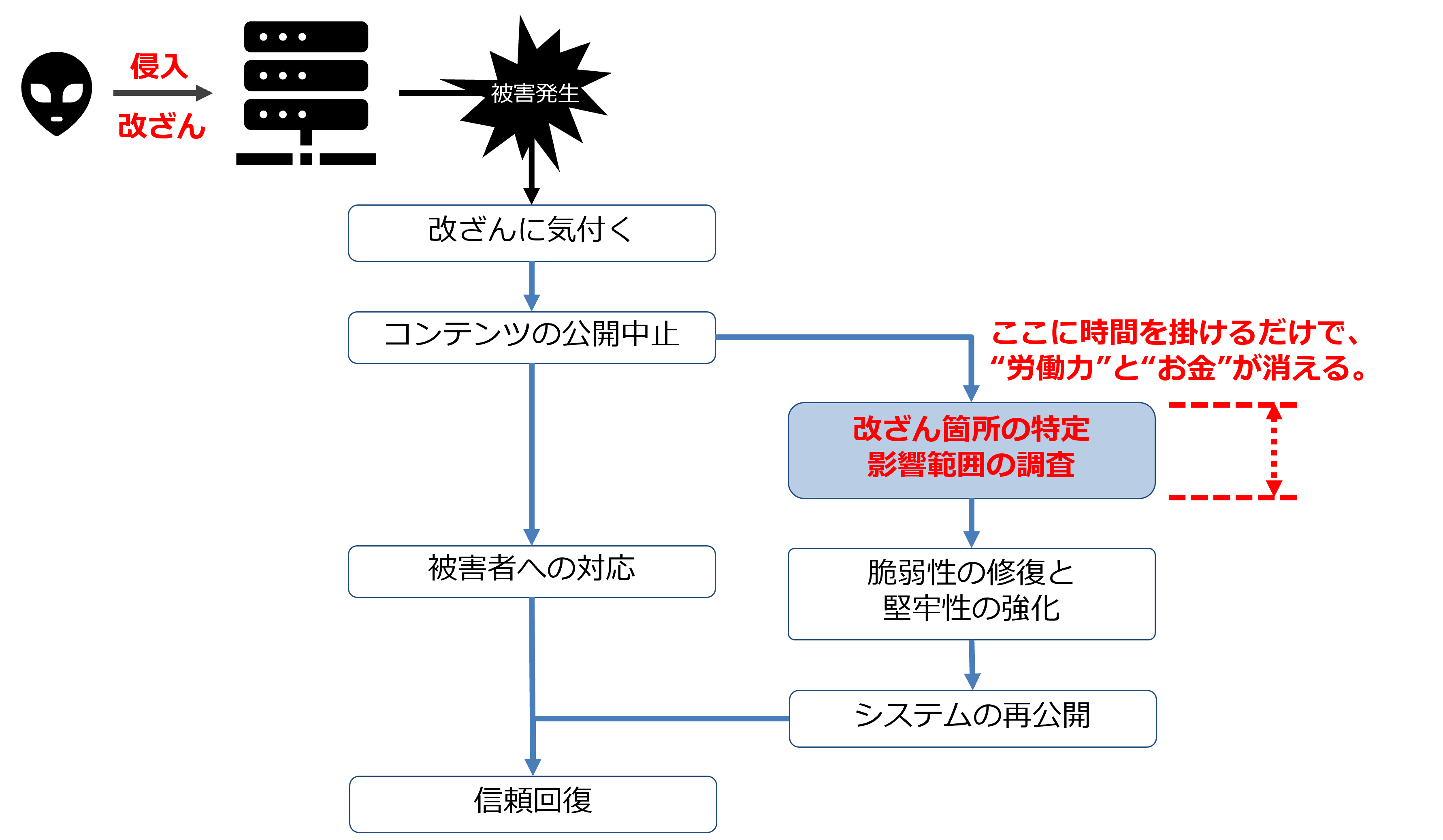

改ざん箇所の特定と影響範囲の調査

まずは、改ざんの影響が及んでいると推察される対象について、限られた時間と予算の中で被害状況を把握します。システム構成によって異なりますが、一般的に調査範囲と考えられるのは、サーバー、ネットワーク機器、セキュリティ製品、クライアントPCがあげられます。サーバーにおいては、ハードディスクやメモリに残されている証跡やログなどから不正プログラムが実行された痕跡等を見つけ出し、外部からどのような方法でサービスに対して攻撃が行われ、情報が搾取されたかを調査します。

ネットワーク機器やセキュリティ機器、クライアント機器についてもログを元に調査を行い、攻撃の方法を見つけ出します。 ログ監視については、サーバー、ネットワーク機器、セキュリティ機器が出力する解析に必要なログを相関的に分析することで侵入の経路、改ざんの方法、搾取された情報が何か といったことが分かるケースもあります。クライアント機器については、ActiveDirectoryのログから、DCShadow、SCSync、Pass The Hashなどの脅威を見つけ出します。

被害者への対応

情報漏えいが起こった場合、情報漏えいの内容について事実確認を行い、漏洩した情報は何なのか、クレジットカード番号のように悪用されるリスク高い情報なのかを被害者に正確に伝える必要があります。もちろん一度流出した情報を回収することは不可能ですが、顧客の個人情報などといった重要情報が流出した場合、企業は流出した情報元に対して賠償金を支払う必要が出てきます。いずれにせよ企業は、情報が漏えいしたことを隠蔽することなく、正確な情報を公開し、真摯な対応を実施する必要があります。

脆弱性の修復と堅牢性の強化

攻撃(侵入)された機器が特定されれば復旧処理を行うことになりますが、まずはネットワーク全体において侵入されていないこと、ウィルスが残っていないことを確認したうえで再構築を行います。

再構築については、侵入された原因や最新のセキュリティ動向から、システムの脆弱な箇所を補うための新しい設備やサービス、ソフトウェアを導入することはもちろんですが、攻撃された機器については、新しい機器を調達する、もしくは既存機器のディスクフォーマットとOSのインストールから実施します。OSやミドルウェア、アプリケーションは脆弱性のない最新バージョンをインストールします。

信頼回復

どのような復旧手順を踏むにせよ安全性を担保した復旧手順を実施する必要があります。なお、ここで最新の注意を払う必要があるのがバックアップデータからの復元です。もしかするとバックアップされたデータには既にウィルスが存在しているかもしれません。そのデータを使うことで再度感染する可能性もあります。よって、新たにデータを投入するか、もしくは、複数のウィルススキャンツールでデータをスキャンし信頼きるデータを復元したうえでシステムを再度公開します。

システムの再公開

停止していたサイトの再公開を行うとともに、損なわれた信頼を取り戻し、顧客の呼び戻しを行っていかなければなりません。攻撃(侵入)されたことで顧客に多大な迷惑と事業へのマイナス影響を与えた場合、一度失墜した信用は簡単には戻りません。、二度と同様の問題が発生しないようセキュリティポリシーを見直した上でシステムを運用していくための体制・設備・チェック機構を維持することが重要となります。ただし、最新鋭の機器やシステム、サービスを導入すればセキュリティが半永久的に担保されるわけではありません。常に脆弱性をモニタリングし、脆弱性が発見されたらパッチを適用する、アプリケーションを改修するといった日々の活動が大切になってきます。

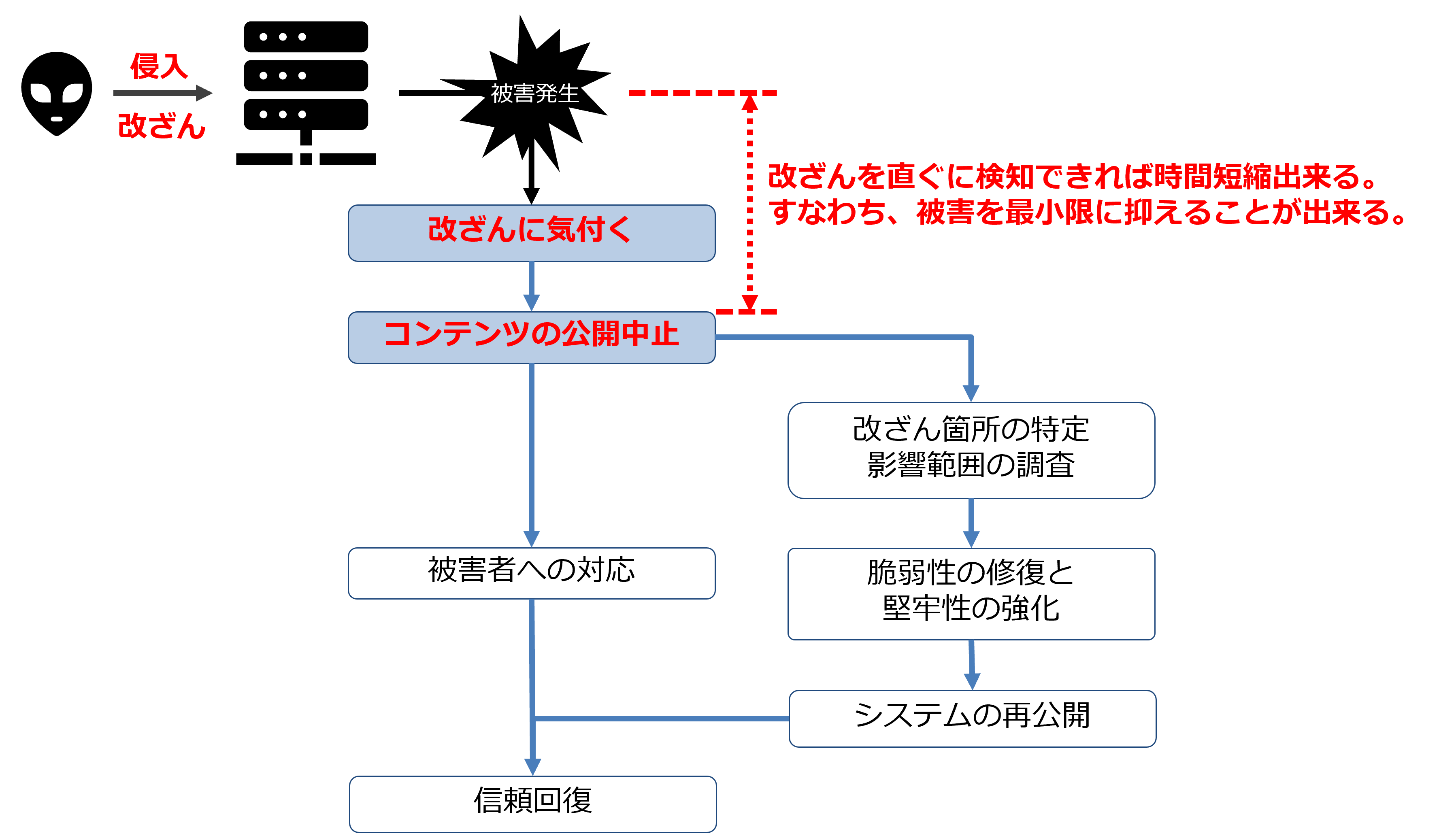

改ざん検知・復旧の仕組みを導入していた場合の復旧までの流れ

それでは、システム改ざんが起こった場合、改ざん検知の仕組みを導入していた場合の流れと、仕組み導入にどんなメリットがあるのか見ていきます。

改ざん検知

上図に記載の通り、改ざん検知の仕組みを導入していれば改ざんされたことをいち早く気付くことが出来ます。ただし、改ざんの検知を定期的なスキャンで実施しているならば、改ざんされてから次のスキャンまでの間は改ざんを気付けない時間が生じます。改ざん検知の仕組みについては後述します。

いずれにせよ、改ざんを検知したならば即座に外部との一切の通信を遮断し、被害の拡大を抑えなければなりません。 すなわち、いち早く改ざんに気が付くことが被害を最小限に抑えることに繋がることから、改ざん検知の仕組みは必須であると言えます。

次に、攻撃され侵入され、改ざんや情報が搾取された(漏洩した)であろう場合についてです。

改ざん検知の仕組みを導入しているからといって改ざんされない、情報が漏えいしないということではありません。僅かの期間侵入されていたとしても、長期間侵入されていたとしても、その影響範囲が見えないわけですから、改ざんされた箇所を特定し、影響範囲を調査する労力に変わりはありません。

改ざん検知を導入しただけでは、改ざんされたことを検知し外部との通信を遮断することは出来ますが、レジリエンスを高めることは出来ません。

では、どのようにすればレジリエンス(回復力)は高まるのでしょうか?

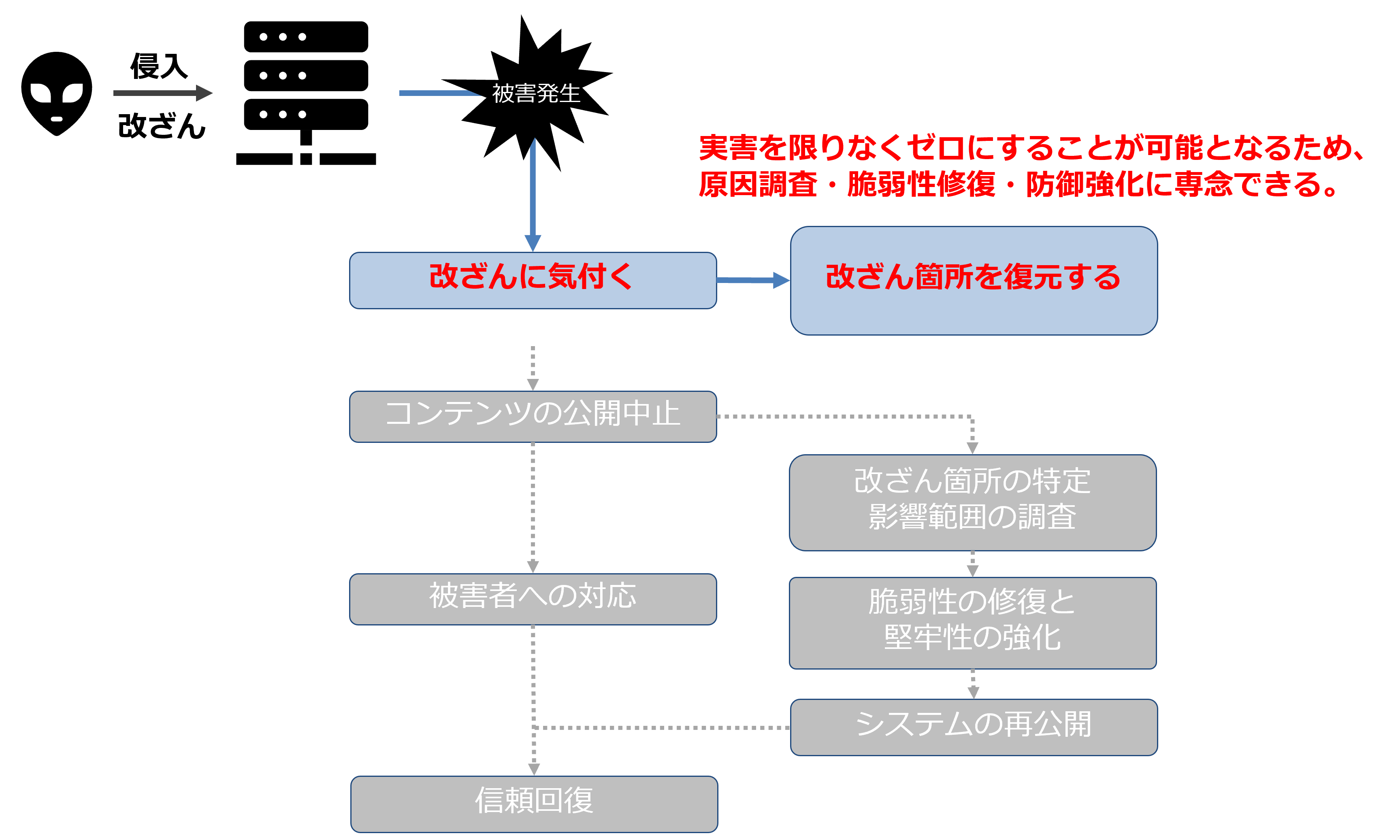

改ざん検知後の復旧

Web サイトの改ざんの手口としては、CMSの脆弱性を狙われたり、管理ページに対する不正アクセスなどが考えられます。これによりコンテンツの内容が書き換えられたり、場合によっては Web サーバー自体が乗っ取られることにより、Ddos攻撃のための攻撃用ポッドとして悪用されたり、ウイルス付きのメールをばらまくサーバーとして悪用されることが考えられます。したがって、改ざん検知の対象は、Web コンテンツのみならず、Web サーバーの設定ファイルなど、サーバー全体を対象とすることが重要です。

全ての改ざん手口に有効であるとは言えませんが、もし前述したECサイトのプログラムの書き換えや、サーバーの設定ファイル書き換えを不正な書き換えであると判断出来るのであれば、ファイルが書き換わった時点で即座にバックアップしておいたファイルから復元することで、下図のようにシステムの公開停止以降の原因調査や脆弱性復旧、防御強化、補償といった “労働力”と“お金”の掛かる作業を省き、実害を限りなくゼロにすることが可能となります。

Webサイトの改ざんを検知・復旧したい

Tag: セキュリティ

Contactお問い合わせ

お見積もり・ご相談など、お気軽にお問い合わせください。

03-5946-8400

03-5946-8400