目次

Azure AD Identity Protection の概要、機能、できること、設定方法について解説

近年アカウントが盗用されるセキュリティインシデントが急増しています。企業で利用するアカウントは機密情報が含まれているため、盗用されると大きな被害を受けるリスクがあり、アカウント管理が重要な課題となっています。

Microsoft にはこのような脅威から企業の重要な機密情報を守るため、アカウント保護ソリューションである Azure AD Identity Protection という機能が用意されています。本記事では Azure AD Identity Protection の概要、機能、基本的な設定方法について解説します。

1.Azure AD Identity Protection とは

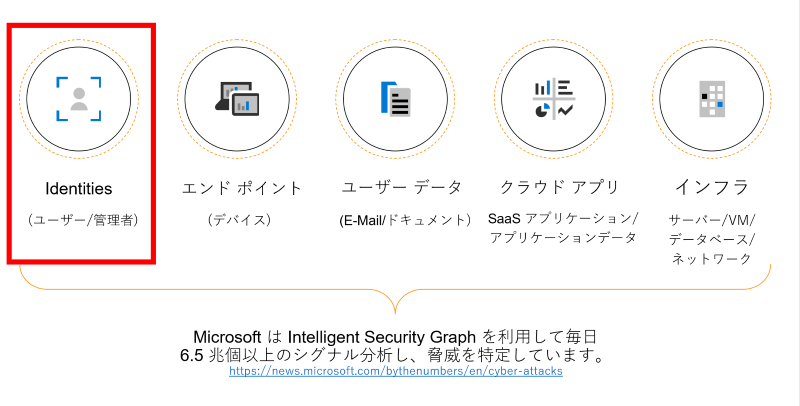

Microsoft は世界規模で脅威情報データベースである Intelligent security graph を運営しています。このデータベースではユーザー認証、エンドポイント、データ、アプリ、インフラなどを対象に、日々約数兆個の脅威シグナルを検知、分析、特定、保護することが可能です。

図版出典:Microsoft 公式サイト

その中で対象となっている「 Identities 」を外部の脅威から保護するソリューションの一つが Azure AD Identity Protection (以降、 Identity Protection )です。

概要

Identity Protection は ID に関するリスクを検出、管理し、脅威から保護することができます。 ID のリスクとは、サインインリスクと、ユーザーリスクの2つのタイプのリスクです。それぞれに対し検出が可能です。

機能

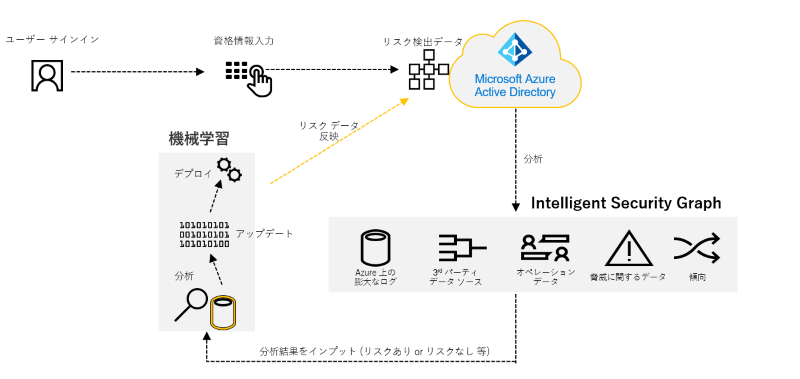

Intelligent security graph は内部に膨大なデータを蓄積し日々分析をしており、機械学習を用いてリスクの判定を行います。 2 種類の検出方法と 3 種類の設定ポリシーがあります。

検出方法

疑わしいアクションをすばやく確認して対応するためにリアルタイム検出と、オフラインでも検出できるオフライン検出の 2 種類が存在します。

図版出典:Microsoft 公式サイト

このリスク検出をユーザーのサインイン単位で行うのが「サインインリスクポリシー」、ユーザー単位で行うのが「ユーザーリスクポリシー」です。それぞれについて解説します。

ユーザーリスクポリシー

ユーザー ID 、パスワード情報が流出されていないかを監視します。リスクレベルに応じパスワードリセットの強制、アクセスのブロックを行うことが可能です。

サインインリスクポリシー

ユーザーがサインインした際にリアルタイムのリスクを検知し、設定したリスクレベルに応じ多要素認証の要求、アクセスのブロックを行うことが可能です。多要素認証( MFA )を要求するための登録ポリシーを設定することができます。

多要素認証( MFA )登録ポリシー

MFA 登録ポリシーを有効にすると、 MFA の設定をユーザーに促すことが可能です。ユーザーは 14 日の間であれば MFA の設定をスキップできますが、必ず割り当ての対象となっているユーザーに対してはこの 14 日の期間までに MFA の設定を完了させる必要があります。

ライセンス

保護したいユーザー ID 分だけ、 Azure AD Premium P2 ライセンスが必要です。詳しくは公式サイトにてご確認ください。

2.Azure AD Identity Protection で検出できるリスク

さまざまなリスクを検出することができ、検出されたリスクに対し、 MFA の実行、パスワードのリセット、管理者がアクションを実行するまでのアクセスのブロックなどアクションを設定することが可能です。 3 つの主要なリスクレポートについて解説します。

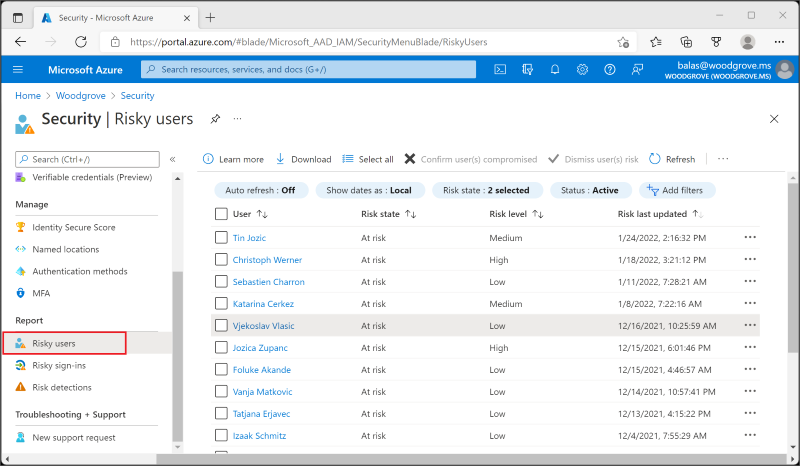

危険なユーザー

どのユーザーにリスクがあり、リスクが修復されたか無視されたか、すべての危険なサインインの履歴、リスクの履歴を確認することができます。

管理者は、これらのイベントに対してアクションを実行することを選択できます。ユーザーパスワードのリセット、ユーザーによるサインインをブロック、Azure ATP を使用してさらに調査するなどが可能です。

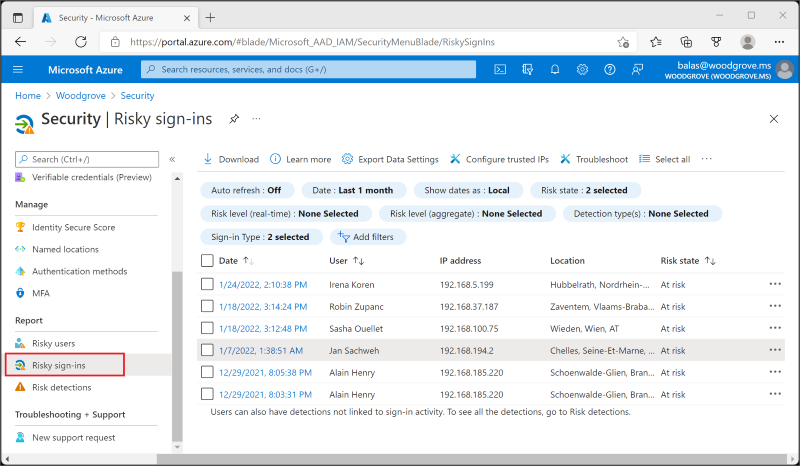

リスクの高いサインイン

どのサインインが危険であるか、侵害が確認されたか、安全であると確認されたか、または修復されたかなどに分類されます。 また具体的なアクションとして、適用された条件付きアクセスポリシー、多要素認証の詳細、デバイスやアプリケーションの情報、位置情報を確認できます。

管理者は、これらのイベントに対して、サインインを侵害あり、サインインを安全とのいずれかのアクションを選択可能です。

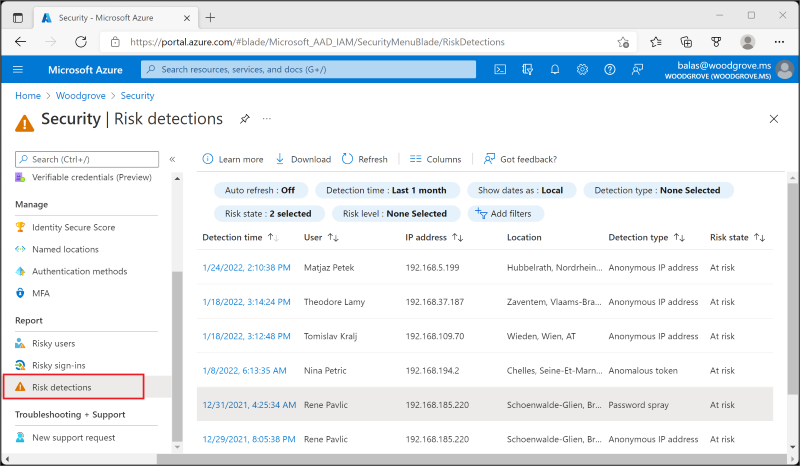

リスク検出

リスク検出レポートによって提供される情報を使用して、各リスク検出についての種類を含む情報、同時にトリガーされたその他のリスク、サインインが試行された場所など見つけることが可能です。管理者は、収集された情報に基づいてアクションを実行できます。

図版出典:Microsoft 公式サイト

3. Azure AD Identity Protection の設定方法

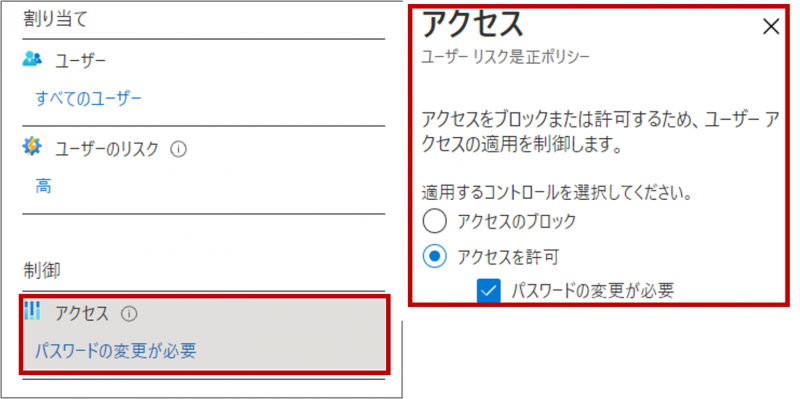

ユーザーリスクポリシー設定方法

手順1

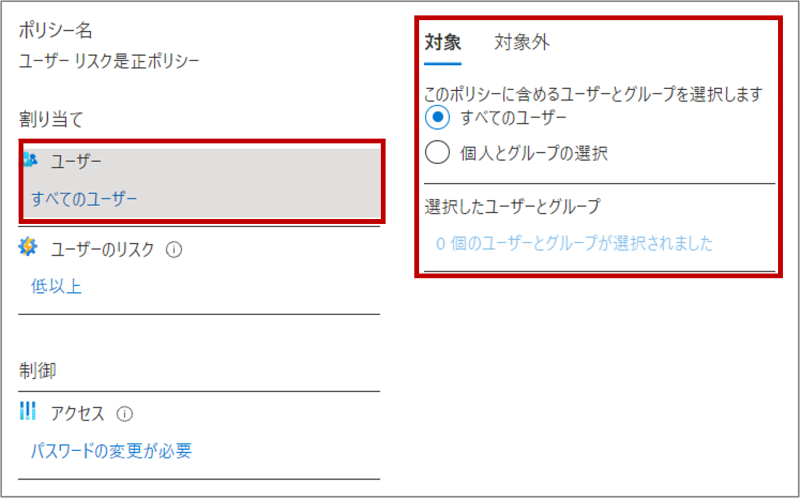

Azure portal より、 Azure Active Directory > セキュリティ > Identity Protection をクリックし、 Identity Protection の画面、ユーザーリスクポリシーをクリックします。

手順2

ユーザー項目では制御の対象とするユーザーを「すべてのユーザー」、「個別のユーザー・グループ」のいずれかを選択することができます。

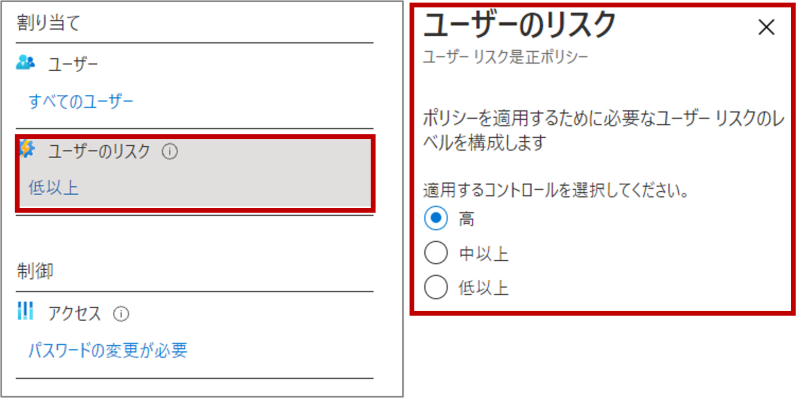

手順3

ユーザーのリスクでリスクレベルを「低以上・中以上・高」から選択します。設定したリスクレベルが低いほど小さなリスクでも検知されます。 Microsoft はリスクレベル高を推奨しています。

手順4

アクセスではユーザーリスクを検知した際に「アクセスのブロック」させるのか、「アクセスを許可」させるのか、「アクセスを許可+パスワードの変更を要求」させるのか選択することが可能です。 Microsoft は「アクセスを許可+パスワードの変更を要求」を推奨しています。

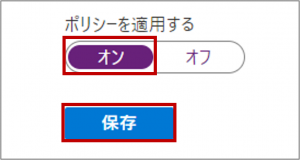

手順5

各設定項目を入力し、画面下部にある「ポリシーを適用する」を「オン」にし、「保存」します。

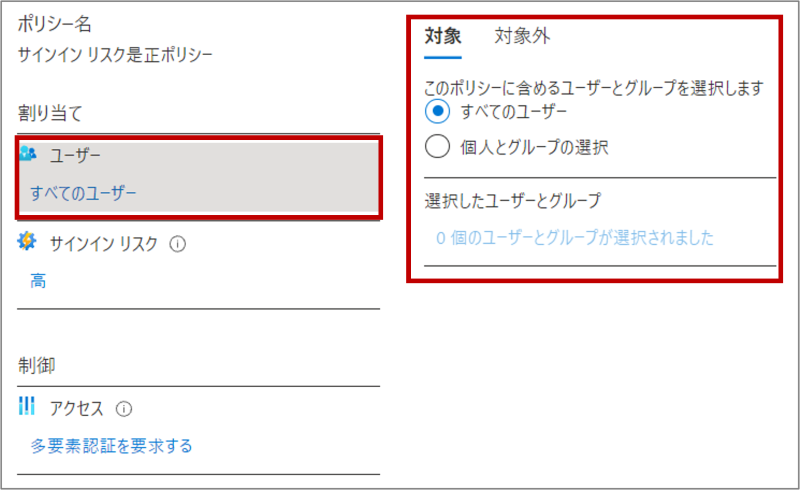

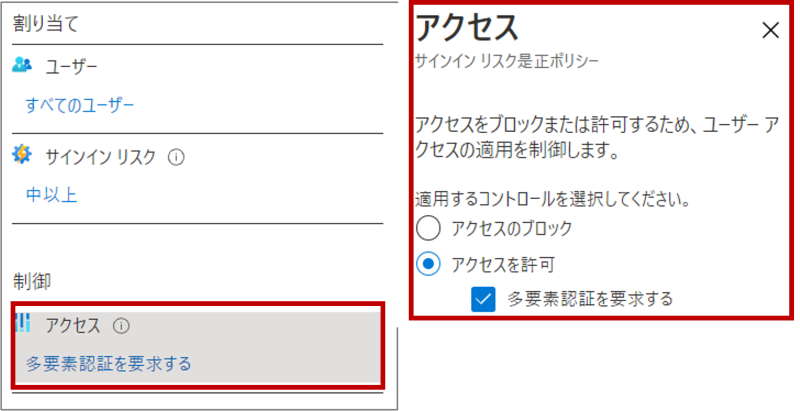

サインインリスクポリシー設定方法

手順1

Azure portalより、 Azure Active Directory > セキュリティ > Identity Protection をクリックし、 Identity Protection の画面、サインインリスクポリシーをクリックします。

手順2

ユーザー項目では制御の対象とするユーザーを「すべてのユーザー」、「個別のユーザー・グループ」いずれかを選択することができます。

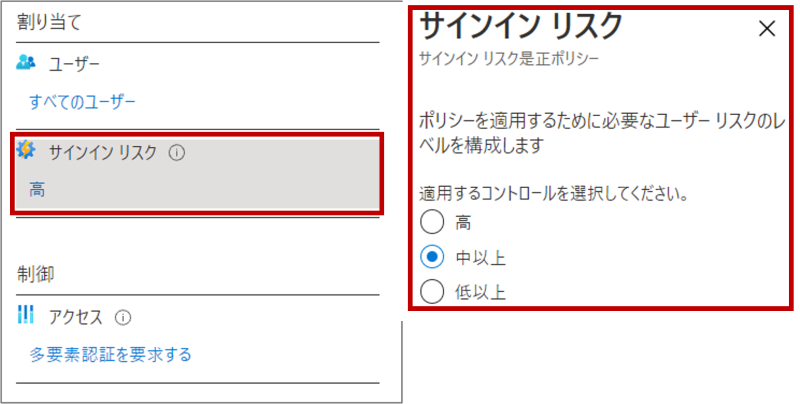

手順3

ユーザーのリスクでリスクレベルを「低以上・中以上・高」から選択。設定したリスクレベルが低いほど小さなリスクでも検知される。 Microsoft はリスクレベル中以上を推奨しています。

手順4

アクセスではサインインリスクを検知した際に「アクセスのブロック」をさせるのか、「アクセスを許可」させるのか、「アクセスを許可+パスワードの変更を要求」させるのか選択することが可能です。 Microsoft は「アクセスを許可+多要素認証の要求」を推奨しています。

手順5

各設定項目を入力し、画面下部にある「ポリシーを適用する」を「オン」にし、「保存」します。

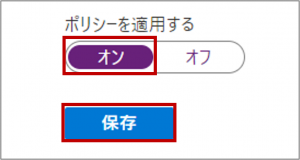

ポリシー有効時の動作

サインインリスクポリシーを有効化した状態で、不審なアクティビティとして検知された場合、以下のように表示されサインインをするには多要素認証が求められるようになります。

図版出典:Livestyle「Azure AD の Identity Protection を利用してアカウント盗用の脅威に備える」

4.まとめ

本記事では Identity Protection の仕組み、機能、検出できるリスク、「サインインリスクポリシー」と「ユーザーリスクポリシー」を有効化する手順について解説しました。

Identity Protection では、 Azure AD と連携し、設定したリスク レベルに応じて、リスクを検知したユーザーのアクセスをブロックし、 MFA の強制、パスワードの変更を強制するなどの制御を実施することが可能です。企業のアカウントの管理が重要な課題となっている近年において重要な機能です。是非導入をご検討ください。また導入が困難な場合、専門家のご支援を受けることをお勧めします。

Azure の導入を相談したい

資料ダウンロード

課題解決に役立つ詳しいサービス資料はこちら

-

-

Azure導入支援・構築・運用サービス総合カタログ

Microsoft Azure サービスの導入検討・PoC、設計、構築、運用までを一貫してご支援いたします。

Azure導入・運用時のよくあるお悩み、お悩みを解決するためのアールワークスのご支援内容・方法、ご支援例などをご確認いただけます。

-

Microsoft Azureを利用したシステムの設計・構築を代行します。お客様のご要件を実現する構成をご提案・実装いたします。

Contactお問い合わせ

お見積もり・ご相談など、お気軽にお問い合わせください。

03-5946-8400

03-5946-8400