目次

はじめに

Hybrid ID 環境を構築してみる にて Hybrid ID 環境を紹介しましたが、便利な機能に シームレスシングルサインオン (以下、シームレス SSO) があります。「オンプレ AD DS と同一のユーザ情報で、Azure AD 認証を利用するクラウドアプリケーションにログインする」というのが Hybrid ID でしたが、パスワード入力自体はユーザが行う必要がありました。シームレス SSO というのは、ユーザもパスワードも聞かれずにログインできる、というものです。

Azure AD Connect の設定とブラウザの設定の2つだけで実現できてしまいます。ちょっとやってみましょう。

前提条件

Hybrid ID 環境であることは大前提として、他に以下の条件があります。

- パスワードハッシュ同期、もしくは、パススルー認証であること

- オンプレ AD DS ドメインに参加していること

- ドメインコントローラーに直接接続していること

同じユーザ情報を使ったとしても、ドメイン環境外からのアクセスでは動作しませんので、ご注意ください。

シームレス SSO の設定

1. Azure AD Connect のオプションを有効にする

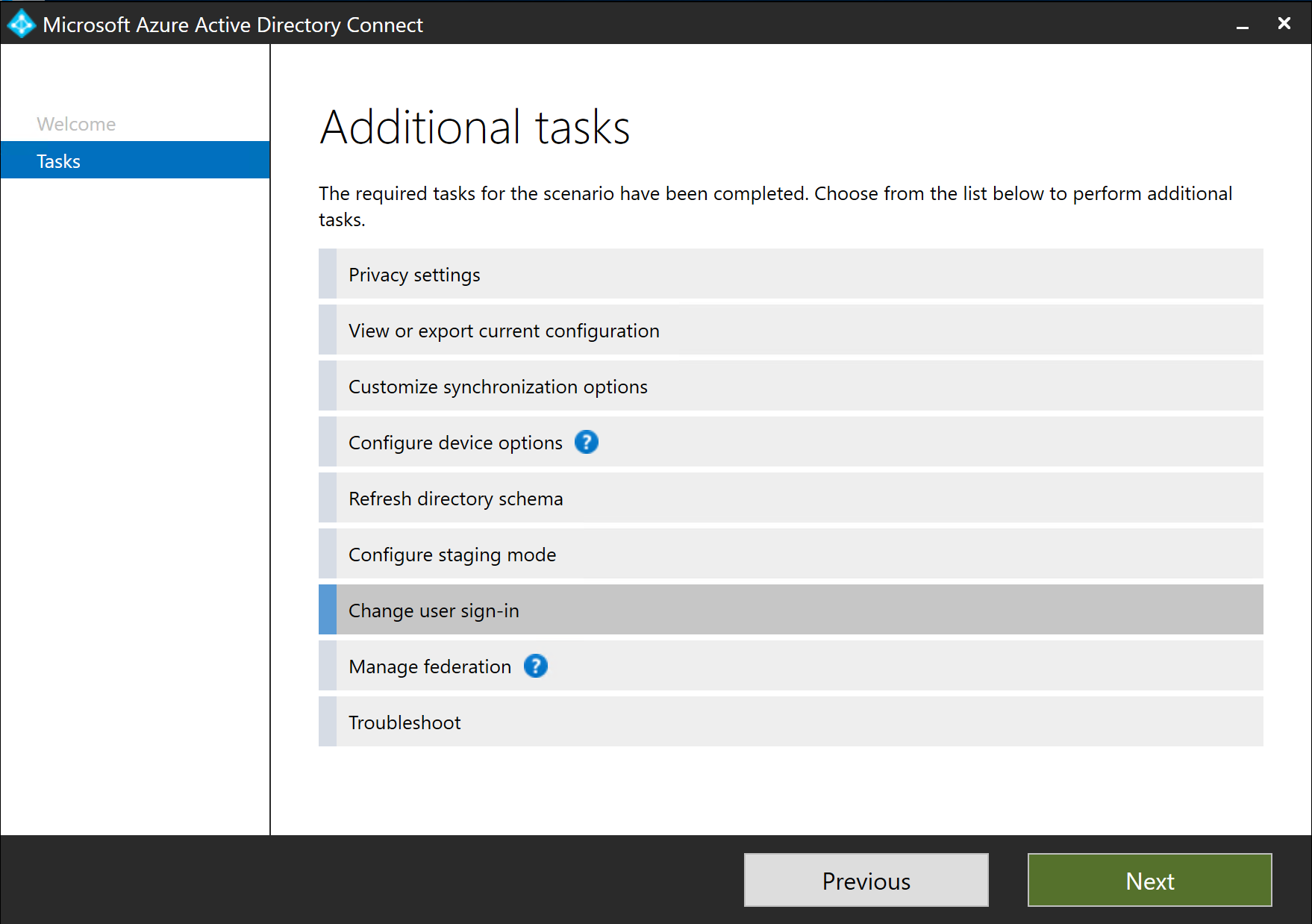

Azure AD Connect サーバにログインし、Azure AD Connect を起動します。[Change user Sign-in] をクリックして次に進みます。

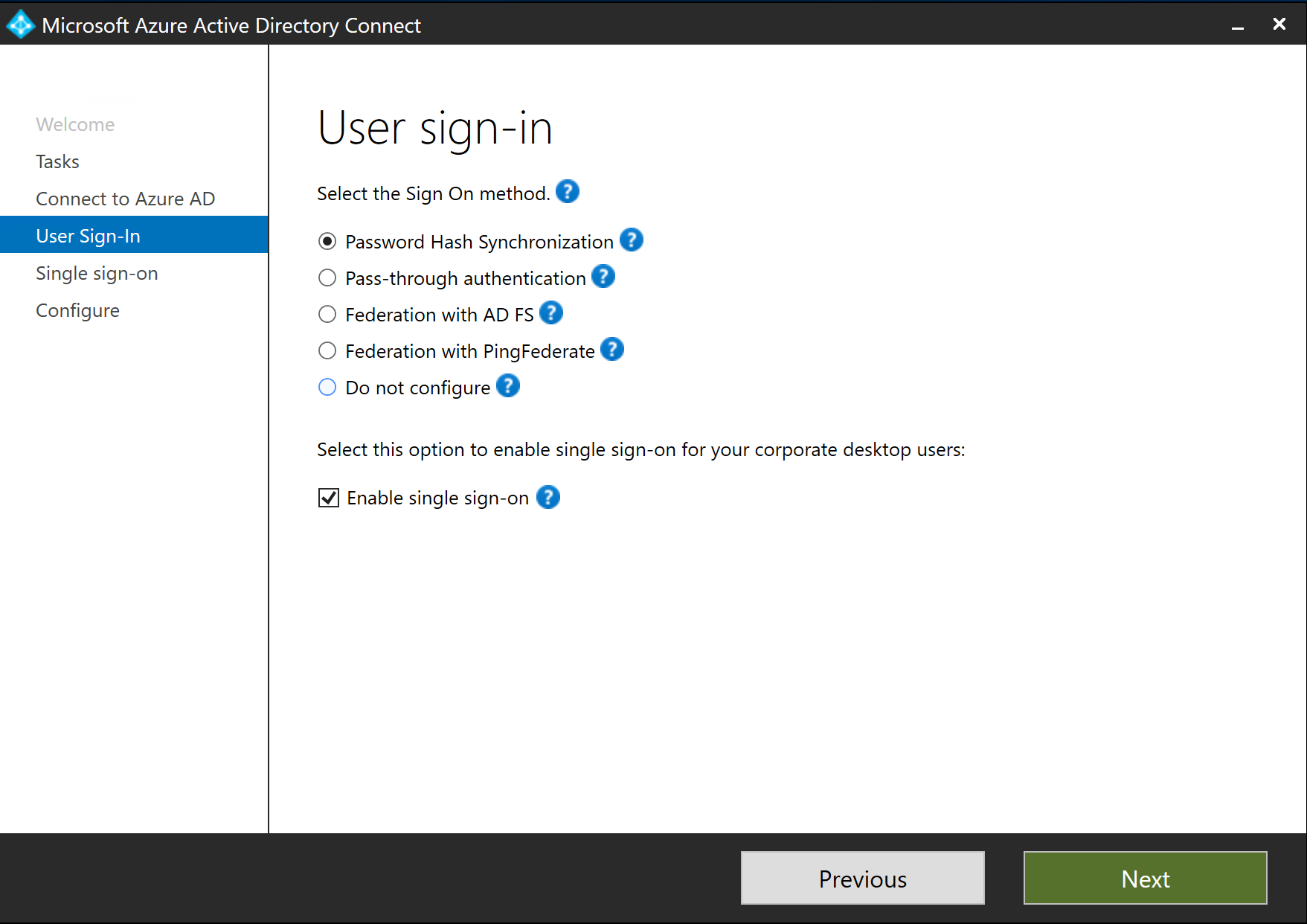

“Enable Single Sign-on” をクリックします。なお、前後でオンプレ AD DS と Azure AD に接続を求められますので、適切なユーザ情報で認証を行ってください。

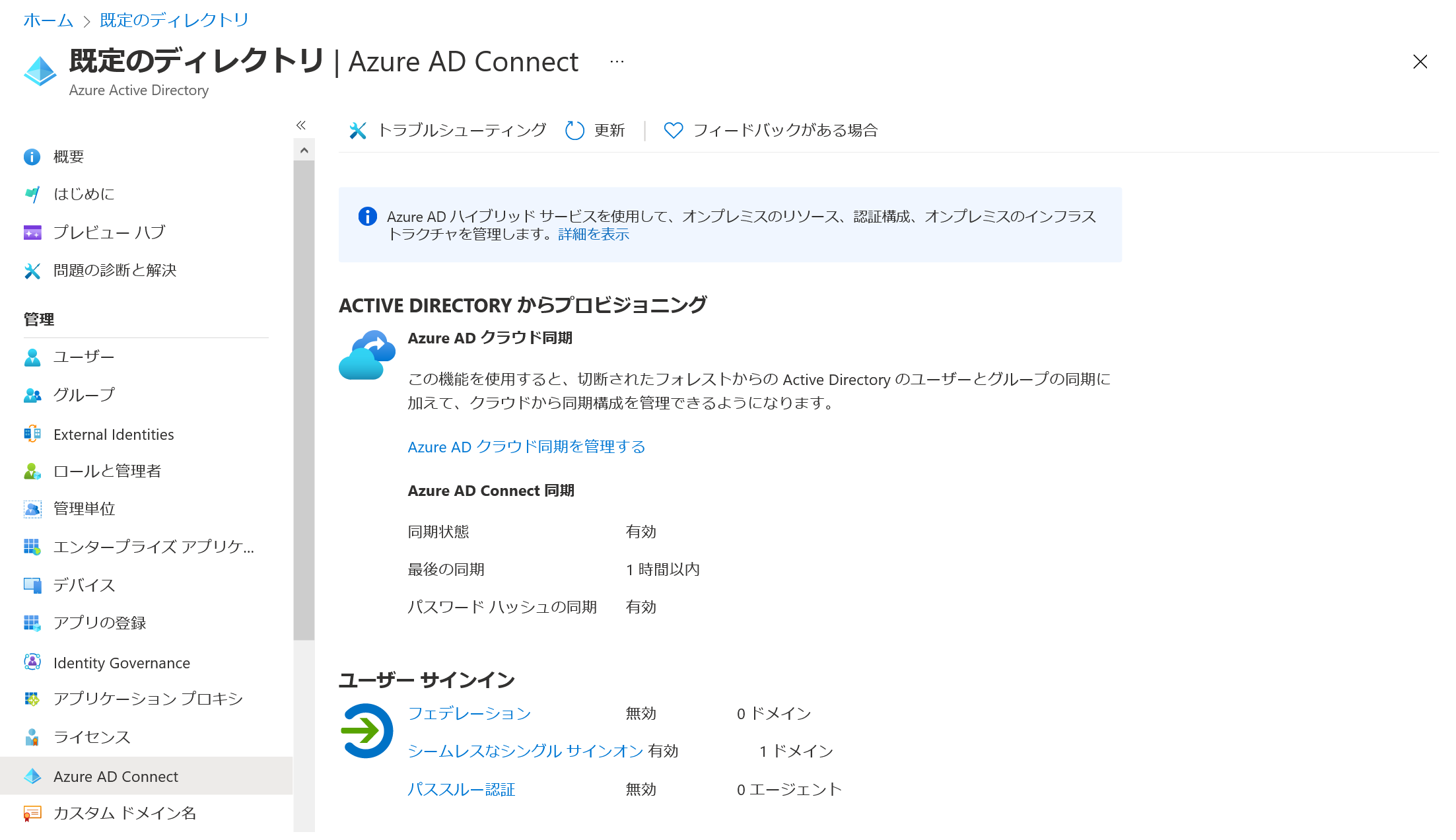

Azure AD Connect の設定が完了して同期がされると、Azure AD の画面にて “シームレスなシングルサインオン” が有効になります。

また、オンプレ AD DS 上では “AZUREADSSOACC” という名前のコンピュータアカウントが作成されています。このコンピュータアカントが認証手続きを代わりにやってくれます。

2. グループポリシーでクライアント側の設定を行う

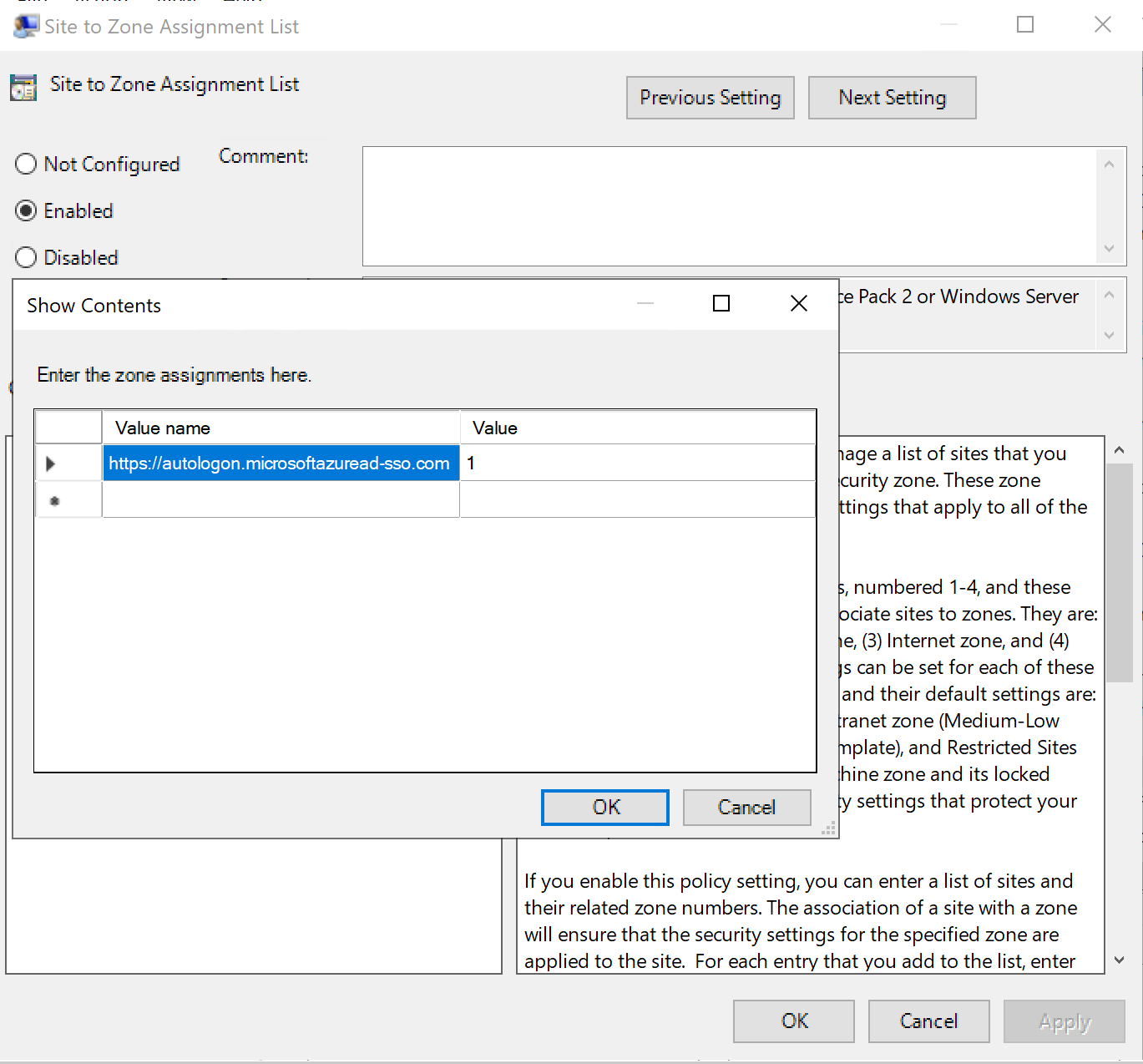

システム上でシームレス SSO を有効にしただけでは、まだ利用できません。ユーザ側の設定が必要となります。具体的には ブラウザの設定にて、https://autologon.microsoftazuread-sso.com (注1) をイントラネットゾーンに追加する 必要があります。

各ユーザ個別に設定してもらってもよいのですが、グループポリシーで一括管理することが可能ですので、そのやり方を紹介します。本コラムでは Edge の使用を前提とします。ブラウザによっては追加設定が必要になるので、その他は以下を参考にしてください。

https://docs.microsoft.com/ja-jp/azure/active-directory/hybrid/how-to-connect-sso-quick-start#browser-considerations

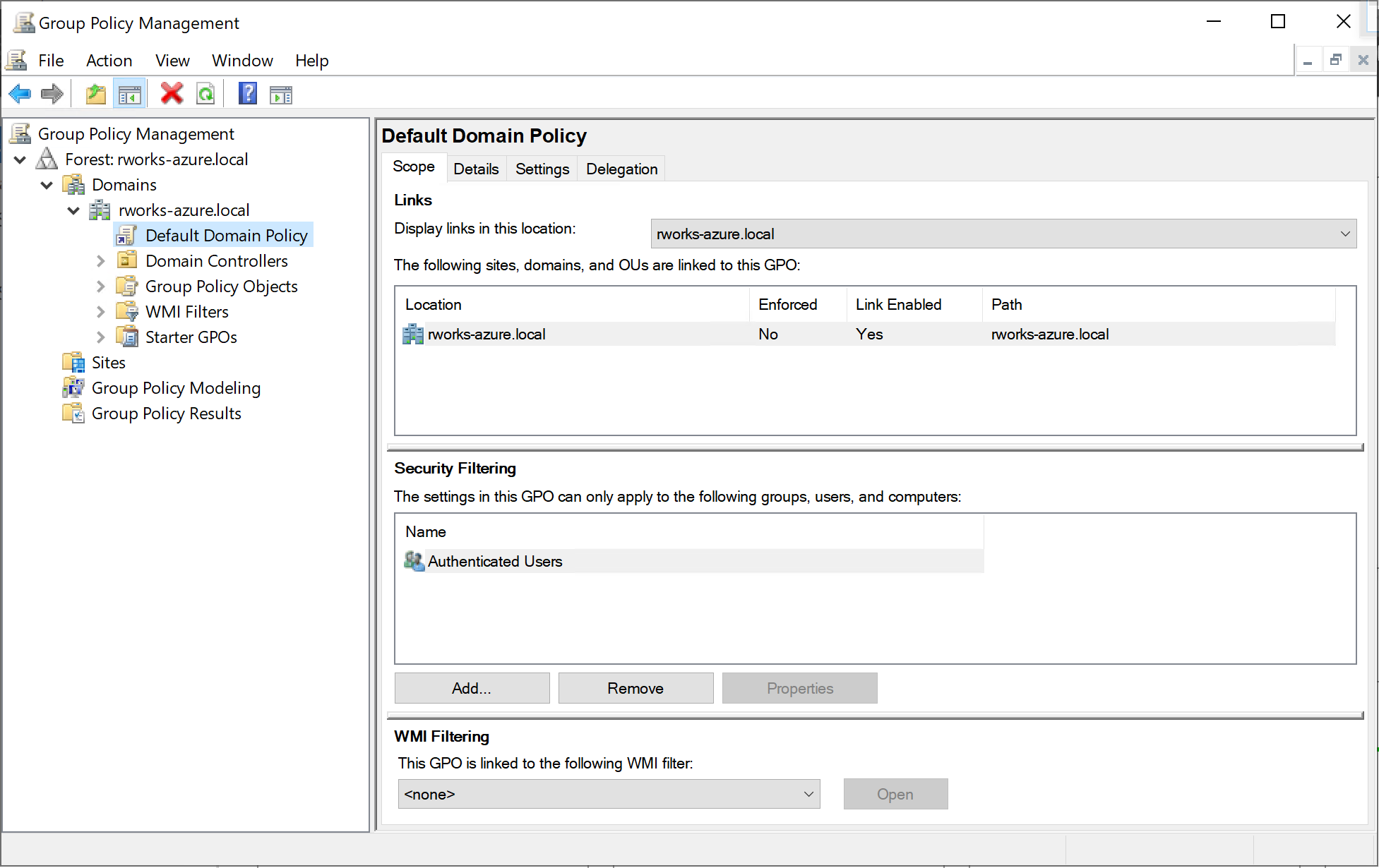

まず、[グループポリシーの管理] を開きます。どのグループポリシーに設定するかはご自身の環境と要件に合わせてください。今回は全てのユーザに適用したいので、”Default Domain Policy” を編集します。

イントラネットゾーン設定を「強制するか」「配布するか」で設定箇所が変わります。今回は、設定を強制してユーザが変更できないようにします。ユーザの変更を認める場合は グループ ポリシーの基本設定” オプション を参考にしてください。

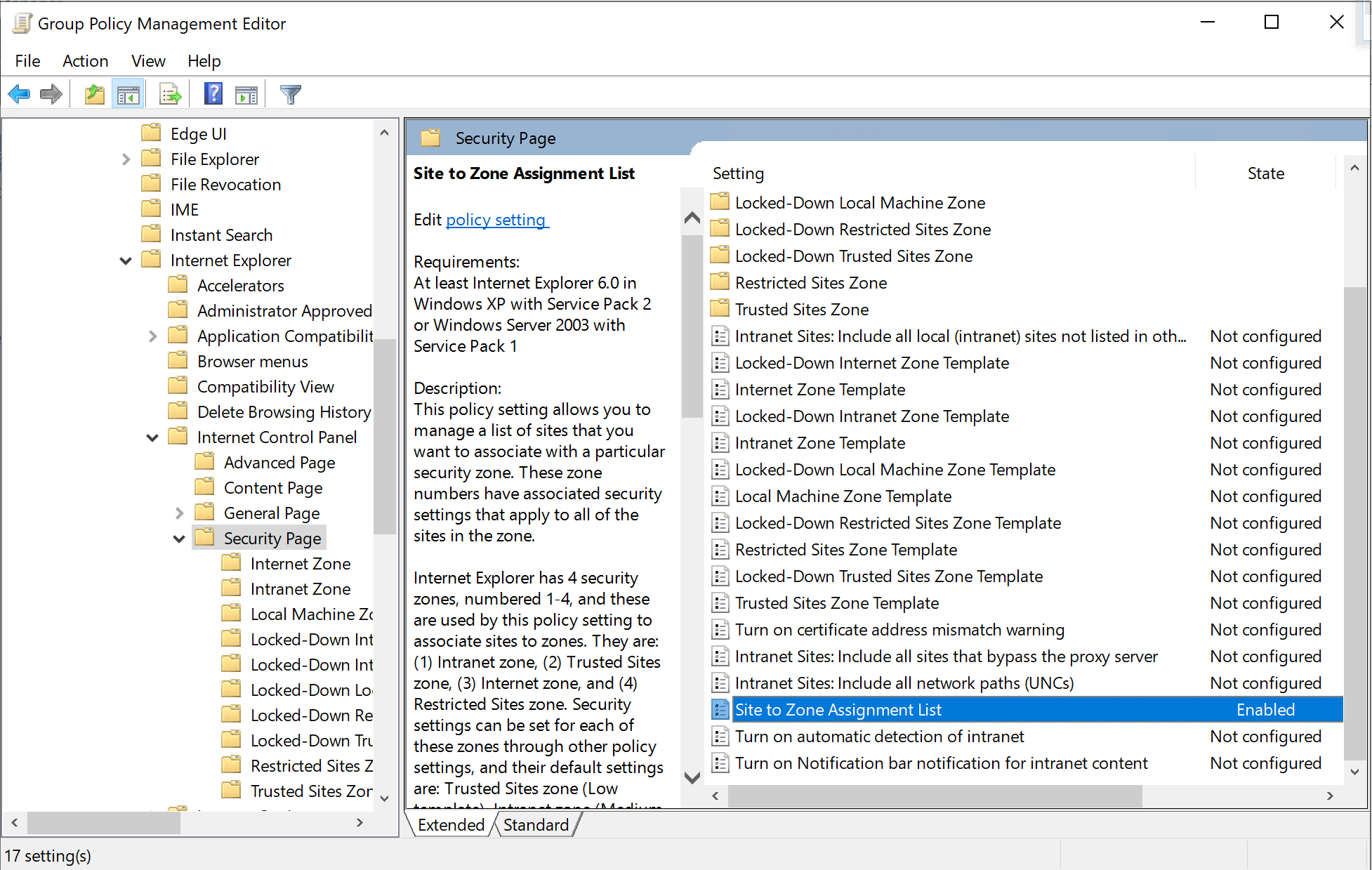

[ユーザーの構成] > [ポリシー] > [管理用テンプレート] > [Windows コンポーネント] > [Internet Explorer] > [インターネット コントロール パネル] > [セキュリティ ページ] と辿っていき、[サイトとゾーンの割り当て一覧] を開きます。

以下の通り、対象の URL を登録して [OK] をクリックします。

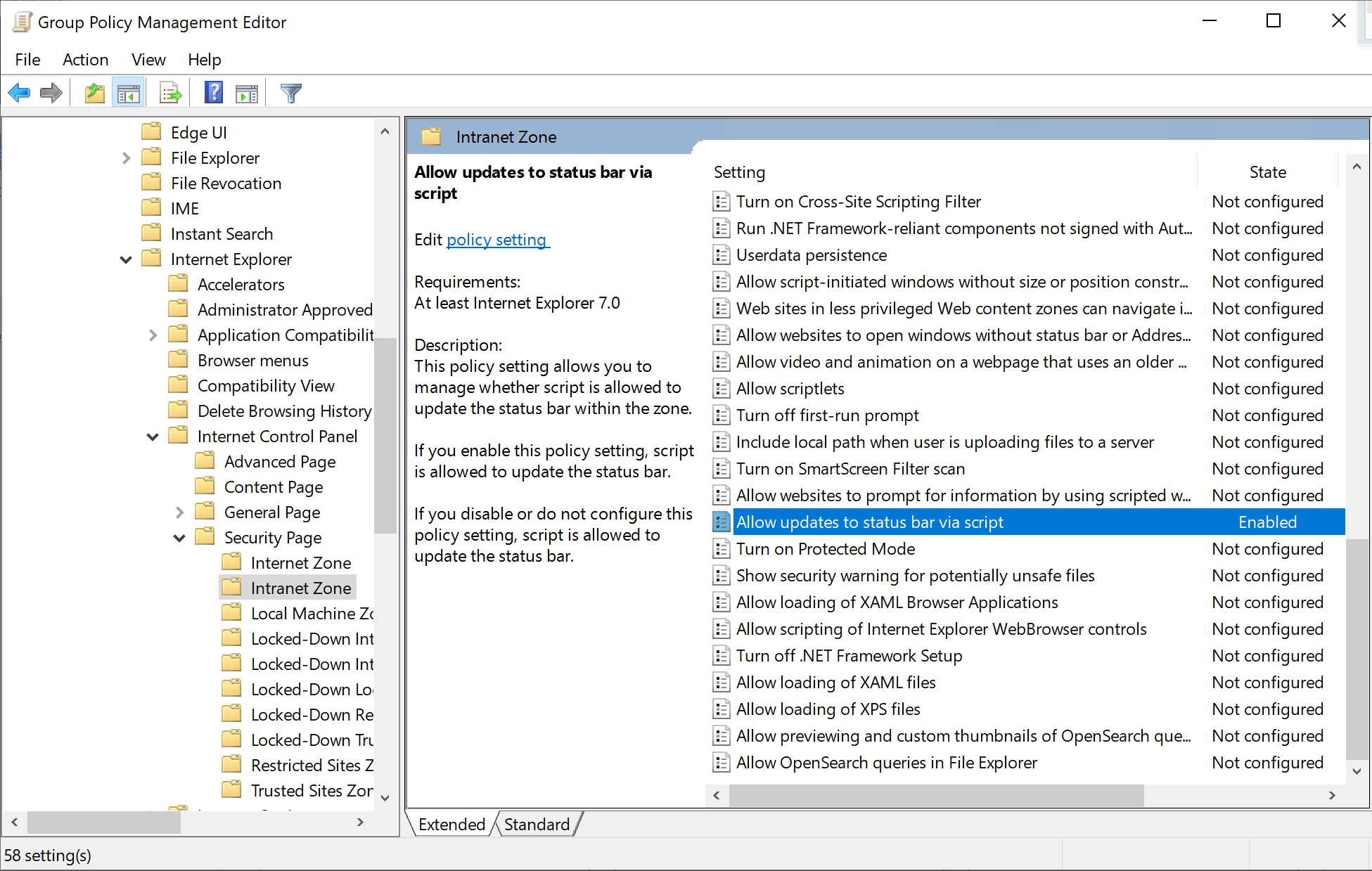

もう一箇所、設定します。[ユーザーの構成] > [ポリシー] > [管理用テンプレート] > [Windows コンポーネント] > [Internet Explorer] > [インターネット コントロール パネル] > [セキュリティ ページ] > [イントラネット ゾーン] と辿っていき、[スクリプトを介したステータス バーの更新を許可する] を選択します。これを “Enable” としてください。

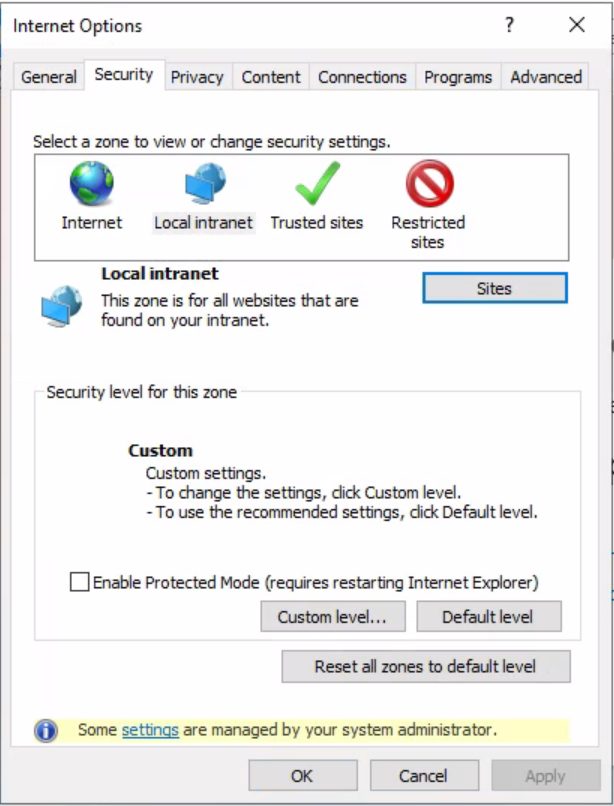

ユーザ側にグループポリシーが適用されたかを確認します。クライアント端末の Edge を開いて、インターネットオプションの [セキュリティ] タブを見てみてください。以下のような感じで “システム管理者によって設定が管理されています” と表示されていれば OK です。

グループポリシーがうまく適用されない場合は、クライアント端末のコマンドプロンプトにて “gpupdate” と実行してみてください。

シームレス SSO を試してみる

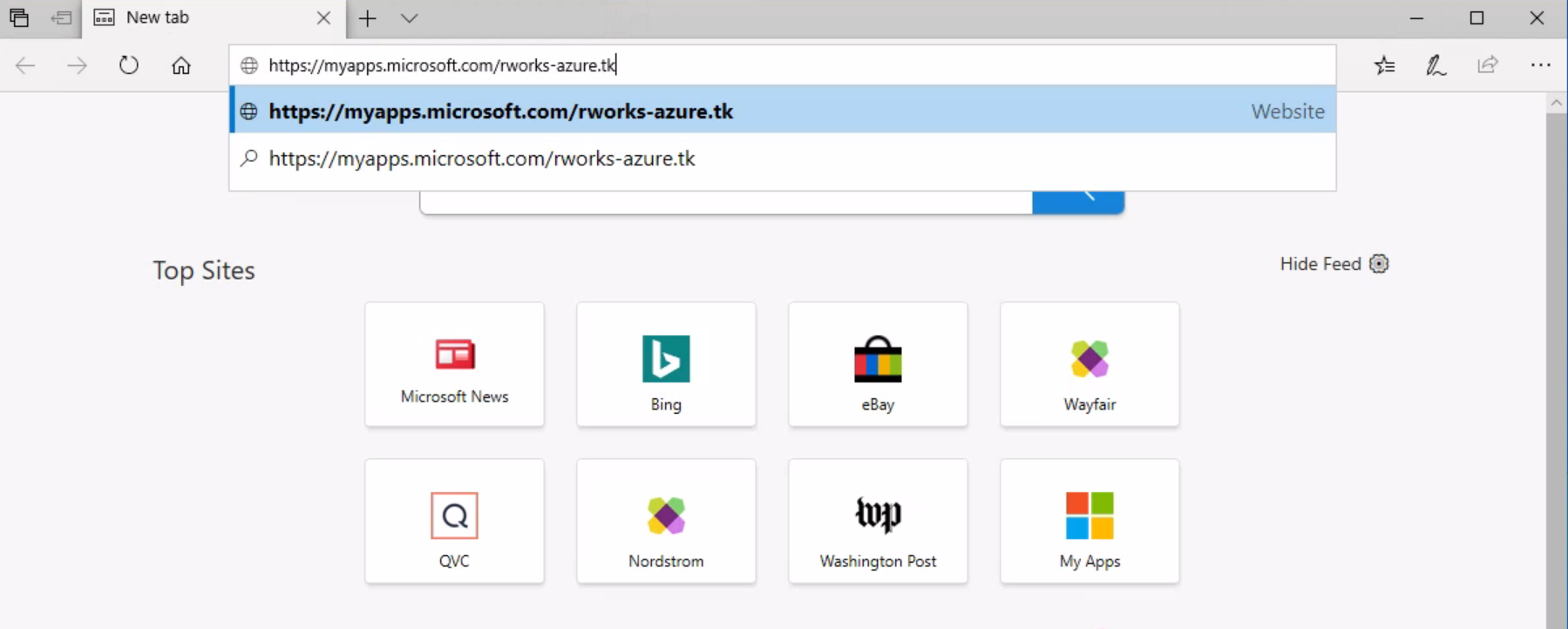

設定が完了したので、実際に試してみましょう。クライアント端末にログインして、Edge から Microsoft365 のコントロールパネル https://myapps.microsoft.com/contoso.onmicrosoft.com にアクセスしてみましょう。”contoso.onmicrosoft.com” の部分は Azure AD のテナント名、もしくは、検証済みドメイン名に置き換えてください。

アクセスします。

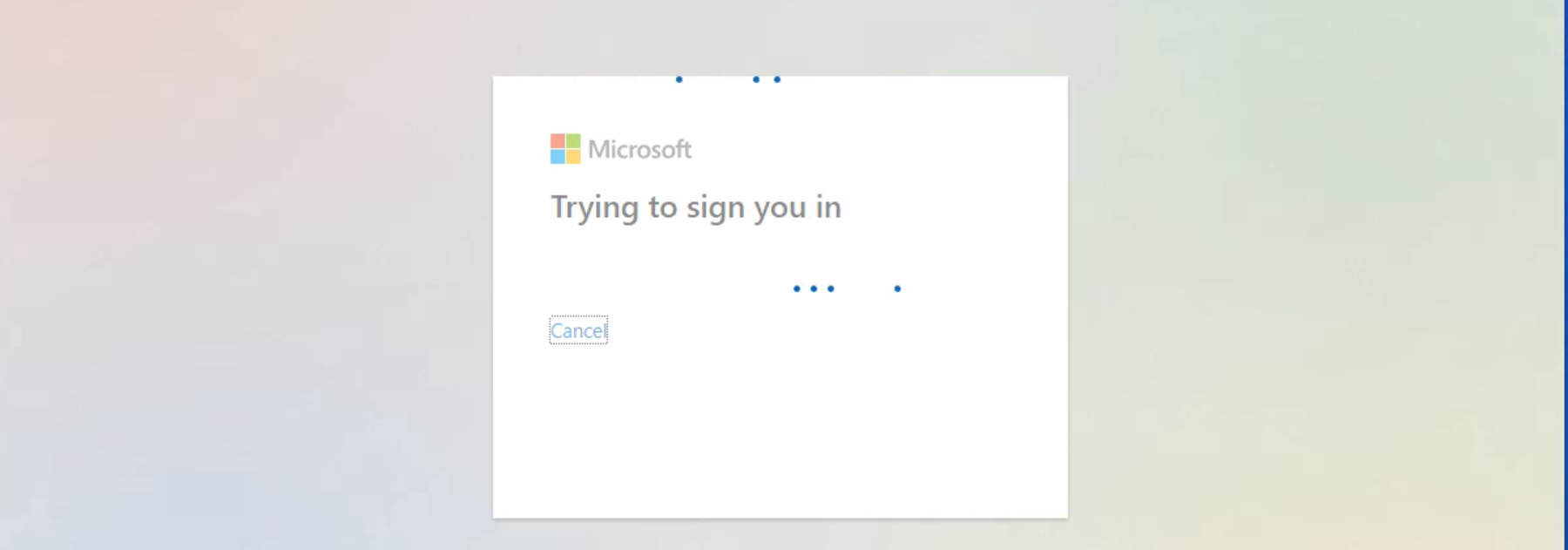

こんな感じの画面遷移が数秒表示されたあと…

ログインできました!

まとめ

Hybrid ID 環境をご利用の方であれば簡単にシームレス SSO を実現できることを紹介しました。まだまだ Hybrid ID 環境のメリットや機能がありますので、今後も紹介していきます。

注釈1.

この URL をイントラネットゾーンとして登録すると、ブラウザは Azure AD に Kerberos チケットを送信できるようになります。シームレス SSO の詳しい仕組みについては、公式ドキュメント Web ブラウザーでのシームレス SSO によるサインインのしくみ を御覧ください。

(本文へ戻る)

Azure の設計・構築を相談する

資料ダウンロード

課題解決に役立つ詳しいサービス資料はこちら

-

-

Azure導入支援・構築・運用サービス総合カタログ

Microsoft Azure サービスの導入検討・PoC、設計、構築、運用までを一貫してご支援いたします。

Azure導入・運用時のよくあるお悩み、お悩みを解決するためのアールワークスのご支援内容・方法、ご支援例などをご確認いただけます。

-

よく読まれる記事

- 1 Microsoft Entra IDとは? オンプレAD、Azure ADとの違いや機能、エディション、移行方法をわかりやすく解説2024.04.05

- 2 Microsoft Purviewとは?概要や主な機能、導入するメリットを解説2023.09.11

- 3 Azure Bastionとは?踏み台による仮想マシンへのセキュアな接続方法について解説2022.05.12

- 4 FIDO2とは?パスワードレス認証の概要と特徴、具体的な認証手順を解説2022.09.16

- 5 Microsoft 365とは?Office 365との違いやメリットを解説2025.02.24

Category

Contactお問い合わせ

お見積もり・ご相談など、お気軽にお問い合わせください。

03-5946-8400

03-5946-8400