目次

はじめに

ファイアウォールは、簡単にいうと、外部ネットワークからのサイバー攻撃や不正アクセスを防ぐセキュリティ機能です。何となく単語は聞いたことはあっても、どのような仕組みなのか、どのような機能があるのか、具体的な内容は詳しく分からないという方も多いのではないでしょうか。

この記事では、ファイアウォールとは?の疑問に答えられるように、仕組みや機能を解説するとともに、同様のセキュリティ対策の選択肢として挙げられるIDS/IPS、WAFとの違いや、使い分けについても解説します。

ファイアウォールとは?

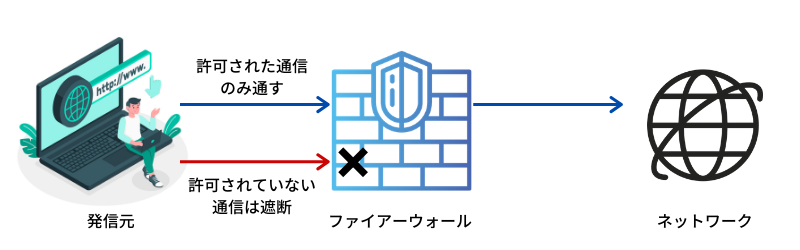

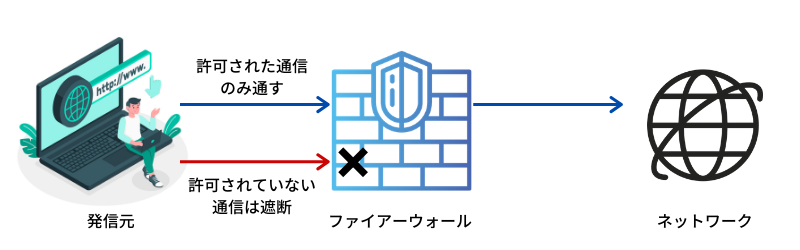

ファイアウォールとは、自社のサーバーを不正アクセスやサイバー攻撃などから守るために使われるセキュリティ機能です。ファイアウォールを日本語に直訳すると「防火壁」になり、名前のとおりインターネットと自社サーバーネットワークの間に設置し、外部からの攻撃を監視・制御し、内部ネットワークを保護する役割を果たします。

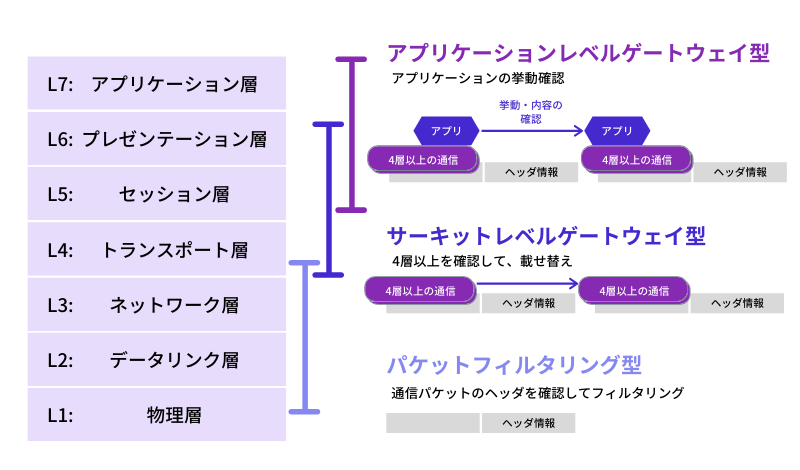

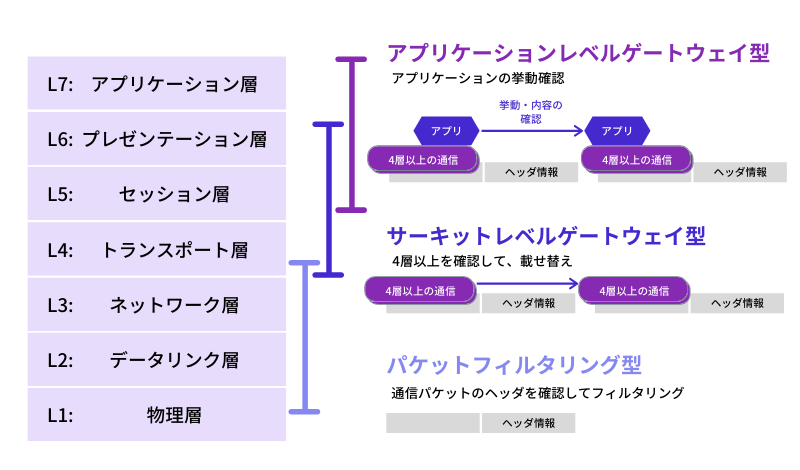

ファイアウォールは、機能の違いから大きく以下の3タイプに分けることが可能です。

パケットフィルタリング型

事前に、通信を許可する送信元情報(IPアドレス・ポート)や、宛先情報をルールとして設定することでルールに反する通信を遮断します。

仕組み自体がシンプルなので、パケットを見ただけでは攻撃されているか判別がつかないバッファオーバーフロー攻撃やウイルス付きEメールなどの攻撃は防ぐことはできません。そのため、他のファイアウォールやセキュリティ製品と組み合わせて使用することが必要です。

アプリケーションゲートウェイ型

従来のパケットフィルタリングよりも詳細に、通過を許可する通信を特定・制御するための仕組みです。HTTP・FTP・SMTPなどアプリケーションプロトコル毎に、通信を制御する仕組みを準備し、外部ネットワークとのやり取りを許可したり遮断したりします。

アプリケーション層まで確認するため、高精度なアクセス制限を設けることが可能です。反対に、通信内容の検査処理に時間がかかったり、構築までに高いコストが発生したりするデメリットもあります。

サーキットレベルゲートウェイ型

「トランスポート層」レベルの通信を監視・制御する方式です。コネクション単位の制御も可能で、パケットフィルタリングよりも設定や管理が簡単です。

コネクション単位で通信可否を判断するため、パケットフィルタリングでは防げない送信元IPアドレスの偽装(IPスプーフィング)を防ぐことが可能です。また、どのアプリケーションプロトコルでも汎用的に使用できるのもメリットの一つです。

ファイアウォールの機能

ファイアウォールが持つセキュリティ機能は、外部からの侵入を防ぐための機能で、ネットワーク接続をする環境においては必須の機能といえます。ここでは、ファイアウォールが持つ基本的な3機能を解説します。

発信元IPや宛先IPに応じた通信の許可・遮断

外部ネットワークとの通信パケットを検査し、ヘッダ部分に含まれる送信先情報や発信元情報を読み取ります。事前に設定したルールに適合するパケットのみ通信を許可し、不正なパケットは遮断する機能です。設定方法としては、

- 前に設定したルールに合致するもの以外はすべて許可

- 事前に設定したルールに合致するもの以外はすべて破棄

通信プロトコルに応じた通信の許可・遮断

パソコンやサーバーが通信を行なう際の出入り口となる「ポート」を制御するのも、ファイアウォールの役割です。なおポートとは通信プロトコル・サービス毎の出入り口で、それぞれ0~65535までの番号が割り振られています。

任意の番号を使用することも可能ですが、Webページの表示は80、SSH通信は22、メール送信は25など、よく使われるサービスには代表的なポート番号があります。ファイアウォールは、通信プロトコル毎に、どの番号のポートを利用するのかルールを決め、通常使用しないポートは閉じておきます。

悪用されやすいポートをあらかじめ閉じておくことで、セキュリティの脆弱性を突いたサイバー攻撃から、大切なデータ・資源を守ることが可能です。

監視・管理

ファイアウォールは、通過または遮断する通信をログとして記録しています。この通信記録を監視・管理することで、不正アクセスの実態調査や追跡、また内外部の通信利用状況の調査が可能になります。

具体的な活用例としては、サイバー攻撃の未然・早期検知が挙げられます。通信ログをリアルタイムで監視し、サイバー攻撃の事前調査として行なわれるポートスキャンを、いち早く検知したり、疑わしいアクセスを遮断する対策を可能にします。

また、外部ツールを活用することで、ログを解析し定期的にレポートを作成したり、通信の種類や宛先などの傾向・推移なども簡単に分析することができます。事前に脆弱性対策を行ない、セキュリティ攻撃を未然に防ぐことにも役立つでしょう。

ファイアウォールとIDS/IPS、WAFとの違い

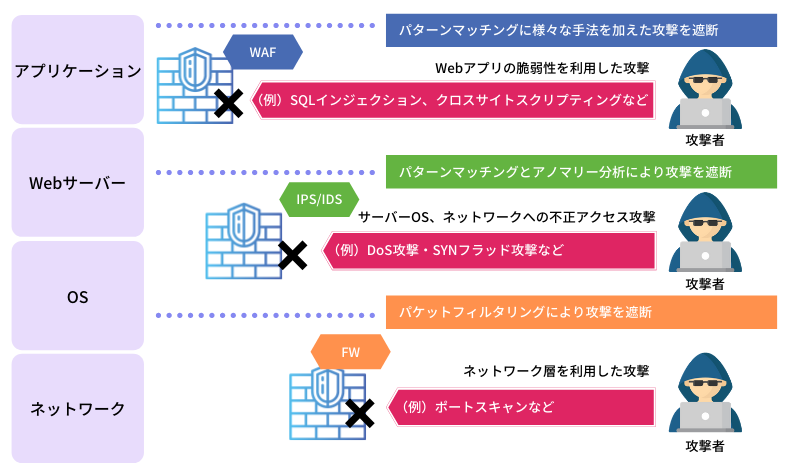

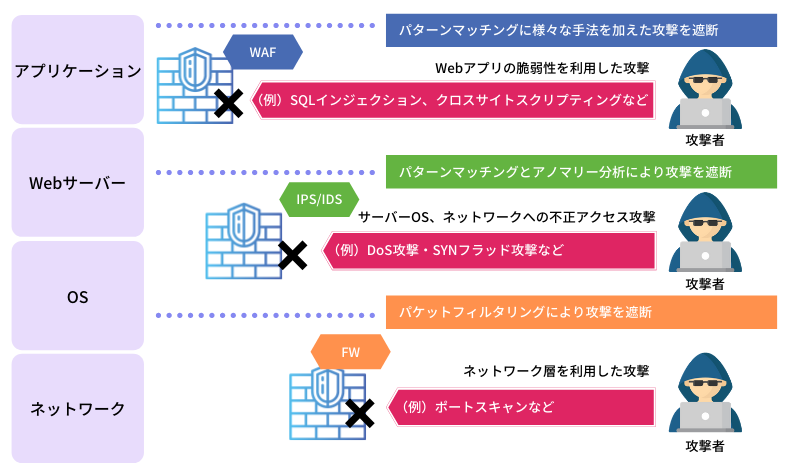

ファイアウォールは、通信の発信元や宛先情報を元にしたパケットフィルタリングなどの機能で外部ネットワークからの不正アクセスを防ぎます。おもにネットワークそのものと、ルータ・スイッチ・サーバーといったインフラ設備を防御対象としています。

ファイアウォールと似た機能を持つセキュリティツールとして、IDS/IPS・WAFとよばれる製品もあります。それぞれの概要とファイアウォールとの違いを詳しく解説します。

IDS/IPS

IDS(Intrusion Detection System:侵入検知システム)と、IPS(Intrusion Prevention System:侵入防止システム)は、どちらもOS・ソフトウェアを防御対象とする仕組みです。リアルタイムでネットワークのアクセス状況を監視し、不正なアクセスが見られた場合は管理者に向けアラートを出します。

また、防御・配置の仕方により、ネットワーク型とホスト型に分けられます。

ネットワーク型

ネットワーク境界に設置し、ネットワーク全体を監視・防御するため、DoS攻撃(サービス拒否攻撃)や、SYNフラッド攻撃(SYN flooding attack )に対して有効。個別のサーバー・コンピュータの種類に依存せず、ホスト型に比べると管理コストが小さいメリットがある。

ホスト型

サーバー・ホスト毎に配置し、サーバーにアクセスする通信を監視対象とする。OS脆弱性を狙った攻撃などに有効。

WAF

WAF(Web Application Firewall)とは、Webアプリケーションに対するセキュリティ機能です。アプリケーションへのアクセスを監視し、事前に許可されたパターンと照合し、不正な通信を遮断します。SQLインジェクションやクロスサイトスクリプティング(XSS)など、Webアプリケーションの脆弱性を狙った攻撃を防ぐ効果が期待できるでしょう。

また、WAFのタイプは以下3種類に大別できます。

アプライアンス型

専用機器をネットワーク上に配置するため、導入コストや維持管理コストはかかるが、自社で自由にカスタマイズができるのでセキュリティ性は高まるメリットがある。

ソフトウェア型(ホスト型)

サーバー毎にソフトウェアをインストールして使用する。アプライアンス型と比較すると低コスト・短期間で導入が可能。

クラウド型

機器・ソフト購入や設置などの作業が不要で、簡単に導入できる。セキュリティ機能は、提供ベンダーのサービス内容に依存するが、初期コストの安さなどから近年主流となっている。

セキュリティ要件やコスト、稼働期間などを総合的に比較し、自社に適したセキュリティツールを導入するようにしましょう。

(あわせて読む:「WAFとは?Webサイトのセキュリティ対策の仕組みを解説」)

おわりに

ファイアウォールの仕組みや機能、および、ファイアウォールと似たセキュリティツールであるIDS/IPS、WAFについて解説しました。ファイアウォール自体は、セキュリティ機能として基本であり必須の対策ですが、近年多様化しているサイバー攻撃への防御としては不十分です。

守るべき対象はどのようなものがあるのか?コストはかけられるかなどを踏まえて、IDS/IPS、WAFなどのセキュリティツールを組み合わせた導入を検討してみてください。

Contactお問い合わせ

お見積もり・ご相談など、お気軽にお問い合わせください。

03-5946-8400

03-5946-8400