はじめに

「セキュリティ被害は避けられない。ビジネスを守るセキュリティ対策、レジリエンスの考え方」 では、セキュリティ被害は避けられないことを十分理解したうえで、攻撃される・侵入される前提でビジネスをどう守るかを考えて行かなければなりません」と記載しました。たしかに、ゼロデイ攻撃や認証突破、防御製品の設定不備などはWebセキュリティにおける防御対策を進めても防御することが難しい問題となります。

ゼロデイ攻撃

修正プログラムが提供されていない新たな脆弱性を突いた攻撃手口。防御製品(FWやIPS/IDS、WAFなど)の多くは、手口が判別出来ている攻撃に対処するためのものであるため、新しい手口であるゼロデイ攻撃を防御するのは困難である。

認証突破

サイト管理者情報の搾取等による不正アクセスや内部犯行などは「正規ルート」を通過したアクセスであるため、防御製品では防ぐことが出来ない。

防御製品の設定不備

FWやIPS/IDS、WAFなどの防御製品を導入していても、ポリシー設定やフィルタリング設定が正しく行われていない場合、この不備を突いた不正侵入を許してしまう。

勿論、セキュリティ運用の中で防御製品のセキュリティパッチを怠らず、アクセス権限の制御を確実に行い、機器設定を行う際には属人的なオペレーションではなく機械化や自動化といった操作でケアレスミスを無くし品質を高めることは必要ですが、それでも防御できないということを想定し、次の対策を考える必要があります。その対策として考えられるのが改ざん検知です。

Webサイト改ざん検知とは

Webサイトの改ざんについては、IPA 独立行政法人 状号処理推進機能より「ウェブサイト改ざんの脅威と対策 ~ 企業の信頼を守るためにもとめられること ~」としてレポートが掲載されていますので、そちらをご参照ください。

本記事ではWebサイトの改ざんを検知するためのいくつかの仕組みについて見て行きたいと思います。

Webサイト改ざん検知の仕組み

Webサイト改ざん検知の簡単な仕組みは、Webサイトをチェックした時点とそれ以前で変化があったかを調べることです。調べるというのは、Webサイトを初めて読み込んだ際の情報を保持(元情報)しておき、以降は定期的に読み込みを行い、その結果と元情報を比較し、違っていれば書き換えられたと判断します。

ここで「書き換えられた」と書いているのは、本当の攻撃で改ざんされたケースと、正規手順を通して書き換えられた場合があるからです。

外部監視と内部監視

では、Webサイトの改ざんを検知する方法としてどのような方法があるのかを見て行きましょう。

Webサイト改ざん検知の方法には、大きく分けて「外部監視」と「内部監視」があります。外部監視は、インターネットを経由して改ざんされているかを監視する方法です。内部監視は、監視対象のサーバーやクラウドインスタンスにエージェントをインストールし、内部から改ざんされているかを監視する方法です。「外部監視」と「内部監視」と大雑把に書きましたが、改ざん検知のシステムによって監視の仕組みは色々と変わってきます。

外部監視型

外部監視は、インターネット経由でサイトの改ざんを直接チェックする方式です。監視したいサイトのURLを指定するだけで改ざんチェックが行えます。導入がしやすい反面、課金対象がURL数となるケースが多く、ページ数が多くなればその分コストがかかります。また、外部からの監視となるため、公開範囲(インターネット側から見れる範囲)しか監視出来ません。また改ざんの検知のみで、復旧は手動操作となる場合があります。

外形監視の方法は以上ですが、どのように改ざんをチェックしているか2つの例を挙げて説明します。

HTMLの記載内容を確認し改ざんを検知する方法

WebブラウザがWebページを取得することと同じように、コンテンツをダウンロードして HTML に記述されているタグをチェックします。Web 改ざんチェックは、HTML の改ざんによく利用されるような記述、たとえば 自社サイトとは全く異なるドメインからのファイルのダウンロードを行うようにしている場合とか、自社ドメインと異なるサイトへのリダイレクトされている場合などを脆弱性が発生していると判断を行います。この方法の利点と欠点は以下の通りです。

利点

- 手軽に導入できる

- サーバー環境を選ばない

- 監視対象のサーバーにエージェント導入は不要(エージェントレス)

欠点

- 定期チェックなので、改ざんされたことを検知するまでタイムラグが発生する

- サイトを閲覧したときに「改ざんされていると思われる現象」が起こっているかどうかを定期的にチェックするものであり、改ざん検知ツール側が改ざんと定義していない現象は検知しない

- 改ざん検知のみで、復元機能は提供していない場合がある

ハッシュ値を比較することで改ざんを検知する方法

監視対象のWebサイト(サーバー)とは別の環境に原本を配置し、定期的に両者のハッシュ値を比較することで改ざんの有無を判断します。具体的には、FTP経由で定期的にファイルの内容(ハッシュ値)、ファイルサイズ、コンテンツの作成日(レスポンスヘッダーのDate)、iframe数などが比較対象元と異なる場合に改ざんされたとみなします。

ハッシュ値の変化(1bitで変われば)で改ざんと判断しますので、前述の「HTMLの記載内容を確認し改ざんを検知する方法」よりは改ざん検知の幅は広がります。この方法の利点と欠点は以下の通りです。

利点

- サーバー環境を選ばない

- 監視対象のサーバーにエージェント導入は不要(エージェントレス)

- 攻撃の手口によらず改ざんを検知することができる

- 改ざんされた箇所を原本から復旧することが出来る

欠点

- 定期チェックなので、改ざんされたことを検知するまでタイムラグが発生する

- 別環境に原本を配置するなど初期設定作業が必要になる

- 改ざんされた箇所を原本から復旧することは出来るが、復旧させた際に属性情報が元に戻せない場合もあり、意図しない公開状態となってしまう場合がある

内部監視型

内部監視は、サーバー内のファイルやディレクトリに対して「変更、追加、削除、属性情報の変化」が発生したかどうかで改ざん有無を判断します。あらかじめ監視対象のファイルディレクトリ情報をハッシュ値で取得しておき、サーバー内部で新旧比較を行います。チェックのタイミングはリアルタイム型と定期確認型が存在します。この方法の利点と決定を列挙します。

利点

- 攻撃の手口によらず改ざんを検知することができる

- リアルタイムに改ざんを検知することができる

- 改ざんされた箇所を復旧することが出来る

欠点

- 監視対象のサーバーにエージェント導入が必要であるため、共用サーバーには導入できない

- 定期チェックの場合、改ざんされたことを検知するまでタイムラグが発生する

- 別環境に原本を配置するなど初期設定作業が必要になる

以上が外部監視と内部監視の対比になるわけですが、内部監視型のメリットは内部監視型であることにより通常外からは見えない設定ファイルや非公開コンテンツも改ざん検知の対象に出来るということです。これにより Web コンテンツの改善のみならず、Web サーバー自体の設定ファイルなども保護することができます。内部監視によって外部参照不可の設定ファイルに対しても改ざん検知を行うことで、サーバー全体を守ることができることいえます。

次は定期監視と常時監視についてお話します。

定期監視と常時監視

定期監視型は、定期的に改ざん有無を確認する方法です。サーバーへの負荷を抑えることが出来る利点を持っていますが、一方で改ざんを検知するまでにタイムラグが発生するという弱点があります。その反面、常時監視では常に改ざんがあったかを確認しますのでサーバーに負荷が掛かりそうという弱点はあるものの、改ざんから検知までのタイムラグは発生しないという利点があります。

| 定期監視 | 常時監視 | ||

|---|---|---|---|

| 外形監視 | 利点 |

|

存在しない |

| 欠点 |

|

存在しない | |

| 内部監視 | 利点 |

|

|

| 欠点 |

|

|

|

では、今求められている監視のタイプは定期監視と常時監視のどちらでしょうか?

日々改ざんされる企業が近年後を絶たないといった現状、レジリエンス(回復力)のあるセキュリティを備えなさいといった指針が出てきた、そもそも100%の防御は不可能であることが認知され始めてきた、などの背景から今求められているのは常時監視型であり、且つ復旧機能が備わっている改ざん検知ということになります。

レジリエンス(回復力)については、「米国サイバーセキュリティフレームワークで重視される「Resilience(回復力)」という考え方」をご参照ください。

なお、常時監視といっても常に改ざん検知の仕組みにCPUを占有させるのではなく、ファイルI/Oがあった際のOSからの割り込みで改ざんをチェックすることで負荷をかけない改ざん検知製品がありますので、常時監視でサーバーに負荷が掛かるといった欠点は無いに等しいということを付け加えておきます。

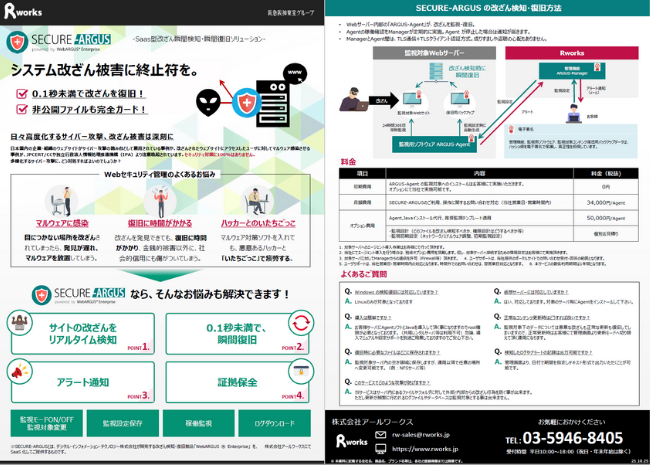

Webサイトの改ざんを検知・復旧したい

Tag: セキュリティ

Contactお問い合わせ

お見積もり・ご相談など、お気軽にお問い合わせください。

03-5946-8400

03-5946-8400