目次

Broadcom体制で加速する変化に対応!VMware脆弱性と運用リスクを正しく理解する

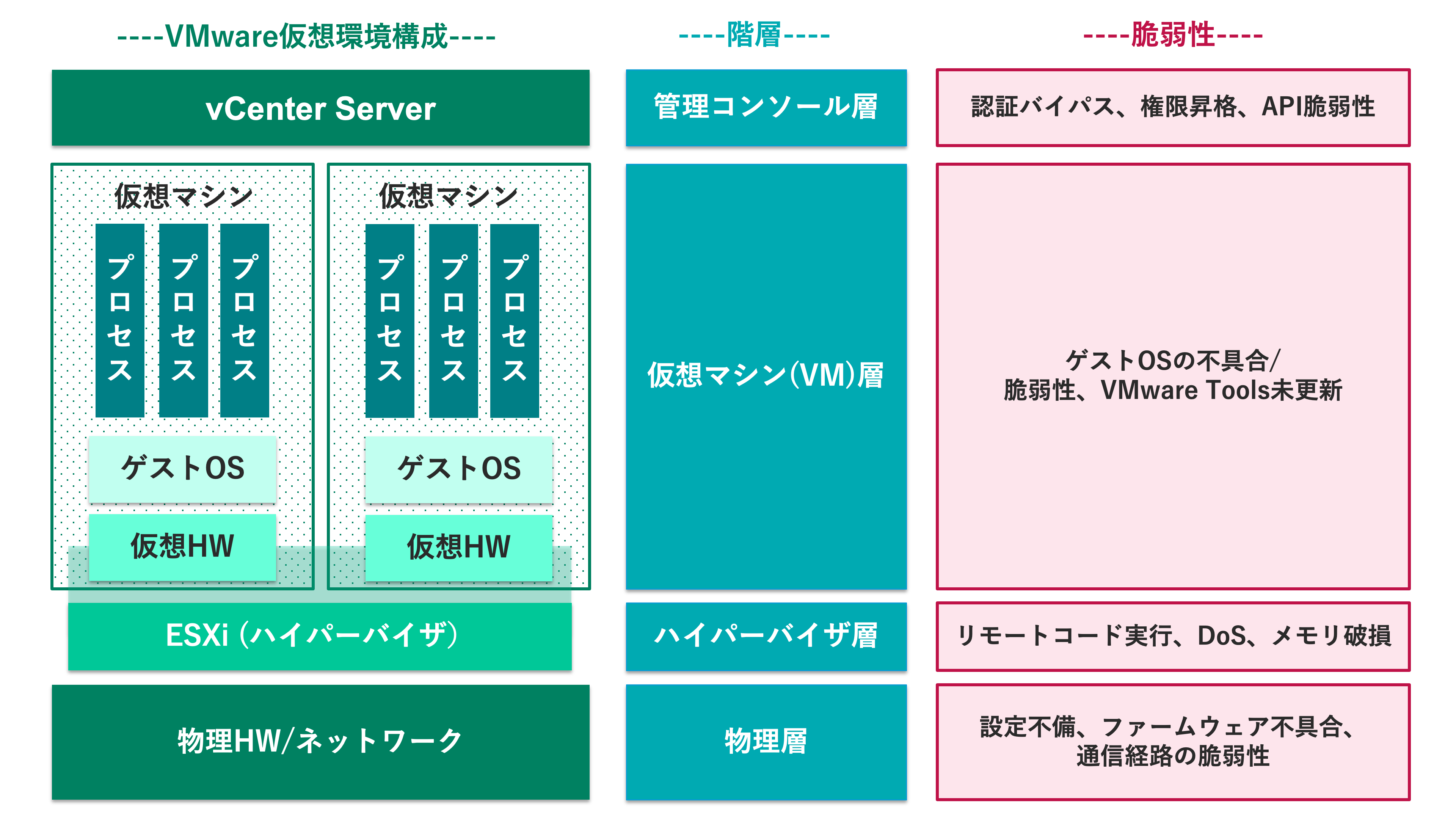

近年、 VMware 製品における脆弱性を悪用した攻撃が相次いでいます。 ESXi や vCenter Server では、リモートコード実行や権限昇格、認証回避など、複数の深刻な脆弱性( CVE )が報告されており、これらはいずれも仮想環境全体の停止や情報漏えいに直結するリスクを孕んでいます。

さらに、 Broadcom による買収以降、セキュリティアップデートやサポートポリシーが変化し、更新対応の遅れを懸念する企業も少なくありません。

本記事では、 VMware 製品における脆弱性の構造と最新 CVE の傾向、そして安全な運用を維持するための実践的な対策を解説します。

1. VMware製品における脆弱性とは

企業の仮想化環境を支える中心基盤として、 VMware 製品の脆弱性は企業システム全体に直結するリスクとなります。ここでは、脆弱性の具体的な影響と、 Broadcom 買収後に変化したセキュリティ体制を解説します。

脆弱性がもたらすリスク

VMware製品 では、認証情報漏えい、権限昇格、任意コード実行といった脆弱性が継続的に報告されています。これらが悪用されると、仮想マシンからホスト環境への侵入や設定改ざん、システム停止に発展しかねません。特に vCenter Server の管理アクセスを乗っ取られると、複数の VM が同時に制御され、被害が拡大するおそれがあります。

Broadcom買収後のセキュリティ体制と更新ポリシーの変化

Broadcom買収後、VMwareはサポート体系とアップデート方針を再編しました。従来は無償や永続ライセンスで利用できた更新の一部がサブスクリプション契約限定となり、継続利用には契約維持が必須です。また、ライフサイクルが短縮されたことで、パッチ適用を逃すと脆弱性を抱えたまま運用するリスクが高まりました。今後は、計画的な更新管理がより重要となります。

2. 最近発見された主な脆弱性とセキュリティリスク

VMware 製品では、仮想化基盤を狙った脆弱性が継続的に報告されています。ここでは、最近確認された主な CVE と、それらが企業運用に与える影響を整理します。

2025年時点で報告された主要CVE

近年特に問題視されているのが、 ESXi や vCenter Server におけるリモートコード実行や認証バイパスの脆弱性です。 2024 年に報告された「 CVE-2024-22252 」「 CVE-2024-22253 」は、攻撃者がネットワーク経由で任意コードを実行できる可能性があり、 CVSS スコアも 9.3 と「 Critical (重大)」に分類されました。

また「 CVE-2024-37079 」では、 vCenter Server のプラグイン管理機構を悪用して管理者権限を奪取する手口が確認されています。これらの脆弱性は、すでに実際の攻撃キャンペーン(同様の手口による一連の攻撃)でも悪用が確認されています。

実際の攻撃手法と被害事例

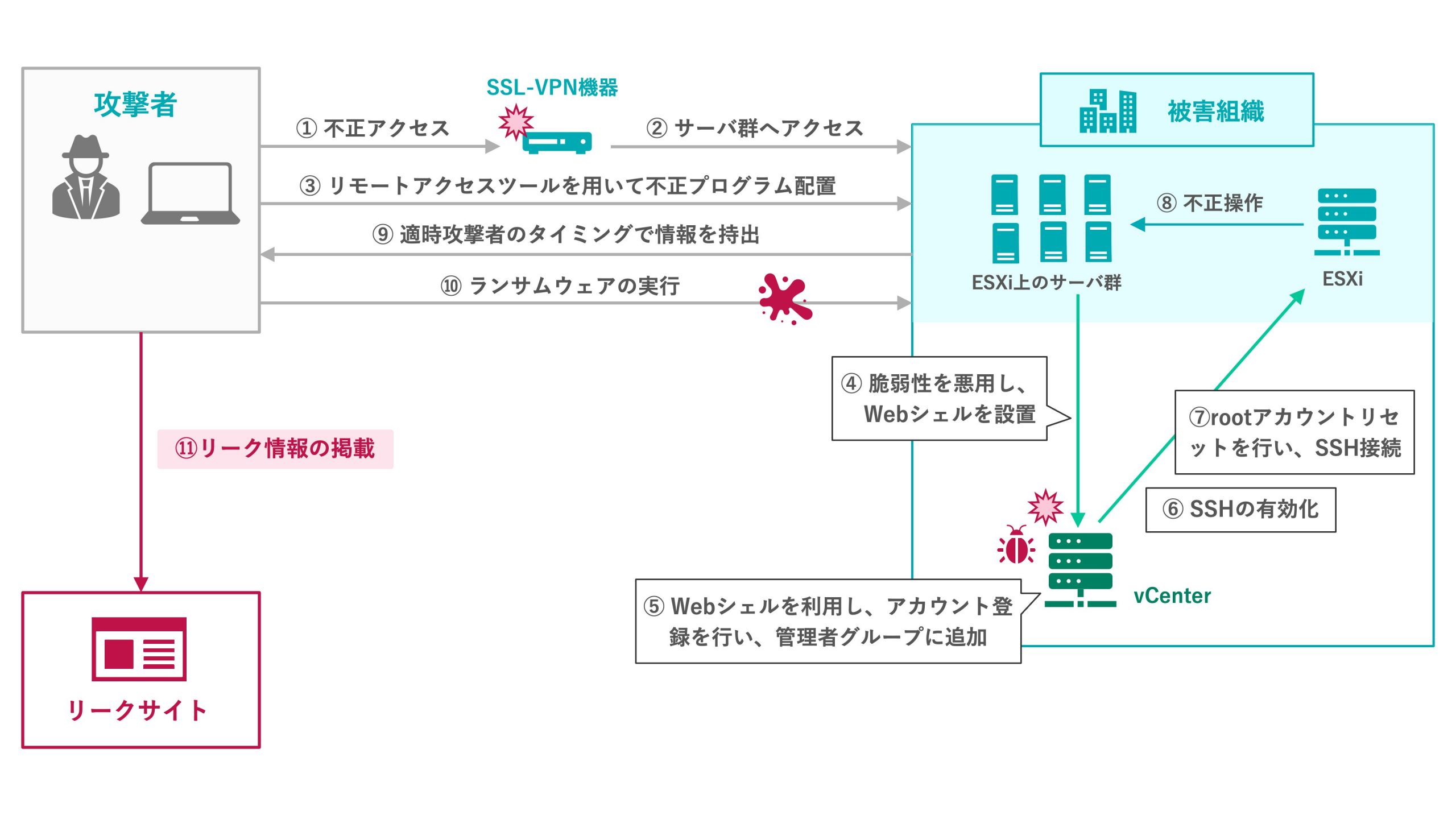

攻撃者は、公開済みの脆弱性情報をもとにスキャンツールを用いて未対策環境を探索します。特に ESXi を標的としたブルートフォース攻撃や、パッチ未適用環境を狙うランサムウェア攻撃が急増しており、国内でも類似攻撃への注意喚起が続いている状況です。 2023 年以降、 ESXi を狙った「 ESXi Args 」などのランサムウェアによって、仮想サーバ群が一斉に暗号化される事例も発生しています。

脆弱性放置による事業リスク

脆弱性を放置すれば、単なるシステム障害にとどまらず、事業停止、情報漏えい、法令違反といった経営リスクに直結します。取引先や委託先への被害波及、顧客情報流出時の報告義務対応など、技術面だけではなく経営・法務・広報まで影響が及ぶでしょう。脆弱性対策はもはや IT 部門だけの課題ではなく、経営課題として位置づける必要があります。

3. 脆弱性情報の確認方法と深刻度評価

脆弱性対策の第一歩は、最新情報を迅速かつ正確に把握することです。ここでは、 VMware 製品の脆弱性を確認する公式情報源と、深刻度を判断する基準を紹介します。

公式情報源の活用

VMware 製品の一次情報は、現在 Broadcom 傘下となった VMware が公開する「 VMware Security Advisories ( VMSA )」で確認できます。各 CVE の内容、影響範囲、修正パッチの入手先が整理されており、 Broadcom による VMware 買収後も引き続き最も信頼できる公式情報源として機能しています。また、 Broadcom Support Portal では、サポート契約者向けに更新履歴や対応状況を時系列で確認可能です。

CVE/CVSSによる深刻度評価

脆弱性には、共通識別子である「 CVE ( Common Vulnerabilities and Exposures )」が付与され、深刻度は 「CVSS ( Common Vulnerability Scoring System)」で0.0〜10.0の数値として評価されます。 CVSS v3.x では 7.0 以上が「High」、 9.0 以上が「 Critical 」です。最新の v4.0 も公開されているため、どのバージョンで評価されているかの確認が必要です。スコアは攻撃難度や影響範囲をもとに算出されるため、単なる数値ではなく、運用上の優先度判断に活用することが重要です。

国内機関やセキュリティベンダーからの情報収集

IPA (情報処理推進機構)や JPCERT/CC は、国内で確認された脆弱性や攻撃動向をタイムリーに発信しています。 Trend Micro や NEC などのベンダーも CVE 速報や解説を提供しており、実際の影響度や推奨対策を把握するのに有益です。複数の情報源を組み合わせることで、現場での判断精度を高められます。

4. VMware製品の脆弱性対策と運用上のポイント

脆弱性は完全に防ぐことはできません。重要なのは、発見から修正・適用までをいかに早く、確実に運用へ反映できるかです。ここでは、 VMware 製品における実践的な脆弱性対策と運用上のポイントを解説します。

基本対策:パッチ適用とアクセス制御の徹底

脆弱性被害の多くは、既知 CVE のパッチ未適用が原因です。更新が公開されたら迅速に検証し、業務影響を確認して適用する仕組みを整えることが重要です。また、不要なサービスやポートは停止し、管理コンソールや ESXi へのアクセスは IP 制限や多要素認証で厳格化する必要があります。

運用上の留意点:変更管理と構成管理の強化

仮想環境では多くの VM やホストが連動しているため、 1 つの更新が全体に影響します。変更管理プロセスを明確にし、事前検証を行うことでトラブルを防げます。また、 Ansible や vRealize Configuration Manager といった構成管理ツールを使えば、パッチ漏れや設定のばらつきを防ぎ、統一した運用が可能です。

サポート期限切れ製品への対応

サポートが終了した製品は脆弱性修正の対象外となるため、使用を続けること自体がリスクになります。特に vSphere 6.7 や 6.5 などサポートが終了したバージョンでは、既知の脆弱性が残存したまま放置されるケースも少なくありません。アップグレードや代替仮想基盤への移行を検討し、計画的に刷新を進めることが求められます。

5. まとめ

本記事では、 VMware 製品における脆弱性の構造、最新 CVE の動向、そして安全な運用を実現するための対策ポイントを整理しました。

Broadcom 傘下でのサポートポリシー変更により、パッチ適用や契約更新の遅れが重大リスクへ直結する時代となっています。企業は、脆弱性情報を継続的に把握しつつ、サポート期限や契約形態を踏まえた次期基盤の検討もあわせて進めることが重要です。

Rworks では、現状診断からリプレース計画、移行後の安定稼働までを包括的に支援しています。安全かつ確実な次期仮想基盤への移行をお考えの方は、ぜひお気軽にご相談ください。

- 脱VMwareクラウド移行支援サービス:

- https://www.rworks.jp/cloud/vmmigration-to-cloud/ 脱VMwareオンプレミス基盤移行支援サービス:

- https://www.rworks.jp/system/vmmigration-to-on-premis/

Tag: VMware

Contactお問い合わせ

お見積もり・ご相談など、お気軽にお問い合わせください。

03-5946-8400

03-5946-8400