目次

テレワークがスタンダードになりつつある状況で、クラウドサービスの持つ意味が大きくなってきています。

しかし、便利になる一方、クラウドの利用時には情報セキュリティ面で不安に思われる方もいると思います。自宅などの遠隔地から社内のサーバーにアクセスする場合、パケットの情報が盗聴されるなどのリスクも考えられます。

セキュリティ面を考慮すると、ぜひ活用したいのがVPN接続です。この記事では、Azure VPN Gatewayの特徴やVPN ゲートウェイの冗長化、料金などについて紹介します。

VPN Gatewayとは

VPN Gatewayとは、VNetと他のネットワークを安全に接続するための「仮想ネットワークゲートウェイ」の1つです。VNetとVNet外にあるデバイスやオンプレミス環境、他の仮想ネットワークとをVPN接続し、暗号化された安全な通信経路を確保します。

VPN Gatewayを活用すれば、インターネットなどの公衆ネットワークを経由しつつ、仮想的な専用ネットワークを構築することが可能です。接続、認証、暗号化、復号などのセキュリティの根幹をなす部分はVPN Gatewayが担当します。

拠点間の接続のほかに、端末(の中にあるソフトウェア)とVPN接続する方法もあります。そのため、VPN Gatewayは、社内ネットワークに安全にアクセスする手段の一つとして用いられています。

仮想ネットワークゲートウェイの種類

仮想ネットワークゲートウェイは、VNet内の特定のサブネット(ゲートウェイサブネット)にデプロイされた、2台以上のVMで構成されます。

仮想ネットワークゲートウェイの種類としては、「VPN」と「ExpressRoute」の2つがあります。仮想ネットワークゲートウェイ VMには、ルーティングテーブルが含まれており、特定のゲートウェイサービスを実行できます。

VPN Gatewayの接続数

各VNetに作成可能なVPN Gatewayは1つのみです。同一の VPN ゲートウェイに対しては複数の接続を作成できますが、ゲートウェイの帯域はすべての VPNトンネルで共有されます。なお、VPN Gateway1つあたりの同時接続数は最大128台までとなります。

PaaS接続時の注意

サービスエンドポイントを用いてVNetとPaaS を接続する場合、オンプレ環境からVPN Gatewayを経由してPaaSを利用することはできません。

そのため、PaaS に接続するためには、Azure内にIaaSでサーバーやルータインスタンスを確保して、ポートフォワードするといった工夫が必要になります。あるいは、Azure Private Linkを利用することで、プライベートエンドポイント経由で、VPN や ExpressRouteで接続しているオンプレ環境からの接続が可能になります。

VPN Gateway でできること

VPN Gatewayでできることとしては、以下3つの接続が挙げられます。

- 外部クライアントコンピュータからAzure VNetにVPN接続する「P2S VPN接続」

- オンプレ環境とVNet、VNet間をVPN接続する「S2S VPN接続」

- VNet間をVPN接続する「V2V接続」

それぞれの通信方法において、サポートするプロトコルが異なるので、最適なものを選ぶことが重要です。各接続について、以下で詳しく説明します。

1.P2S VPN接続

P2S VPN接続は、個々のクライアントコンピュータからAzure VNetに対して、インターネットを経由してセキュリティを担保した状態で接続が可能となる、インターネットVPN接続の一種です。

P2S VPN を確立するには、デバイスから接続を開始する必要があります。サポートするプロトコルには、OpenVPN、IKEv2(IPSec VPN)、SSTPなどがあります。

自宅だけでなく外出先、サテライトオフィスにあるデバイスを用いて、VNetに接続できることが特徴です。拠点に置くVPNデバイスやグローバルIPアドレスは不要で、VNetに接続するクライアントが少ないケースでは、S2S VPNの代わりに使用できる点はメリットでしょう。

P2S VPN クライアント認証方法

AzureにおいてP2S VPN 接続を受け入れるには、ユーザー認証を通る必要があります。具体的な認証方法に、ネイティブAzure証明書認証とネイティブAzure AD認証の2つがあります。

ネイティブAzure証明書認証

ネイティブAzure証明書認証とは、デバイス上にあるクライアント証明書を用いて認証する方法です。クライアント証明書は、信頼されたルート証明書を用いて作成されたもので、各クライアントデバイスにインストールされます。

クライアント証明書の検証は、VPN Gateway によってP2S VPN 接続が確立される間に実行されます。ただし、検証にはルート証明書が必須となるので、そのルート証明書を Azure上にアップロードする必要があります。

ネイティブAzure証明書認証には以下が必要です。

- Azureサブスクリプション

- RouteBased VPN Gateway

- Azureにアップロードされたルート証明書の公開キー

- ルート証明書から生成されたクライアント証明書

- Azure VPNクライアント

<ネイティブAzure証明書認証を構成する手順>

Azure portalを使用して、実際にネイティブAzure証明書認証を構成するには、以下の10ステップで行います。

- 仮想ネットワーク(VNet)を作成する。

- 仮想ネットワークゲートウェイを作成する。

- 証明書を作成する。

- クライアントアドレスプールと呼ばれる、指定するプライベートIPアドレスの範囲を追加する。P2S VPN経由で接続するクライアントの場合においては、この範囲内のIPアドレスを動的に受け取る。

- トンネルの種類を構成する。トンネルのオプションはOpenVPN、SSTPやIKEv2などがある。

- 認証の種類を指定する。

- ルート証明書の公開証明書データのアップロードを行う。

- クライアント証明書をインストールする。

- VPNクライアント構成ファイルの生成、インストールを行う。

- Azureに接続する。

ステップとしては複雑に思えますが、それぞれの作業は単純であり、比較的容易に構成可能です。

なお、VPN クライアントは、クライアントと VNet間の接続に必要な情報を含む、VPN クライアント構成ファイルを用いて構成されます。VPN クライアント構成ファイルを使用すれば、OSにネイティブな既存のVPN クライアントが構成されますが、接続する各クライアントでは構成ファイルの設定を利用して構成することが必要です。

ネイティブAzure AD認証

ネイティブAzure AD認証とは、Azure Active Directory資格情報を用いて認証する方法です。ネイティブAzure AD認証によって、P2S VPNでユーザーベースのポリシーや条件付きアクセス、多要素認証 (MFA)が利用可能になります。

ネイティブ Azure AD 認証はAzure AD トークンを取得して検証するため、それに対応したAzure VPN クライアントをインストールしなければなりません。

ネイティブAzure AD認証を用いることによるメリットは、以下のとおりです。

- 会社のAD資格情報を使用して認証できる

会社のAD資格情報を使用して認証できるため、デバイスのローカル管理者アカウントへの依存度を減らすことが可能です。複雑かつ面倒な処理が不要なので、システム管理者の負荷を低減させることができます。

また、資格情報の損失や漏洩、セキュリティの弱い資格情報について、ユーザーが設定するリスク回避にもつながります。どれだけシステム管理者がセキュリティレベルを向上させても、実ユーザーが準拠しなければ意味がありませんが、その点セキュリティ面のコントロールがしやすいといえるでしょう。 - Azure AD Director用の設定の適用

Azure AD Director用に設定された複雑なパスワードや、有効期限ポリシーを適用可能です。

- 多要素認証

ログインセキュリティをさらに強化することで、多要素認証を設定できる点もメリットといえます。ユーザーが組織へ参加・脱退する際にも、Azure Active Directoryの資格情報を追加または削除すれば完了するので、適切なアクセス権の管理を実現可能です。

ネイティブAzure AD認証を構成するには、以下の3ステップで行います。

- Azure ADテナントを構成する。

- ゲートウェイで Azure AD認証を有効にする。

- Azure VPN クライアントをインストールする。

ネイティブ Azure AD認証に関しては、Windows10 とOpenVPNプロトコルのみでサポートされており、Azure VPNクライアントを使用することが必要な点に注意しましょう。

2.S2S VPN接続(サイト間接続)

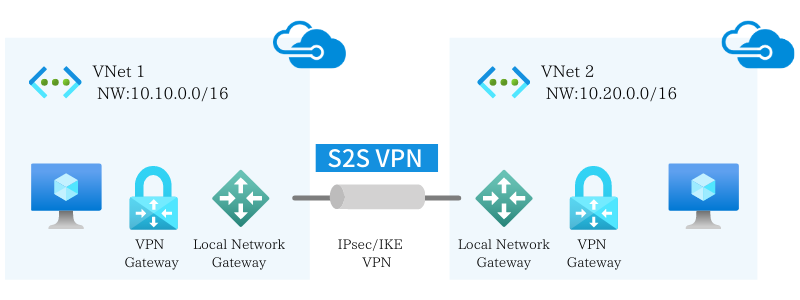

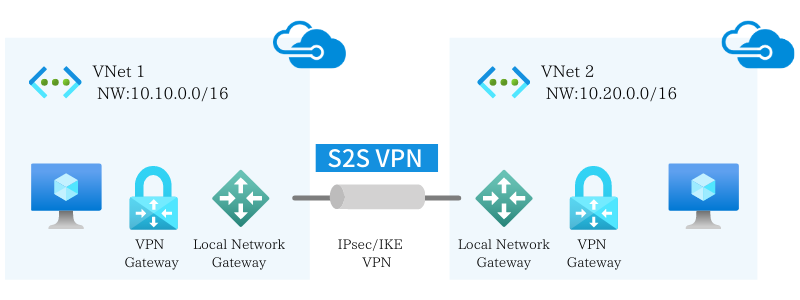

S2S VPN接続は、以下の2つに分けられます。

- オンプレミスとAzure VNetとの接続

- Vnet間の接続

各接続についての詳細は、以下で説明します。

オンプレミスと Vnetの接続

オンプレミスとVNetを接続することで、オンプレミスネットワークにあるコンピュータと、Azure の仮想マシンが相互に直接アクセスできるようになります。実際にオンプレミスと Vnetの接続を確保するためには、オンプレミス側においてグローバルIPアドレスとVPNデバイス、共有キーが必要です。

ただし、P2S接続とは異なり、一度サイト間でVPN接続を確立すれば個々のデバイスから都度VPN接続をする必要はありません。オンプレミスのVPNデバイスのグローバルIPと接続するオンプレミス側のローカルアドレス空間を、VNet上のローカルネットワークゲートウェイに指定すれば接続可能になります。

このとき、オンプレミスネットワークのIPアドレスとVNetのアドレス空間が、重複しないように設定しましょう。ローカルネットワークゲートウェイにおいては、ルーティング目的でオンプレミスの場所を表す情報を設定します。具体的には、サイトにAzureが参照できる名前を付与して、接続先のオンプレミスVPNデバイスのIPアドレスを指定していきます。

さらに、IPアドレスのプレフィックスも指定が必要です。これは、ローカルネットワークゲートウェイの接続先の情報が静的に設定されているからです。オンプレミスのネットワークが変更となった場合、または VPN デバイスのパブリック IP アドレスを変更する場合は、ローカルネットワークゲートウェイを手動でアップデートする必要があるのでご注意ください。

なお、サポートするプロトコルは IPSecとなり、S2Sで利用できるVPNデバイスの詳細はこちらをご確認ください。

https://docs.microsoft.com/ja-jp/azure/vpn-gateway/vpn-gateway-about-vpn-devices

VNet間の接続

VNet上の VPN Gatewayを介して、 VNet間をVPN接続する方式です。仮想ネットワークのリージョンやサブスクリプションが異なっていても、利用できる特徴があります。

VNet間の接続方法としては、ローカルネットワークゲートウェイを作成して対向のネットワーク情報を静的設定する方法が挙げられます。具体的には、対向のVNetのVPNゲートウェイパブリックアドレスとアドレス空間をローカルネットワークゲートウェイに指定し、他方のVNetをローカルサイトとして設定します。

接続先の情報は静的に設定されているため、対向VNetのアドレス空間が変更された場合は マニュアルでローカルネットワークゲートウェイのアップデートを行わなければなりません。サポートするプロトコルは IPSecです。

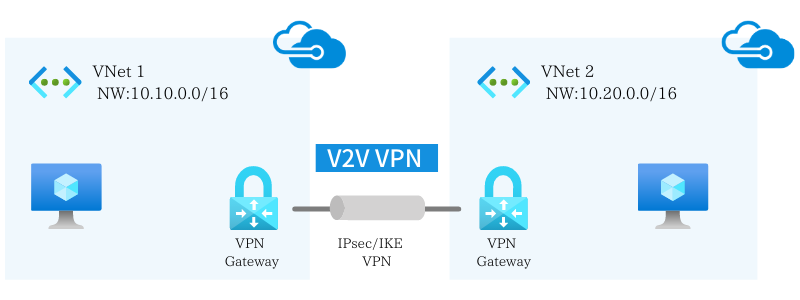

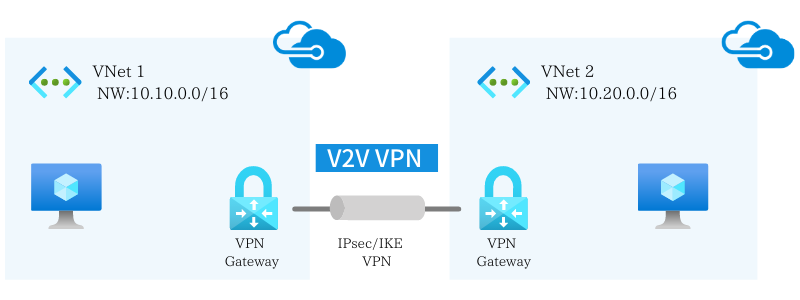

3.V2V 接続(VNet間接続)

V2V接続もVNet間の接続ですが、必要なリソースについてはVPN Gatewayのみとなります。S2SとV2Vどちらの接続においても、IPsec/IKEのVPNトンネルが確保されるため、安全な通信が可能です。

ただし、V2V接続では自動で、ローカルネットワークゲートウェイが作成されます。サポートするプロトコルはS2Sと同じくIPSecです。

一方のVNetのアドレス空間が更新されると、もう一方のVnetはルーティング情報を自動で認識して更新するため、S2Sより管理が楽という特徴があります。ただし、複雑なネットワーク構成となる場合は、V2V接続(VNet間接続)よりもS2S接続(サイト間接続)のほうが、よりメリットを感じられるケースもあるでしょう。

サイト間接続は、ローカルネットワークゲートウェイを手動で構成するために、トラフィックをルーティングするための追加アドレスをローカルネットワークゲートウェイとして指定することが可能だからです。

VNet間接続では、インターネット接続エンドポイントを使用せず、安全な接続を用いて独自のgeoレプリケーションやgeo同期をセットアップできます。そのため、地理的に離れた場所であってもデータの複製や格納、同期が可能です。

大規模災害や障害が発生した際に、複製データ側へフェールオーバーするようなシステムの可用性を担保したい場合にも、VNet間接続が向いています。Azureのバックボーンネットワークを利用するために、同一リージョン内でればデータ転送料はかかりません。

なお、VNetのリージョンやサブスクリプションに相違がある場合でも、VNet間接続は可能です。

4.Vnet同士の接続(S2SとV2Vの違い)

V2VはVNet間の接続専用となりますが、S2Sの場合は、VNet間接続やオンプレミスとの接続にも利用可能です。VNet同士の接続を行う際には、V2VもS2Sもどちらも利用できます。

ただし、V2Vの場合はネットワーク構成の変更に自動追従し、S2Sは一度設定したら固定される点に違いがあります。シンプルにVNet同士を接続する場合はV2Vがおすすめですが、ネットワークセグメントが多く存在して、意図的にルーティング情報などを固定したいケースではS2Sが向いているといえるでしょう。

VPN Gatewayの冗長性

すべてのVPN Gatewayにおいて、アクティブ/スタンバイ構成の2つのインスタンスから構成されています。アクティブなインスタンスに対して、計画的なメンテナンスや予定外の中断が発生することで、スタンバイインスタンスに自動的に引継いで、S2S VPN または V2V VPN 接続が再開される仕組みを採用しています。

計画的なメンテナンスの際には10~15秒で接続が復元されますが、予定外の中断は復旧までの時間が長くなる傾向があるので注意が必要です。何かトラブルが起こって中断することを考慮すると、VPN Gatewayを冗長化させるための設計を検討したほうがよいでしょう。

具体的な設計のアイデアとしては、以下が挙げられます。

- オンプレ環境側に複数のVPNデバイスを用意する

- VPN Gatewayをアクティブ/アクティブ構成にする

- オンプレミス側の複数のVPNデバイスとアクティブ/アクティブ構成のVPN Gatewayを接続する

なお、ゾーン冗長GatewayやゾーンGatewayへの移行については、現時点ではサポートされていません。ゾーン冗長GatewayやゾーンGatewayを再作成するには、既存のGatewayの削除が必要です。

VPN Gatewayの料金

VPN Gatewayは便利な機能ですが、利用するうえでは費用が発生します。なお、料金は次のとおりです(2021年4月時点の情報です)。最新情報は、公式サイト VPN Gatewayの料金を参照ください。

VPN Gateway 利用に対する課金

VPN Gatewayを利用する時間をベースとして、時間単位の課金が行われます。料金は、帯域幅やS2Sトンネル数、P2Sトンネル数などによって変動します。

| VPN GATEWAY の種類 | 帯域幅 | 料金 | S2S トンネル | P2S トンネル |

|---|---|---|---|---|

| Basic | 100 Mbps | 4.04円/時間 | 最大 10 1-10:無償 |

最大 128 1-128:無償 |

| VpnGw1 | 650 Mbps | 21.28円/時間 | 最大 30 1-10:無償 11-30: トンネルあたり 1.68円/時間 |

最大 250 1-128:無償 129-250: 接続あたり 1.12円/時間 |

| VpnGw2 | 1 Gbps | 54.8800円/時間 | 最大 30 1-10:無償 11-30: トンネルあたり 1.68円/時間 |

最大 500 1-128:無償 129-500: 接続あたり 1.12円/時間 |

| VpnGw3 | 1.25 Gbps | 140円/時間 | 最大 30 1-10:無償 11-30: トンネルあたり 1.68円/時間 |

最大 1000 1-128:無償 129-1000: 接続あたり 1.12円/時間 |

| VpnGw4 | 5 Gbps | 235.2000円/時間 | 最大 30 1-10:無償 11-30: トンネルあたり 1.68 |

最大 5000 1-128:無償 129-5000: 接続あたり 1.12円/時間 |

| VpnGw5 | 10 Gbps | 408.80円/時間 | 最大 30 1-10:無償 11-30: トンネルあたり 1.68円/時間 |

最大 10000 1-128:無償 129-10000: 接続あたり 1.12円/時間 |

データ転送量に対する課金

課金はデータ転送量に応じて行われます。Azureデータセンターに入ってくるデータに関しては、受信仮想ネットワーク間のデータ転送の場合は無料です。送信データ転送量による、従量課金としては以下の費用がかかります。

- ゾーン 1から:3.9200円/GB

- ゾーン 2から:10.08円/GB

- ゾーン 3から:17.92円/GB

その他、P2S VPN を介するAzure Virtual Network からの転送については、Standardプラン のデータ転送料金が課金されます。

おわりに

Azure VPN Gatewayを導入することで、外部から社内ネットワークにアクセスする際も安全に接続できるようになります。テレワークなど、社外から社内ネットワークにアクセスする機会が多くなった昨今では、システムのセキュリティ対策が大きな課題です。

P2S、S2S、V2VそれぞれのVPN接続の違いや特徴を把握したうえで、自社に適した運用方法を検討してみてください。なお、運用の際には冗長化を持たせることで、より安心して普段の業務を進められるでしょう。

Azureの構築を任せたい

資料ダウンロード

課題解決に役立つ詳しいサービス資料はこちら

-

-

Azure導入支援・構築・運用サービス総合カタログ

Microsoft Azure サービスの導入検討・PoC、設計、構築、運用までを一貫してご支援いたします。

Azure導入・運用時のよくあるお悩み、お悩みを解決するためのアールワークスのご支援内容・方法、ご支援例などをご確認いただけます。

-

よく読まれる記事

- 1 Microsoft Entra IDとは? オンプレAD、Azure ADとの違いや機能、エディション、移行方法をわかりやすく解説2024.04.05

- 2 Microsoft Purviewとは?概要や主な機能、導入するメリットを解説2023.09.11

- 3 Azure Bastionとは?踏み台による仮想マシンへのセキュアな接続方法について解説2022.05.12

- 4 FIDO2とは?パスワードレス認証の概要と特徴、具体的な認証手順を解説2022.09.16

- 5 Microsoft 365とは?Office 365との違いやメリットを解説2025.02.24

Category

Contactお問い合わせ

お見積もり・ご相談など、お気軽にお問い合わせください。

03-5946-8400

03-5946-8400