目次

不正アクセスなどのセキュリティ対策をどのようにすべきか、ポリシーの設定例についても解説します

コロナ禍によりテレワークが普及し、仮想デスクトップ基盤を導入する企業が増えています。

Microsoft 社のクラウドサービスである Azure が提供する、Azure Virtual Desktop (通称 AVD )は、デスクトップ環境がクラウド上に集約されるため、どこからでもアクセスが可能です。

しかし、誰でも簡単に AVD へアクセスできてしまうと、不正アクセスなどのリスクが高まります。そこでセキュリティ強化のために、 AVD ではユーザーや状況などにアクセス制限をつけられるようになっています。これが、 AVD の「条件付きアクセス」機能です。

本記事では、 AVD の条件付きアクセスの概要や仕組み、ポリシーの設定例について解説していきます。

1.条件付きアクセスとは

まずは Azure AD の概要、条件付きアクセスの概要、条件付きアクセスのポリシー設定について解説します。

Azure AD の概要

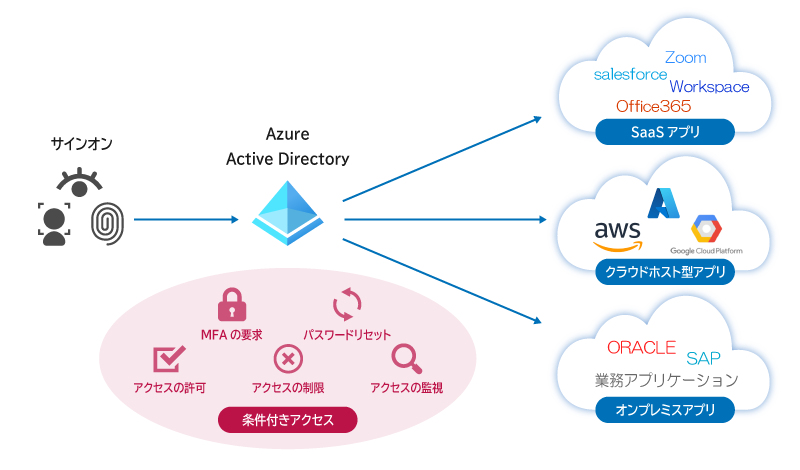

Azure AD とは Azure Active Directory の略で、 Azure 上で提供される、ユーザーの「認証」と「認可」を行うサービスです。

従来、ユーザーが複数のクラウド系ソフトウェアを使用する際には、それぞれ ID とパスワードを記憶する必要がありました。たとえば、 PC ログイン時やサービス利用時には、その都度 ID とパスワードを入力しなければ利用できませんでした。

Azure AD を導入すると、このような手間を省くことが可能です。Azure AD は様々なクラウドサービスと連携しており、一度 Azure AD のパスワードと ID を入力すれば、Azure AD に登録されているクラウドサービスへ自動的にログインできるようになります。この機能を、Azure AD の「シングルサインオン」と呼びます。

たとえば、 PC を立ち上げた際、Azure AD の ID とパスワードを入力すると、シングルサインオンで登録されている様々なサービスにアクセス可能です。

条件付きアクセスの概要

条件付きアクセスとは、 Azure AD の「認証」と「認可」に対して、アクセス条件を追加する機能です。

アクセスできるユーザーやデバイスなどの条件をあらかじめ Azure AD に設定しておけば、設定した条件に 1 つでも当てはまらない場合は、アクセスをブロックもしくは制限できます。条件付きアクセスのポリシー設定

アクセスを制限する条件は「ポリシー」と呼ばれています。 Azure AD 上では様々なポリシーを設定することが可能です。

たとえば「営業部門で Windows10 を使用していて、サービスの管理者権限を持っている」というユーザーのみにアクセスを許可したい場合、以下の3つのポリシーを設定すれば、経理部門や iOS 、 Android 、 MacOS 等を使用しているユーザーはサービスにアクセスできません。

- 部門=営業部門

- OS = Windows10

- 権限=管理者

2.条件付きアクセスの仕組み

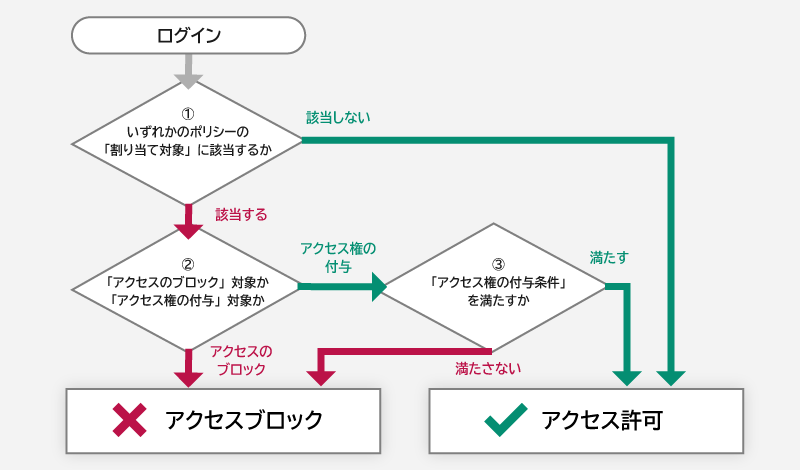

条件付きアクセスが設定された Azure AD を使ってサービスにアクセスする際、ユーザーは以下 2 つの条件を満たす必要があります。

条件1:条件付きアクセスの割り当て対象かどうか

1 つめの条件は「条件付きアクセス」が割り当てられるかどうかです。そもそも条件付きアクセスの対象外であれば、条件の制限なく Azure AD へアクセスが可能です。

たとえば、Azure AD 上で「営業部門のユーザーには条件付きアクセスを適用する」という設定がされている場合、営業以外の部門は制限なくアクセスできます。

条件付きアクセスに割り当てられている場合は、 2 つめの条件を満たしている必要があります。

条件2:条件付きアクセスのポリシーを満たしているか

2つめは、アクセスできる条件(ポリシー)を満たしているかどうかです。条件付きアクセスには「営業部門」かつ「 Windows10 」を使用している等、複数の条件ポリシーを設定できます。アクセスするためには「すべての」ポリシーを満たしていなければなりません。

ポリシーの優先順位は存在せず、 1 つでもポリシーに反している場合はアクセスがブロックされます。 2 つ以上のポリシーを満たさなかった場合も同様で、全てのポリシーを満たさなければアクセスは許可されません。

「条件 1 」と「条件 2 」を図解すると以下の通りです。

3.条件付きアクセスのポリシー設定例

条件付きアクセスのポリシー設定の例を 2 つ紹介します。

アクセス場所でのポリシー設定

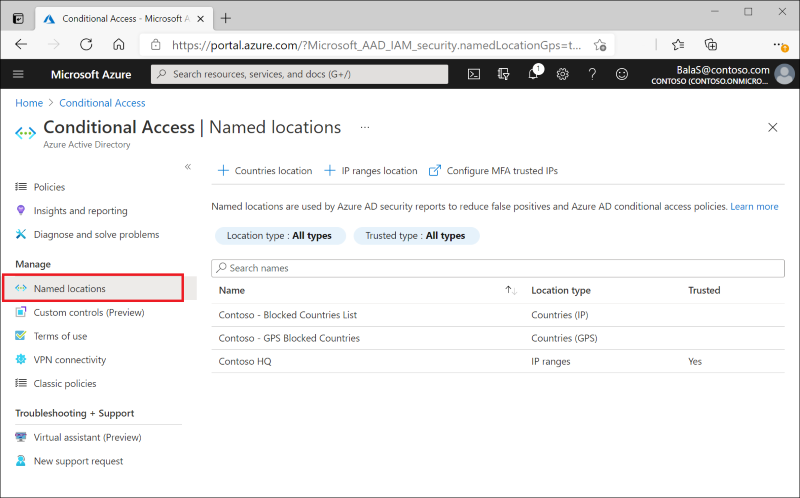

特定の場所以外からのアクセスを条件付きアクセスのポリシーに設定して、それ以外の場所からのアクセスをブロックすることが可能です。

たとえば、特定の「 IP アドレス」「国名」「 IPv4 / IPv6 アドレス範囲」等をアクセス場所の条件に設定すれば、ポリシーを満たさないアクセスはブロックされます。

アクセス場所のポリシー設定は、Azure AD の「 Named Location 」から行えます。

図版出典:Microsoft 公式サイト

多要素認証(MFA)

特に重要な管理者のユーザーに対して、多要素認証を設定できます。

「管理者には多要素認証を実施すること」というポリシーを設定している場合は、管理者権限を持つユーザーは、多要素認証を行わなければ Azure にアクセスできません。また「シェアポイントの管理者」「ユーザー管理者」「パスワード管理者」等、そのユーザーが管理する項目に合わせて多要素認証の設定が可能です。

たとえば「重要な書類が格納されているシェアポイントの管理者」のみを多要素認証でアクセスをさせることもできます。多要素認証は、アクセスをしようとしているデバイス以外の端末でもログインを求められるケースが多いです。

(例: PC でアクセスしようとした場合、登録されているスマートフォンでもログインが必要)

4.まとめ

AVD では、条件付きアクセスを設定することで、 AVD にアクセスするユーザーを制限でき、セキュリティの強化を図れます。

ユーザーの所属だけではなく、 IP アドレスや国名等を用いた場所の制限もかけられるため、ユースケースに合わせて柔軟に対応可能です。 AVD の設定に不安がある場合や、より柔軟で強固なセキュリティを構築したい場合には、専門家への相談をおすすめします。

仮想デスクトップの導入について相談したい

資料ダウンロード

課題解決に役立つ詳しいサービス資料はこちら

-

-

Azure導入支援・構築・運用サービス総合カタログ

Microsoft Azure サービスの導入検討・PoC、設計、構築、運用までを一貫してご支援いたします。

Azure導入・運用時のよくあるお悩み、お悩みを解決するためのアールワークスのご支援内容・方法、ご支援例などをご確認いただけます。

-

-

-

<VDI 導入ガイド> 安全なリモートワークを実現!Azure Virtual Desktop と AWS WorkSpaces の比較表・価格例付き!

本資料を読むことで、VDIの概要や導入時の注意点、代表的な DaaS である AWS WorkSpaces と Azure Virtual Desktop の違いを押さえることができます。

-

Microsoft Azureを利用したシステムの設計・構築を代行します。お客様のご要件を実現する構成をご提案・実装いたします。

よく読まれる記事

- 1 Azure Bastionとは?踏み台による仮想マシンへのセキュアな接続方法について解説2022.05.12

- 2 Azureネットワークセキュリティグループ(NSG)とは?特徴や設定時の注意点を解説2021.04.28

- 3 VDIに必要なWindows VDAライセンスとは?費用感、ライセンスの考え方について解説します!2022.08.10

- 4 Azure SQL DatabaseとSQL Serverの違いは?料金やバックアップについても解説2020.12.11

- 5 FIDO2とは?パスワードレス認証の概要と特徴、具体的な認証手順を解説2022.09.16

Category

Contactお問い合わせ

お見積もり・ご相談など、お気軽にお問い合わせください。

03-5946-8400

03-5946-8400