目次

Azure AD のセキュアに認証連携するための方法をご紹介!

近年様々なクラウドサービスやアプリケーションが利用されるようになりました。従来からのオンプレミス環境を残しながら、クラウドサービスとのハイブリッド環境で運用する企業も増えています。

普段何気なく行うログインという行為ですが、ID とパスワードはどのように管理していますか?

ハイブリッド環境ではオンプレミスのシステム、クラウドサービスなどログイン対象のアプリケーションは多岐に渡ります。それぞれにログイン ID とパスワードを使い分けるとなると管理が煩雑になります。システム管理者によってパスワードの期限を定め、変更を促すこともできますが、パスワードは原則個人管理です。推測されやすい脆弱なパスワードを使い回すことで、不正ログイン、なりすましなどの被害も報告されています。

そこで本記事ではシンプル且つ安全に複数のアプリケーションを利用するために、Azure AD を活用し複数のシステムの認証環境を統合する方法について解説します。

- よくあるお悩み:

- 社内システムとクラウドアプリケーションのユーザ管理が別で、管理が面倒

- Hybrid ID の導入を検討しているが、適切な認証方法がわからない

- ゼロトラストセキュリティを意識した社内システムを導入したい このようなお悩みを解決するサービスはこちら。>> Hybrid ID 設計サービス

1. Azure AD の基礎知識

Windows 95 発売以降、インターネットの普及に伴い、様々な組織において複数のパソコンが接続されるネットワークが構築されました。このネットワーク内でアクセス管理を担っていたのが、Microsoft が開発した Active Directory です。Active Directory はオンプレミス 環境で運用されるシステムで AD と略されることもあります。

ではクラウド環境で提供される Azure AD とはどのような機能を持ち、どのような違いがあるのでしょうか。まずは Azure AD の基礎知識を簡単に解説します。

1.1 Azure AD とは

Azure AD とは、マイクロソフトが提供するクラウド型の ID 管理サービスです。一般的に IDaaS( Identity as a Service )に分類されます。シングルサインオン( Single Sign-On )、ID、パスワードの認証、多要素認証、パターンマッチングの認証、条件付きアクセスなど認証に関連する基本的なセキュリティを実現できるクラウドサービスです。Microsoft 365 を利用している場合は、バックグラウンドで Azure AD が利用されています。

1.2 オンプレミス Active Directory との違いとは

オンプレミス Active Directory と Azure AD を比較すると、認証や ID 管理という根本的な機能は共通ですが、接続経路、利用範囲、認証の仕組みが大きく異なります。

オンプレミス Active Directory

オンプレミス Active Directory は、冒頭にも記載した通りインターネットが普及した Windows 95 発売以降に開発され Windows 2000 Server から導入されました。

当時、クラウドサービスなどは存在せず、組織内ネットワークから接続し、ユーザー管理は組織単位で行うことが前提でした。そのため認証に用いられるプロトコルは Kerberos (ケルベロス)認証というユーザーとサーバ間の2者間を前提とした認証技術が利用されます。

Azure AD

Azure AD は、クラウドのサービスへのログインを認証するために、接続経路としてインターネット経由で認証情報の問い合わせ通信を行います。利用範囲は広く、組織内に限定せず、あらゆる場所から認証を行うことができます。

認証技術は SAML( Security Assertion Markup Language )というプロトコル(通信規約)が利用されます。SAML は Microsoft 365 以外にも様々なクラウドサービスと連携することもできるプロトコルです。このようにクラウドサービス、ユーザー、他の ID サービスプロバイダーの 3 者間と認証情報を共有することを前提とした認証技術が利用されます。

このようにオンプレミス Active Directory と Azure AD は基本機能における共通項はありますが、オンプレミス、クラウドという大前提に大きな違いがあると言えるでしょう。

Azure AD は、オンプレミス Active Directory とも連携が可能ですので、認証環境を統合し一元的に管理・運用することが可能です。

2. Azure AD で連携可能な機能

Azure AD と認証環境を統合することで、Azure AD による一度の認証で様々な連携先のシステムにログインすることが可能となります。ユーザーが管理する ID とパスワードは原則一つとなり、管理の負担が削減できます。この機能はシングルサインオンと呼ばれ、IDaaS の要となる機能です。ではどのようなシステムと連携可能なのでしょうか。Azure AD で認証を統合しシングルサインオンするための連携について解説します。

2.1 SaaS アプリケーション認証の連携

Azure AD では、登録されているユーザーに対して、どの SaaS アプリケーションの認証を連携させるか設定することができます。ちなみに SaaS アプリケーションとは Software as a Service の略です。インターネットを通じて利用するクラウドサービス全般とお考えください。

対象となるアプリケーションは Azure AD ギャラリーに記載されたアプリケーションであればすぐに設定が可能です。既に多くのアプリケーションがギャラリーに登録されています。有名なアプリケーションはほぼ網羅されていますが、ギャラリーに属していないベンダーのサードパーティアプリケーションは使用許諾契約書に応じて追加することも可能です。

2.2 オンプレミスアプリケーション認証の連携

従来、オンプレミス環境との連携ではサイト間 VPN など、通信経路を確保する必要がありました。しかし、Azure AD は VPN など従来のソリューションに依存することなく利用できます。

Azure AD アプリケーションプロキシ機能を利用することで外部から組織内(社内)オンプレミスのアプリケーションへ認証情報を転送することができます。

これは Azure より提供されるプロキシコネクタを社内のサーバーにインストールし、Azure AD との間でセッションを確立します。クライアントからの認証要求は Azure AD で行われ、その結果をプロキシコネクタで受け取り社内のシステムに転送します。

この機能は TCP 443 ポートの通信となるため、既存のファイアウォールやアプリケーションに殆ど改修や変更が生じない点も大きなメリットと言えるでしょう。

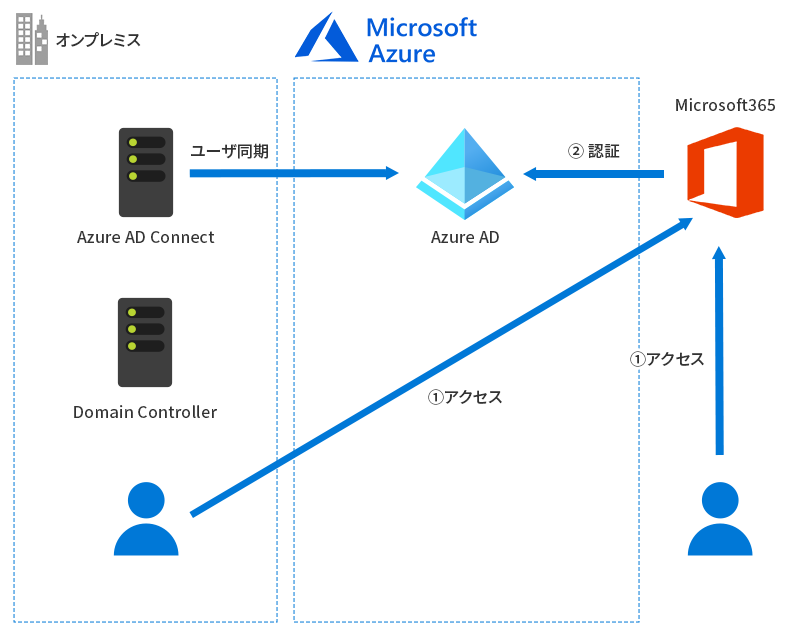

2.3 オンプレミス Active Directory と Azure AD のアカウント連携

オンプレミス Active Directory で管理しているアカウントを同期して、同じアカウントを Azure AD で利用することができます。

Azure AD Connect サーバーを別途オンプレミス環境に構築し、この Connect サーバーを経由させて Azure AD に共有する仕組みです。パスワードのリセットなど認証情報に変更が生じた場合も、Connect サーバーを経由して反映されるので一元的な管理が可能です。

オンプレ AD と Azure AD を連携する( Hybrid ID )の構成例

このように様々な環境と連携できることがおわかりいただけたと思います。オンプレミス との連携においてはシステムの変更が必要です。詳細は Microsoft のドキュメントをご参照ください。

3. Azure AD で利用できる認証の強化機能

ここまで、Azure AD と様々な SaaS アプリケーション、オンプレミスとの連携について紹介しました。連携したアプリケーションに対し、シングルサインオンが実現することで管理の負荷を削減することができます。

しかし、認証において安全性は問題ないでしょうか?シングルサインオンは一度のログインで様々なアプリケーションにログインすることができてしまいます。

従来の ID とパスワード認証だけでは、昨今の企業のセキュリティ要件を満たすことはできないでしょう。そこで Azure AD の認証を強化できる機能を紹介します。

3.1 多要素認証

多要素認証は、ID とパスワード以外に、メールアドレス、ソフトウェアトークン、携帯電話などへのコード送信しそのコードを入力する、指紋などのバイオメトリックスキャンなど、ログインプロセスに本人しか知り得ない確認情報を追加で求めるログイン方法です。

複数の認証形式は不正ログインに用いられるような推測、複製が困難であるため、セキュリティが向上します。

3.2 条件付きアクセス

Azure AD の条件付きアクセスは、アクセスしてきたユーザーが割り当て条件に合致するかを判断し、合致するものにアクセス制御条件が付与される機能です。

割り当て条件として、ユーザーの IP アドレス、デバイス OS、どのアプリケーションにログインしようとしているのか、ログイン試行回数など様々な条件を指定することが可能です。この機能は Azure AD Premium P1 ライセンスが必要です。詳しくは公式サイトでご確認ください。

3.3 デバイス管理

条件付きアクセス機能の中で、デバイスの情報や状態に基づき、許可された端末のみログオンさせることが可能です。例として Windows Update 等の更新状態や、違反アプリケーションがインストールされていないか、セキュリティソフトが更新されているかなど、デバイスが安全なものだけログインを許可することができます。また条件に一致した場合に多要素認証を求めるなどの、認証方法のアクションを要求することもできます。

これらのデバイス情報は各デバイスにインストールされた Microsoft Intune により提供されます。これは、Microsoft 365 のライセンスに含まれる機能です。詳しくはMicrosoft Intuneのライセンス公式サイトでご確認ください。

4. まとめ

本記事では、Azure AD を活用し、様々なアプリケーションとの連携、オンプレミス Active directory との連携することで実現できる統合認証環境と、セキュリティ機能について紹介しました。

年々クラウドサービスは市場が拡大し、一般的に普及していますが、企業利用としてはオンプレミス とのハイブリッド環境がまだまだ多い状況です。だからこそ、認証機能を統合することで効率的な運用を目指したいところです。是非専門家の支援を受けながら、導入をご検討されることを推奨いたします。まずはお気軽にご相談ください。

アプリケーション統合認証環境の構築について相談する

Hybrid ID 設計サービス

お客様の現状の業務内容を把握し、Hybrid ID の導入計画を策定。独自アプリケーションやサードパーティ製アプリケーションとのシングルサインオン、条件付きアクセスポリシーの導入もご支援します。

資料ダウンロード

課題解決に役立つ詳しいサービス資料はこちら

-

-

Azure導入支援・構築・運用サービス総合カタログ

Microsoft Azure サービスの導入検討・PoC、設計、構築、運用までを一貫してご支援いたします。

Azure導入・運用時のよくあるお悩み、お悩みを解決するためのアールワークスのご支援内容・方法、ご支援例などをご確認いただけます。

-

よく読まれる記事

- 1 Microsoft Entra IDとは? オンプレAD、Azure ADとの違いや機能、エディション、移行方法をわかりやすく解説2024.04.05

- 2 Microsoft Purviewとは?概要や主な機能、導入するメリットを解説2023.09.11

- 3 Azure Bastionとは?踏み台による仮想マシンへのセキュアな接続方法について解説2022.05.12

- 4 FIDO2とは?パスワードレス認証の概要と特徴、具体的な認証手順を解説2022.09.16

- 5 Microsoft 365とは?Office 365との違いやメリットを解説2025.02.24

Category

Contactお問い合わせ

お見積もり・ご相談など、お気軽にお問い合わせください。

03-5946-8400

03-5946-8400